Ein Hacker benötigt ein sicherheitsorientiertes Betriebssystem, um die Schwachstellen in Computersystemen oder Netzwerken zu entdecken. Unter Windows und MAC OS haben die Linux-Distributionen die meisten unzähligen Distributionen für verschiedene Zwecke. Einige sind für allgemeine Zwecke, wie z. B. Office-Suite wie das, was Windows und MAC OS und andere sind für bestimmte Aufgaben und Zwecke, wie Server, Sicherheit und Penetrationstests.Ich werde nicht debattieren Windows vs MAC vs Linux-Distributionen viel mehr, stattdessen werden wir auf, was sind die besten Linux-Distribution für ethische Hacking konzentrieren. Für einige Anfänger im Sicherheitsbereich wird dieser Artikel Ihnen helfen, den Einstieg zu finden. Denn es gibt so viele Linux-Distributionen, die speziell auf die Durchführung von Sicherheitsanalysen oder Penetrationstests ausgerichtet sind. Die folgende Liste basiert auf der Kombination meiner Zielsetzung auf diesem Gebiet und der „populärsten Forensik-Distributionskategorie“, die auf DistroWatch.com aufgelistet ist. DistroWatch ist eine Seite, die verschiedene Linux-Distributionen, Beliebtheits-Ranglisten, Neuigkeiten und andere allgemeine Informationen anzeigt.

DracOS Linux

DracOS Linux (Dragon Comodo OS) wurde auf Basis von LFS (linux from scratch) entwickelt und wird für Sicherheitstests mit hunderten von essentiellen Werkzeugen verwendet, um Penetrationstests, Forensik und Reverse Engineering abzudecken. Das Interessante an DracOS Linux ist, dass dieses Betriebssystem keine GUI-Umgebung hat, Sie können nur über die CLI (Befehlszeilenschnittstelle) auf das Tool zugreifen. Für Neulinge unter den ethischen Hackern ist es eine Herausforderung, DracOS Linux als erstes Betriebssystem für Penetrationstests zu verwenden, aber es ist nicht so schwer zu erlernen. DracOS Linux wird als das leichtgewichtige und sehr leistungsfähige Betriebssystem für Penetrationstests bezeichnet. Sie können DracOS Linux unter Low-Spec-Hardware installieren.

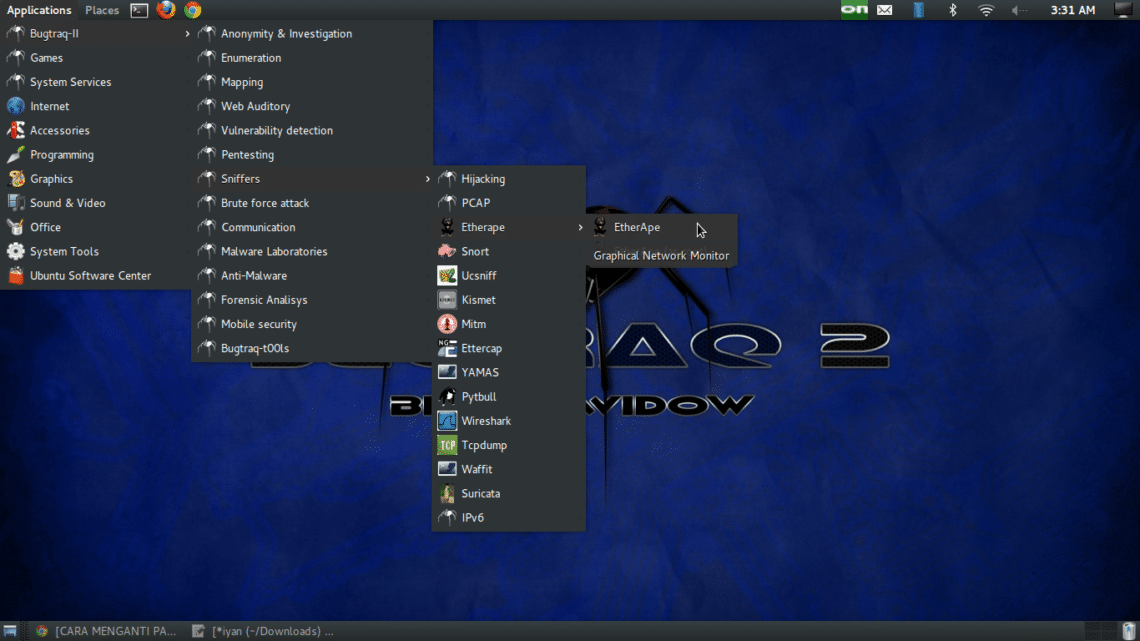

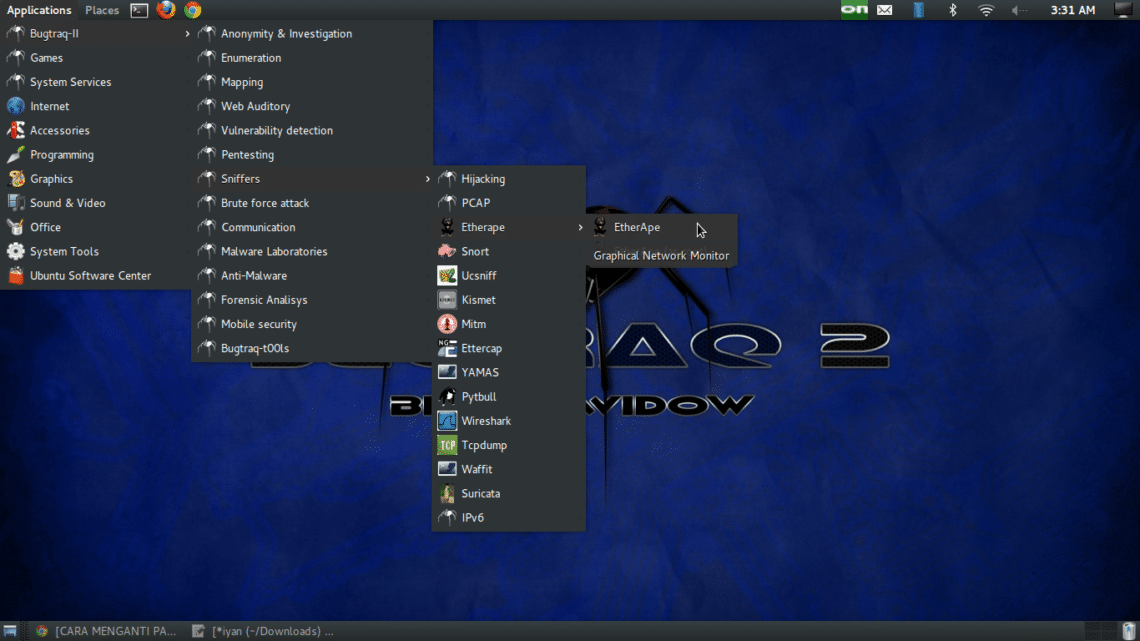

Bugtraq

Bugtraq OS ist eine weitere Linux-Distribution für Penetrationstests, basierend auf Debian oder Ubuntu. Bugtraq wurde um 2011 vom bugtraq-team entwickelt. Bugtraq kommt mit einer riesigen Menge an Werkzeugen, die besser organisiert sind als Kali Linux (das in Kali Linux mehrere verschiedene Werkzeuge hat, die die gleiche Funktionalität haben). Die Pakete der Bugtraq-Penetrationstest-Tools bestehen aus mobilen forensischen Tools, Malware-Testlabor, Bugtraq-Community-Tools, Audit-Tools für GSM, Bluetooth, RFID und Wireless. Bugtraq ist mit den Desktop-Umgebungen XFCE, GNOME und KDE verfügbar.

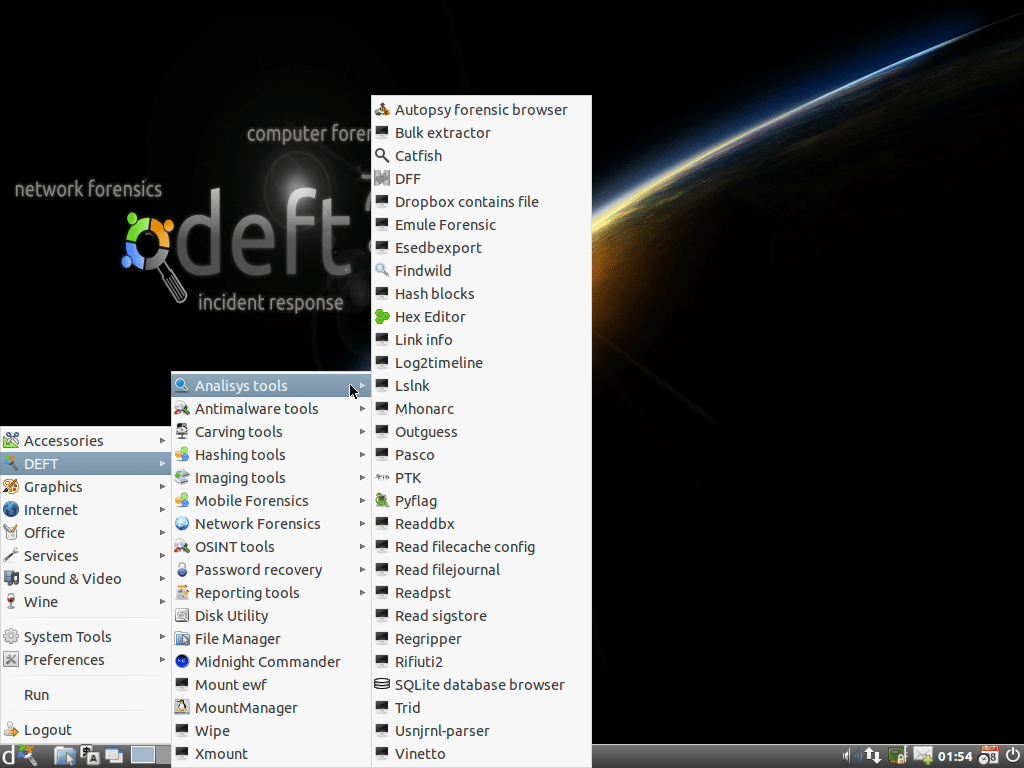

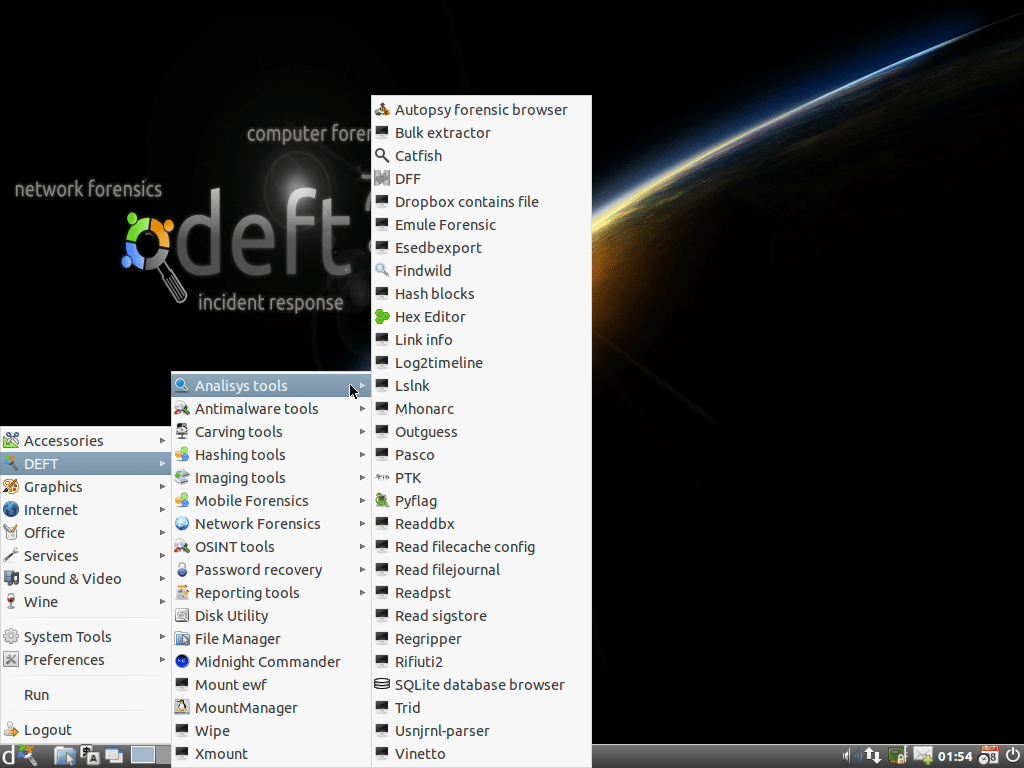

DEFT Linux

DEFT ist die Abkürzung von Digital Evidence & Forensics Toolkit, ist eine Linux-Distribution, die für die computerforensische Analyse und die Reaktion auf Vorfälle entwickelt wurde. DEFT Linux wurde auf Basis von Xubuntu entwickelt, das LXDE als Desktop-Umgebung verwendet. DEFT Linux läuft im Live-Modus, d.h. sobald Sie das System booten, können Sie es benutzen. Die wesentlichen Tools und Pakete in DEFT Linux sind Digital Forensics Framework, Mobile Forensik (Android und IOS), DART (Digital Advance Response Toolkit) mit Windows-Anwendungen, die zum Organisieren, Sammeln und Ausführen der Tools im sicheren Modus für Live-Forensik und Incident Response verwendet werden. DEFT Linux wird von Militär, Polizei, Sicherheitsexperten, Wirtschaftsprüfern oder Privatpersonen eingesetzt.

C.A.I.N.E

C.A.I.N.E, kurz für Computer Aided Investigative Environment, ist eine weitere Linux-Live-Distribution für die digitale Forensik. CAINE wurde auf Basis von Ubuntu entwickelt und verwendet die Desktop-Umgebung MATE und LightDM. CAINE ist vollgepackt mit Tools, die dem Ermittler oder IT-Auditor helfen, Datenpunkte und Hinweise zu finden, die für die Computersicherheitsforensik benötigt werden. Die wichtigsten CAINE-Tools sind „RegRipper“ zum Extrahieren und Parsen von Informationen aus der Windows-Registrierung für die Analyse, „Theharvester“ zum Sammeln von Daten über Domains und E-Mail-Konten unter Verwendung verschiedener Datenquellen (Baidu, Bing, Google, pgp, Linkedln, Twitter und Yahoo), „VolDiff“ zur Analyse des Speicher-Footprints von Malware.

Network Security Toolkit (NST)

Network Security Toolkit ist eine Linux-Distribution auf Basis der Fedora Live-CD, die für Netzwerksicherheit und Netzwerk-Penetrationstests entwickelt wurde. NST ist auf Netzwerkdiagnose und Serverüberwachung ausgerichtet. NST kommt mit einem Arsenal von Netzwerksicherheits-Tools, auf die die meisten Aufgaben über eine Web-Benutzeroberfläche (WUI) zugreifen können.

BackBox Linux

BackBox Linux ist eine auf Ubuntu basierende Linux-Distribution zur Durchführung von Penetrationstests und Sicherheitsbewertungen. BackBox bietet Stabilität und Schnelligkeit, es ist mit der XFCE-Desktop-Umgebung konfiguriert. Die Design-Idee war, minimalen Ressourcenverbrauch und maximale Leistung zu erzielen. BackBox Linux ist mit bekannten Sicherheits- und Analysewerkzeugen ausgestattet, die ein breites Spektrum an Themen abdecken, wie z.B. die Bewertung der Sicherheit von Webanwendungen, Netzwerkanalyse und Computerforensik. Backbox Linux hat sehr gut organisierte Tools, die redundante und ähnliche Funktionstools vermeiden.

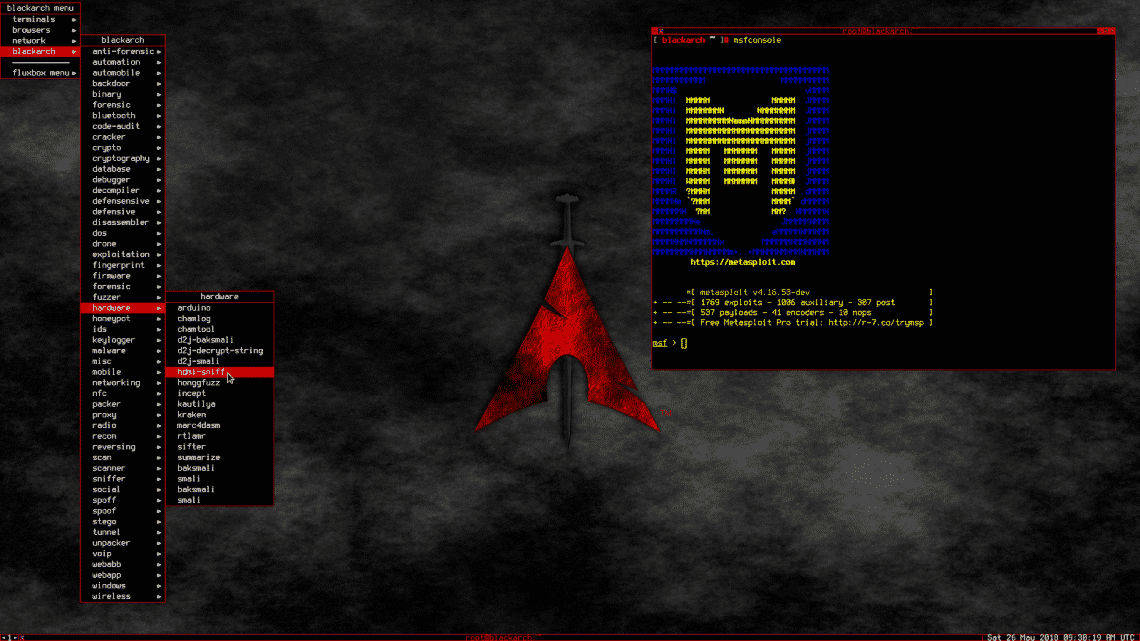

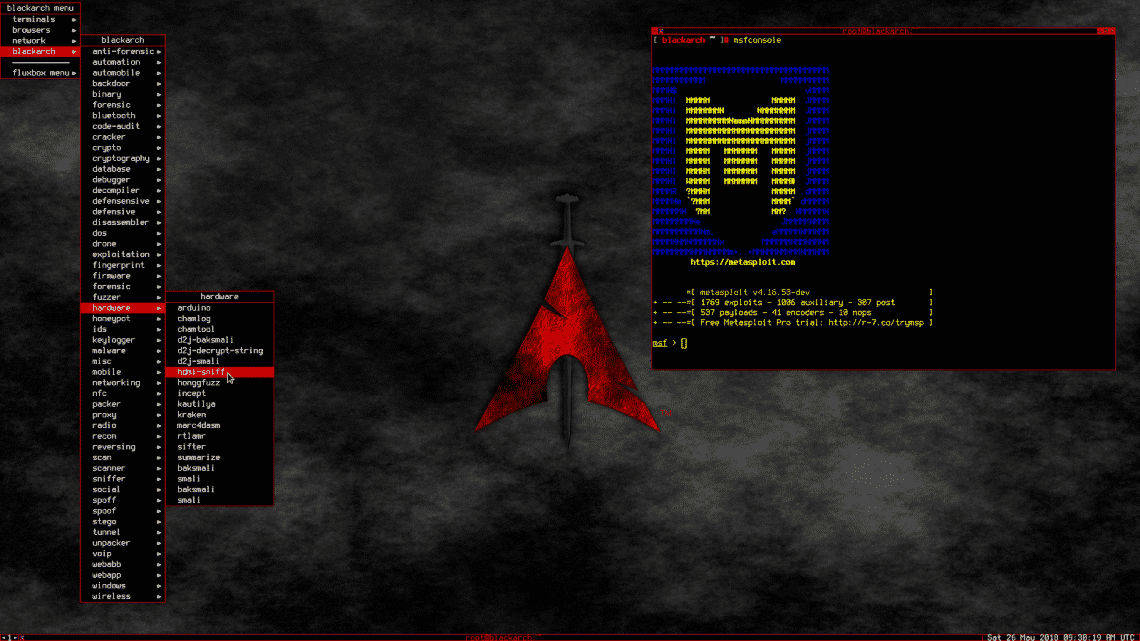

BlackArch Linux

BlackArch Linux ist eine weitere Linux-Distribution für Penetrationstests, die auf Arch Linux basiert. BlackArch Linux wird mit 1984 Tools (und ständig mehr) für Penetrationstests und forensische Analysen ausgeliefert. Sein Live-Modus kommt mit verschiedenen leichten und schnellen Fenstermanagern, von der Sicherheitsbewertung von Webanwendungen wie Openbox, dwm, Awesome, Fluxbox, wmii, i3 und spectrwm. Das Interessante an den BlackArch-Tools ist, dass es integrierte Anwendungen für die Sicherheitsanalyse von Drohnen gibt, wie Snoppy, Skyjack und Mission Planner.

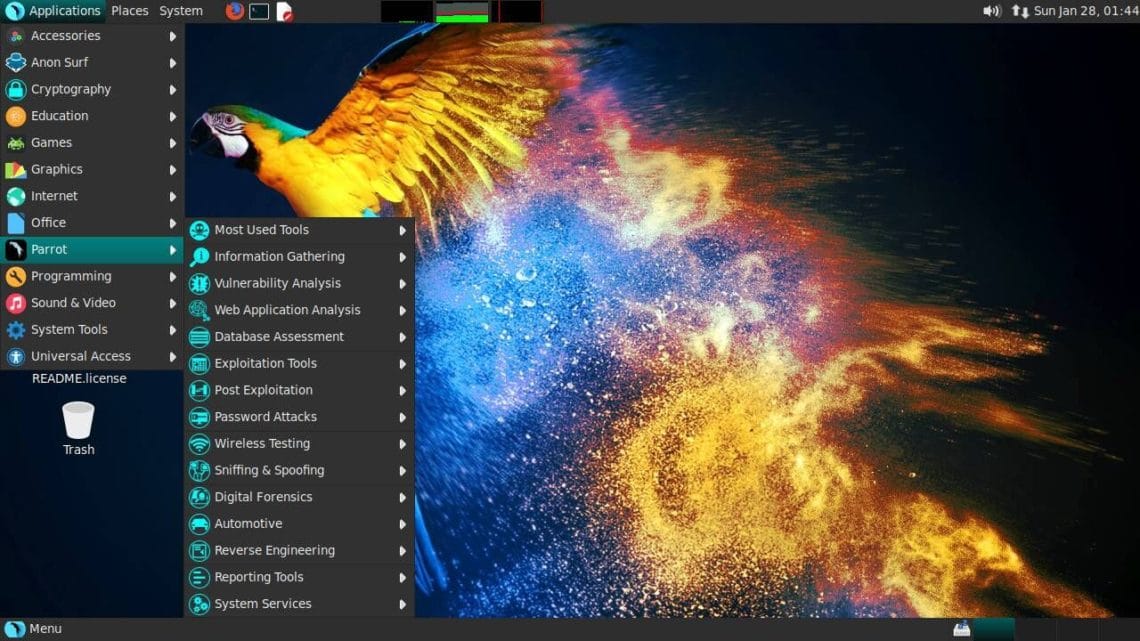

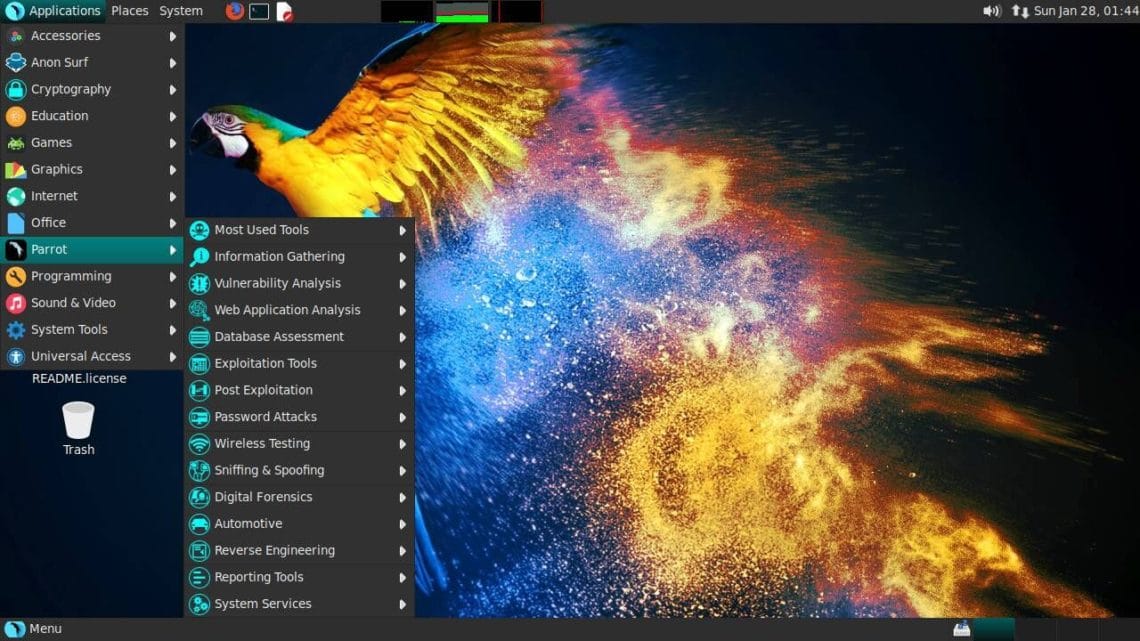

Parrot Security OS

Parrot Security OS ist ein auf Debian basierendes Betriebssystem für Penetrationstests und Forensik. ParrotSec verwendet die Desktop-Umgebung MATE und den Display-Manager LightDM. Dieses leichtgewichtige Pentest-OS kann mit mindestens 256 MB RAM für 32-Bit und 512 MB für 64-Bit laufen. Das Interessante an ParrotSec OS ist, dass es einen anonymen Modus hat. Wenn Sie den anonymen Modus aktivieren, leitet ParrotSec den gesamten Datenverkehr automatisch durch TOR. ParrotSec bietet eine breite Palette von Pentesting-Tools, digitaler Forensik, Reverse Engineering und Reporting-Tools. ParrotSec wird auch mit Werkzeugen für Kryptographie und Programmierung ausgeliefert. Ein interessantes Tool in ParrotSec ist das Auto-Hacking-Tool „Kayak“, mit dem man das CAN (Controlled Area Network) von Autos diagnostizieren kann, mit anderen Worten, dieses Tool zielt darauf ab, Autos auf mögliche Sicherheitslücken zu untersuchen.

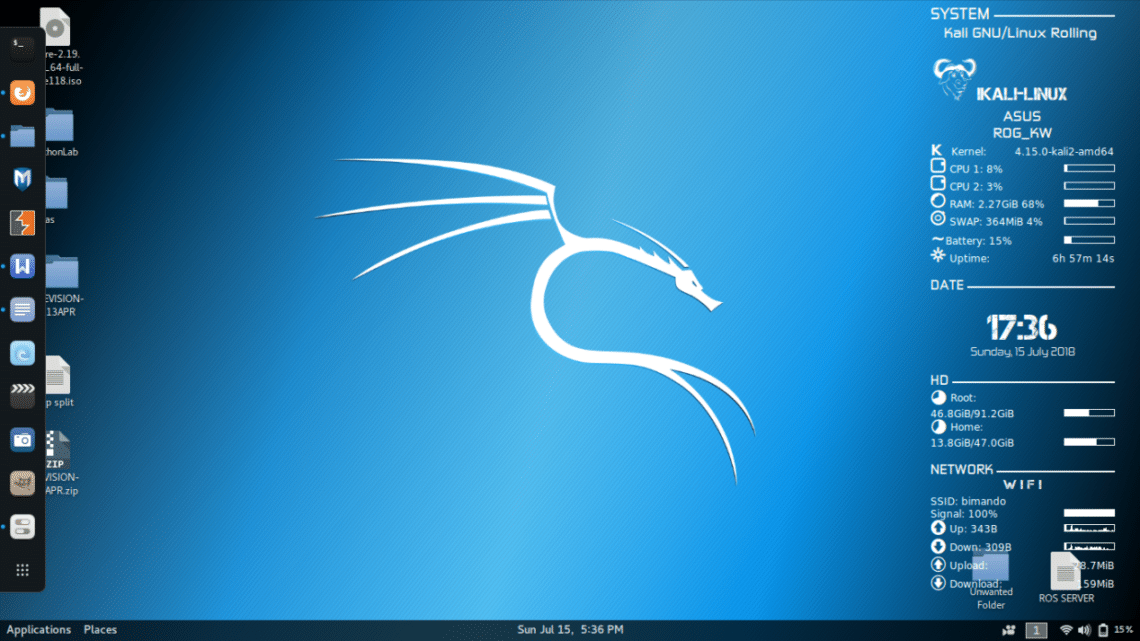

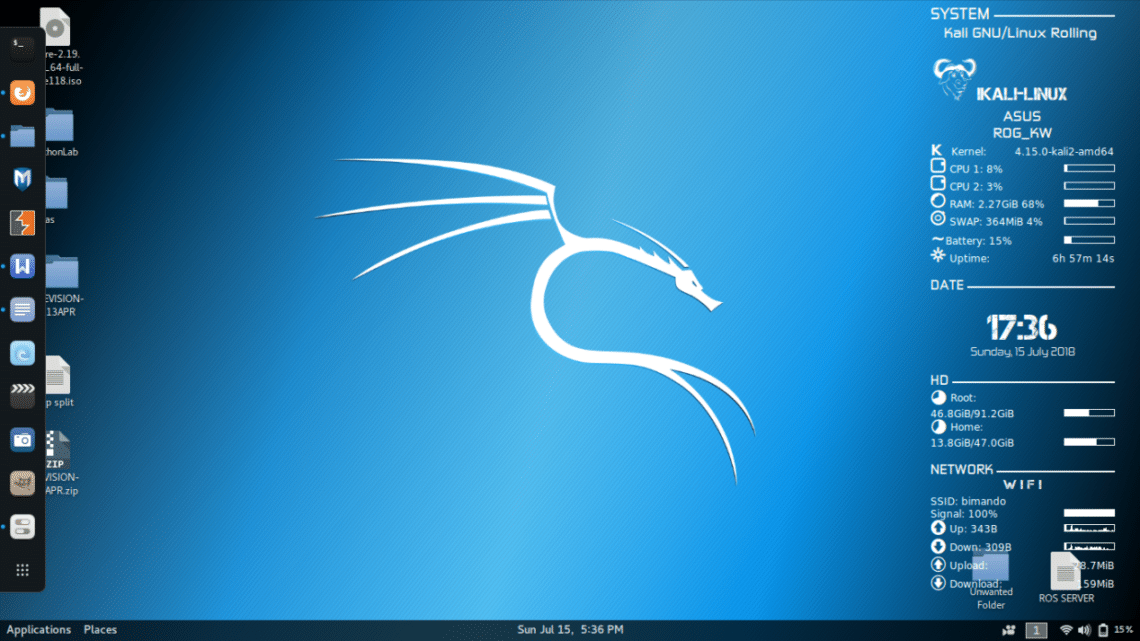

Kali Linux

Schließlich, an der Spitze der besten Linux-Distributionen für Penetrationstests, steht Kali Linux. Kali Linux ist eine Debian-basierte Linux-Distribution für Sicherheitsaudits und vor allem für Penetrationstests. Kali Linux wurde von „Offensive Security“ entwickelt und wird mit der ausgefallenen GNOME3-Desktop-Umgebung ausgeliefert, was Kali Linux auf Computer-Hardware mit niedriger Spezifikation etwas schwer laufen lässt. Kali Linux wurde aus dem „BackTrack“-Projekt heraus überarbeitet. Kali Linux gewinnt immer mehr an Popularität, seit in bestimmten Szenen von „Mr. Robot“ ein Computer mit Kali Linux OS gezeigt wurde. Kali Linux soll für sicherheitsrelevante Aufgaben eingesetzt werden. Kali Linux kommt mit einer riesigen Menge an Penetrationstest-Tools aus verschiedenen Bereichen und digitalen Forensik-Tools. Kali Linux unterstützt eine breite Palette von Geräten, einschließlich i386-, amd64- und ARM-Plattform. Kali Linux hat auch die erste Open-Source-Android-Penetrationstest-Plattform für Nexus-Geräte entwickelt, es ist Kali Linux NetHunter. Im Moment ist das Kali NetHunter ROM-Image offiziell nur für Nexus und OnePlus verfügbar. Aber Sie können Kali NetHunter auch auf jedem anderen Android-Telefon installieren, es gibt eine Menge Tutorials dafür im Internet. Probieren Sie es aus.

Für weitere Informationen zu den Top-Tools in Kali Linux siehe diesen Artikel:

TOP 25 BEST KALI LINUX TOOLS