Wenn die lokalen Active Directory-Domänencontroller über Serverzertifikate verfügen, die LDAP-over-SSL-Verbindungen (LDAPS) unterstützen, ist es vorzuziehen, CentreStack so zu konfigurieren, dass es mit den Domänencontrollern unter Verwendung von LDAPS im Gegensatz zu LDAP kommuniziert, da die LDAPS-Kommunikation verschlüsselt ist, während LDAP im Klartext erfolgt und anfällig für Abhörmaßnahmen ist.

Server-Zertifikate

Die lokalen Active Directory-Domänencontroller müssen über Zertifikate verfügen, die die LDAPS-Kommunikation unterstützen. Die Anforderungen sind in diesem Microsoft-Support-Artikel dokumentiert: https://support.microsoft.com/en-us/help/321051/how-to-enable-ldap-over-ssl-with-a-third-party-certification-authority

LDAPS TCP Port 636

Der CentreStack-Webserver muss auf die Domänencontroller über TCP 636, den LDAPS-Port, zugreifen dürfen. Der LDAP-Port ist TCP 389.

Konfiguration

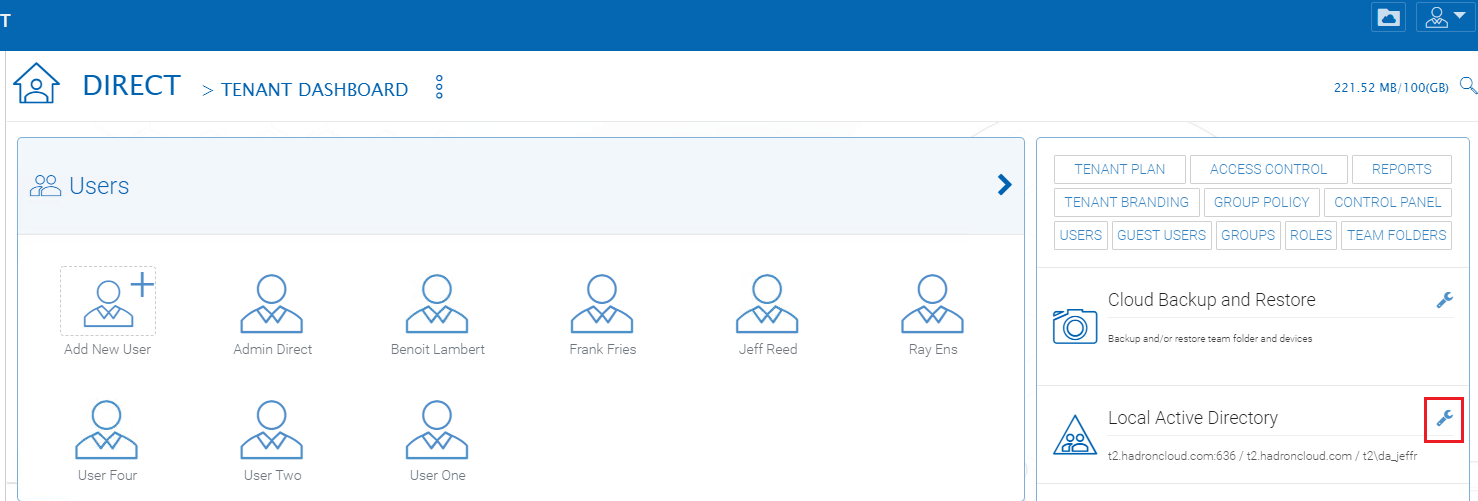

- Im CentreStack Tenant Dashboard auf das Schraubenschlüssel-Symbol im Abschnitt Local Active Directory klicken:

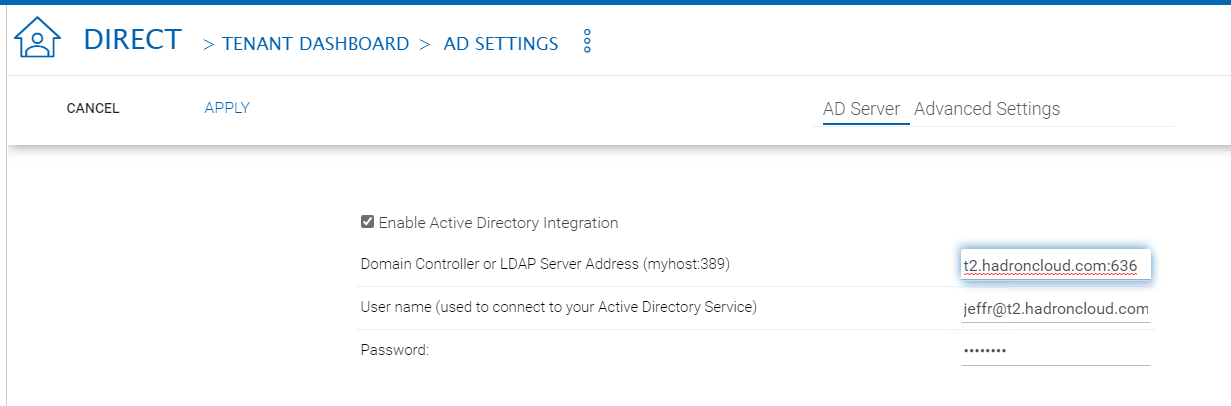

- Auf die Schaltfläche „Edit“ (Bearbeiten) klicken, dann die Option „Enable Active Directory Integration“ (Active Directory-Integration aktivieren) aktivieren.

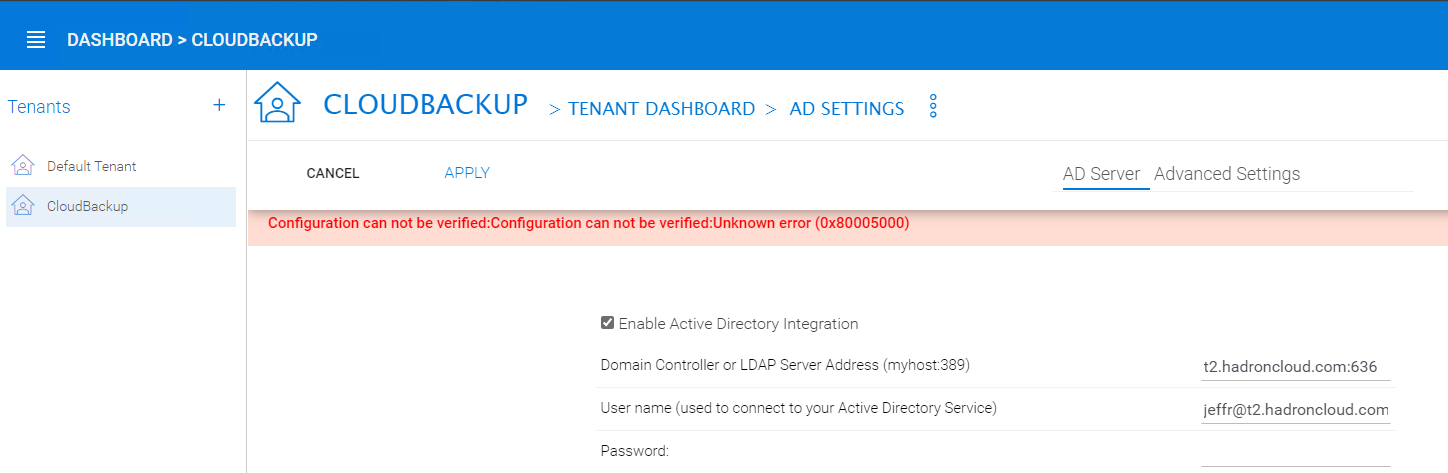

- Geben Sie im Textfeld Domain Controller oder LDAP Server Address den DNS-Domänennamen der AD-Domäne gefolgt von „:636“ ein, in diesem Beispiel: t2.hadroncloud.com:636, und geben Sie dann einen Benutzernamen und ein Passwort an. HINWEIS: Ein Domänenadministrator ist nicht erforderlich, da alle Benutzer normalerweise Lesezugriff auf das Verzeichnis haben:

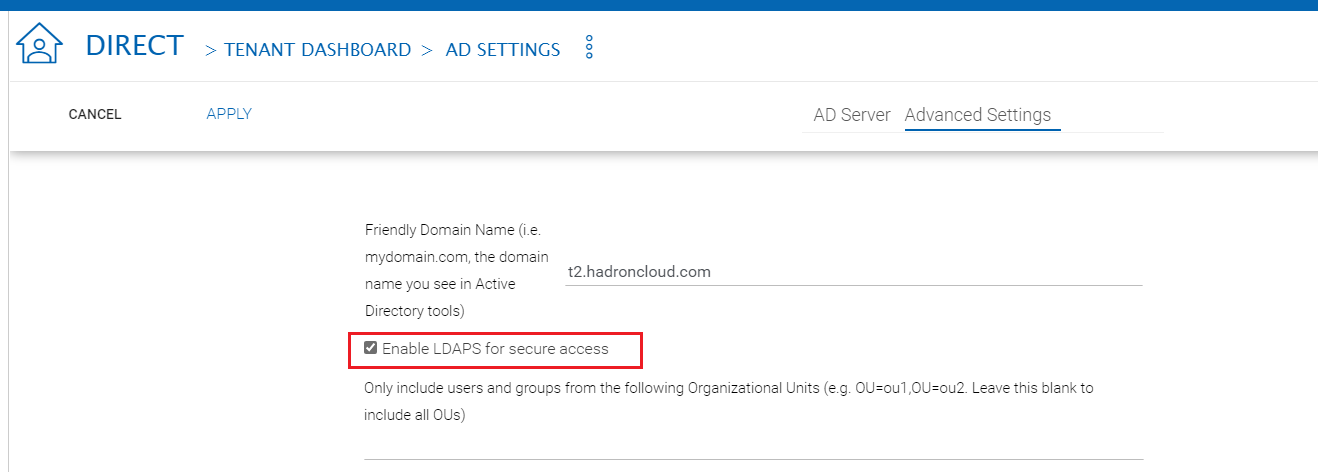

- Klicken Sie auf die Registerkarte Erweiterte Einstellungen und aktivieren Sie die Option LDAPS für sicheren Zugriff aktivieren:

- Klicken Sie oben auf dem Bildschirm auf Übernehmen. Das System wird sich mit der neuen Konfiguration an Active Directory binden. Es sollten keine Fehler gemeldet werden.

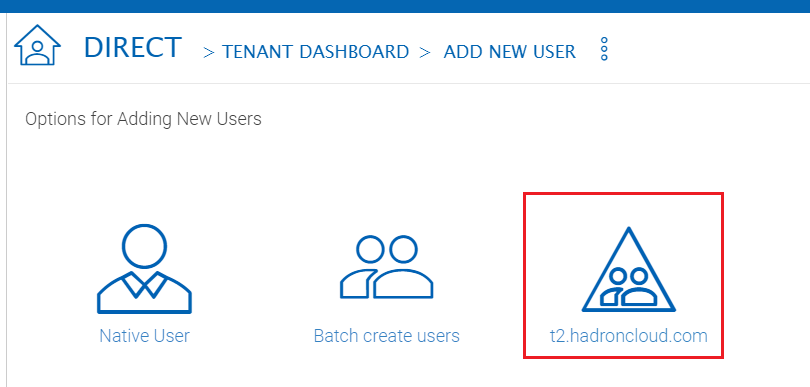

- Zurück im Tenant Dashboard klicken Sie auf Add New User.

- Klicken Sie auf die AD-Domäne:

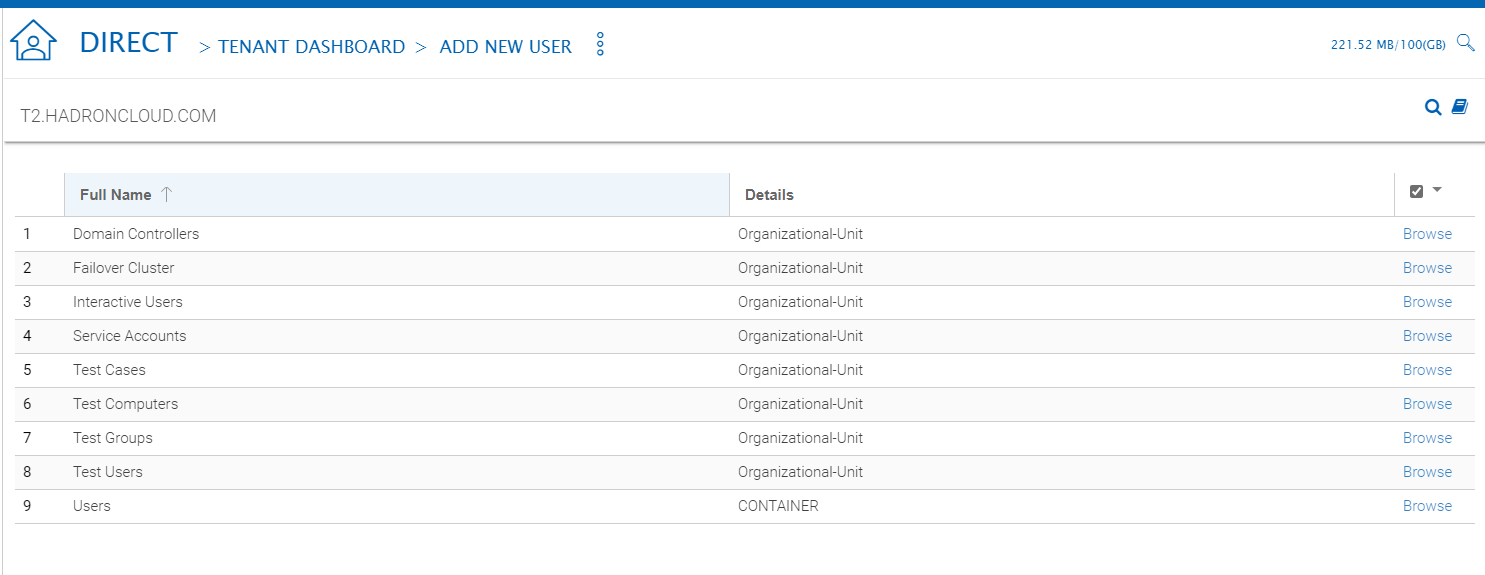

- Objects in the domain should be enumerated proving the connection works:

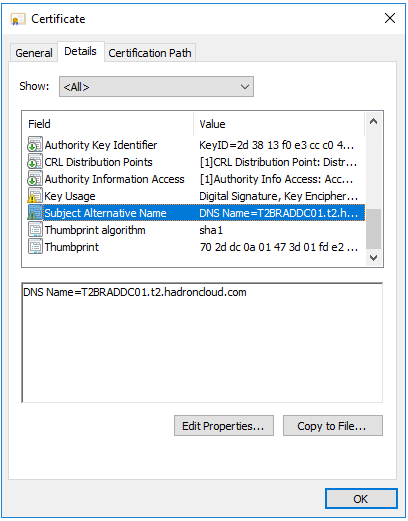

Zertifikate auf Domänencontrollern überprüfen

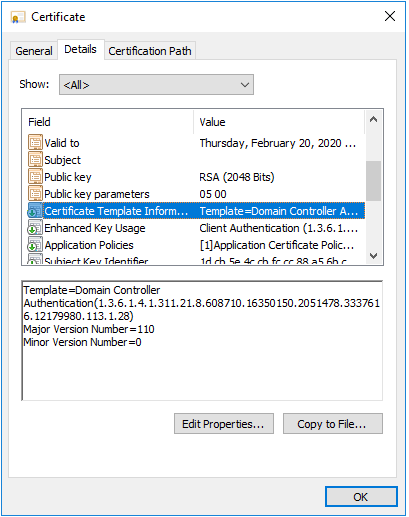

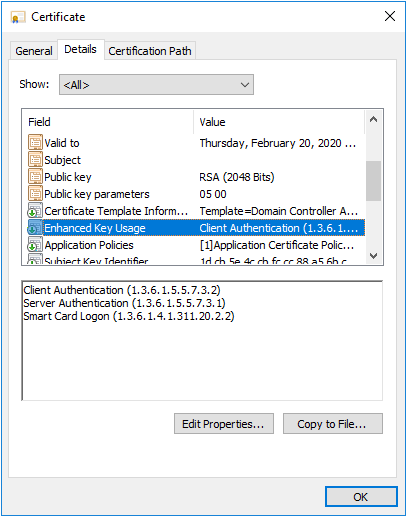

Starten Sie das Zertifikats-Snap-In mmc.exe auf dem lokalen Computer auf den Domänencontrollern. In einer Umgebung, die eine Microsoft-Zertifizierungsstelle für die Public-Key-Infrastruktur (PKI) verwendet, sollten Sie ein Serverzertifikat mit diesen Eigenschaften finden:

TCP 636 auf dem/den Domänencontroller(n)

Verwenden Sie das Microsoft SysInternals-Tool, psping.exe, um zu überprüfen, ob der CentreStack-Server auf TCP 636 auf den Domänencontrollern zugreifen kann. Sobald PsPing heruntergeladen und extrahiert wurde, starten Sie eine Eingabeaufforderung und führen einen Befehl ähnlich dem folgenden aus:

psping <domain_controller_fqdn>:636

Zum Beispiel:

psping T2BRADDC01.t2.hadroncloud.com:636

Die Ergebnisse sollten so aussehen:

TCP connect to 10.0.0.20:636:

5 iterations (warmup 1) ping test:

Connecting to 10.0.0.20:636 (warmup): from 10.0.0.29:57741: 0.37ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57742: 0.43ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57743: 0.25ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57744: 0.50ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57745: 0.40ms

TCP connect statistics for 10.0.0.20:636:

Sent = 4, Received = 4, Lost = 0 (0% loss),

Minimum = 0.25ms, Maximum = 0.50ms, Average = 0.39ms

Wenn Sie andere Ergebnisse als oben sehen, ist die Wahrscheinlichkeit groß, dass eine Firewall TCP 636 zu dem/den Domain-Controller(n) blockiert.

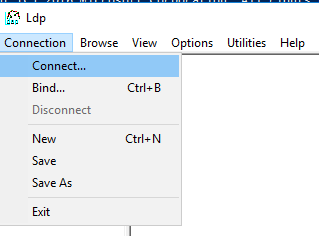

Test mit ldp.exe

Auf dem CentreStack-Server führen Sie diesen Befehl in einer erhöhten PowerShell-Sitzung aus:

Install-WindowsFeature RSAT-ADDS-ToolsDadurch werden das Tool ldp.exe und andere Active Directory-Verwaltungstools auf dem CentreStack-Server installiert.

Starten Sie ldp.exe

Im Menü „Verbindung“ klicken Sie auf „Verbinden“…

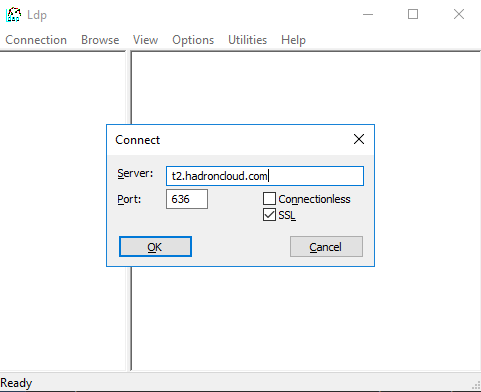

- Im Textfeld Server den DNS-Domänennamen angeben

- Im Textfeld Port 626 verwenden

- Die Option SSL aktivieren:

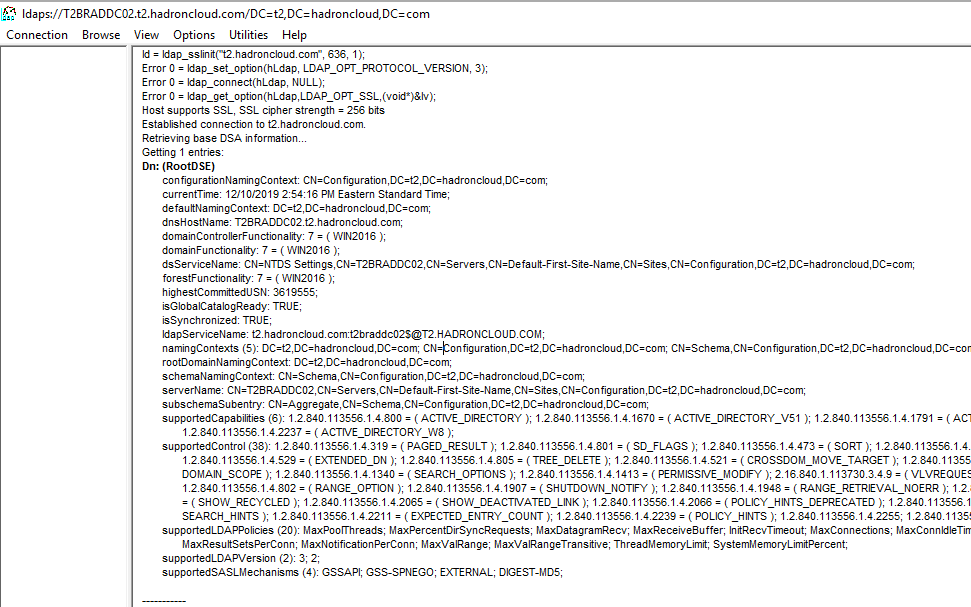

Nach dem Anklicken der Schaltfläche OK im Dialog Verbinden werden die Ergebnisse der Verbindung in ldp.exe angezeigt:

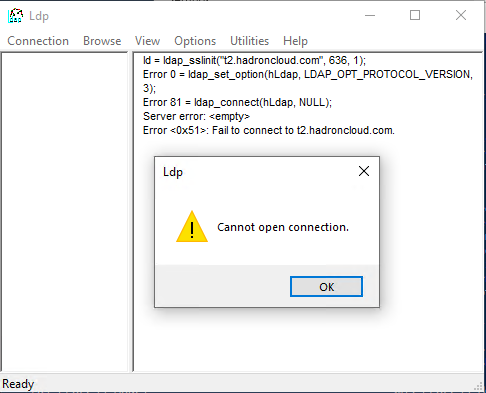

Wenn dieser Fehler von ldp.exe angezeigt wird, bedeutet das in der Regel, dass es ein Zertifikatsproblem gibt:

In diesem Fall kann dies im Systemereignisprotokoll protokolliert werden:

Log Name: System

Source: Schannel

Date: 12/10/2019 3:06:48 PM

Event ID: 36882

Task Category: None

Level: Error

Keywords:

User: TXBRCSTK02\JeffR

Computer: TXBRCSTK02

Description:

The certificate received from the remote server was issued by an untrusted certificate authority. Because of this, none of the data contained in the certificate can be validated. The TLS connection request has failed. The attached data contains the server certificate.

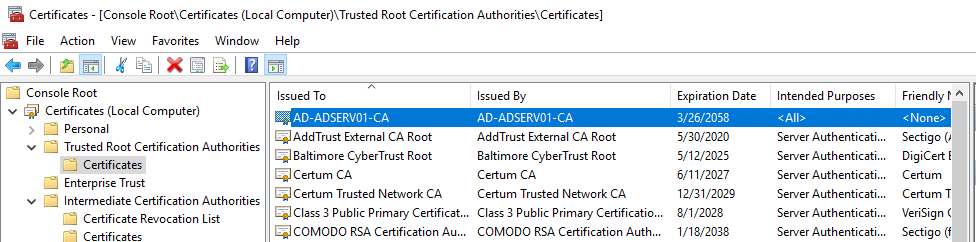

Die „nicht vertrauenswürdige Zertifizierungsstelle“ bedeutet in der Regel, dass die Zertifizierungsstelle (CA), die das Zertifikat ausgestellt hat, vom CentreStack-Server nicht vertraut wird. Dies ist sehr typisch, wenn die CA eine interne private CA ist und CentreStack nicht domänenverbunden ist (z.B. Arbeitsgruppencomputer im Perimeternetzwerk).

In CentreStack wird dieses Problem mit diesem Symptom angezeigt:

Der Fehler ist: Konfiguration kann nicht verifiziert werden:Konfiguration kann nicht verifiziert werden:Unbekannter Fehler (0x80005000)

Dies führt auch dazu, dass Schannel die gleiche Ereignis-ID protokolliert: 36882.

Damit CentreStack dem Zertifikat der CA vertraut, müssen Sie es normalerweise in den Knoten Vertrauenswürdige Stammzertifizierungsstellen im Zertifikats-Snap-In von mmc.exe importieren, wie hier gezeigt:

Zusätzliche Informationen

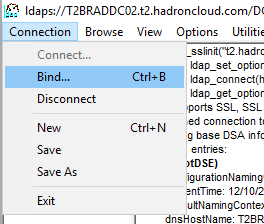

Angenommen, ldp.exe ist in der Lage, die LDAPS-Verbindung herzustellen, können Sie es auch verwenden, um zu überprüfen, ob die Bindung mit den für die AD-Konfiguration von CentreStack verwendeten Anmeldeinformationen hergestellt werden kann:

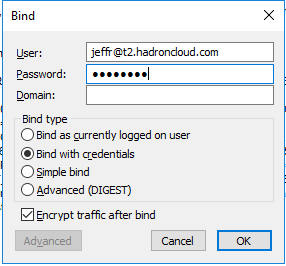

Im Menü „Connection“ (Verbindung) klicken Sie auf Bind:

Aktivieren Sie die Option Binden mit Anmeldeinformationen und geben Sie dann den Benutzer und das Passwort an:

Hinweis: Das Feld Domain kann leer sein, wenn ein userPrincipalName verwendet wird

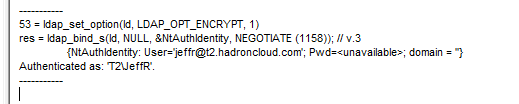

Die Ergebnisse der Bindung werden in ldp.exe angezeigt:

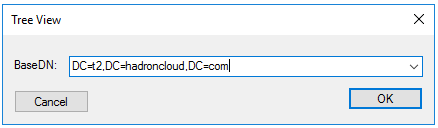

Um den Baum zu durchsuchen, drücken Sie Strg+T (oder View > Tree) und geben Sie dann den BaseDN der Wurzel der Domain ein:

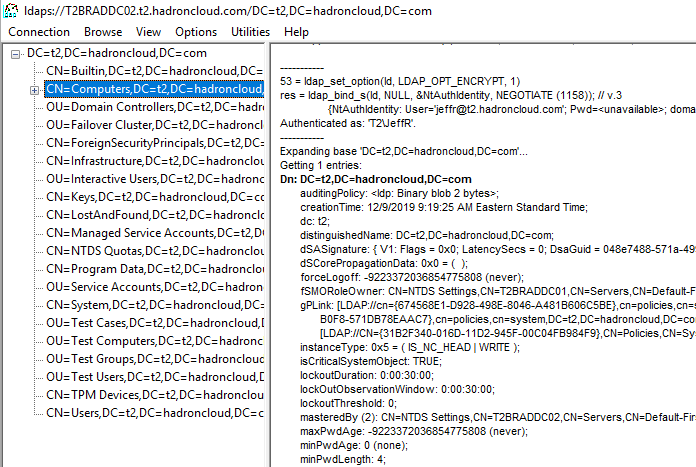

ldp.exe zeigt den Baum im linken Fensterbereich an: