Ein Sicherheitsvorfall ist oft eine Situation, die unter hohem Druck steht. Vorgeplante Schritte zur Reaktion auf einen Vorfall helfen bei einer sofortigen und besser organisierten Reaktion und können viele unnötige Auswirkungen auf das Geschäft und den damit verbundenen Reputationsschaden vermeiden.

Wenn ein Sicherheitsvorfall eintritt, zählt jede Sekunde. Malware-Infektionen verbreiten sich schnell, Ransomware kann katastrophale Schäden verursachen und kompromittierte Accounts können zur Privilegieneskalation genutzt werden, was Angreifer zu sensibleren Assets führt.

Unabhängig von der Größe Ihres Unternehmens sollten Sie über ein geschultes Incident-Response-Team verfügen, das bei Vorfällen sofortige Maßnahmen ergreift. Lesen Sie weiter, um einen sechsstufigen Prozess kennenzulernen, der Ihren Incident Respondern helfen kann, schneller und effektiver zu handeln, wenn der Alarm losgeht.

In diesem Artikel erfahren Sie:

- Was ist Incident Response

- Was ist der Zweck der sofortigen Meldung eines Cybersicherheitsvorfalls?

- Was sind die 6 Schritte, die nach dem Auftreten eines Sicherheitsvorfalls zu unternehmen sind:

- 1. Versammeln Sie Ihr Team

- 2. Erkennen und ermitteln Sie die Quelle

- 3. Eindämmen und wiederherstellen

- 4. Bewerten Sie Schaden und Schweregrad

- 5. Benachrichtigungsprozess einleiten

- 6. Schritte unternehmen, um das gleiche Ereignis in Zukunft zu verhindern

Was ist Incident Response?

Incident Response (IR) ist eine strukturierte Methodik für den Umgang mit Sicherheitsvorfällen, Sicherheitsverletzungen und Cyber-Bedrohungen. Ein gut definierter Incident Response Plan (IRP) ermöglicht es, einen Cyberangriff effektiv zu identifizieren, den Schaden zu minimieren und die Kosten zu reduzieren, während die Ursache gefunden und behoben wird, um zukünftige Angriffe zu verhindern.

Während eines Cybersecurity-Vorfalls sehen sich Sicherheitsteams mit vielen Unbekannten und einer Hektik von Aktivitäten konfrontiert. In einer solch hektischen Umgebung kann es passieren, dass sie nicht die richtigen Verfahren zur Reaktion auf einen Vorfall befolgen, um den Schaden effektiv zu begrenzen. Dies ist wichtig, denn ein Sicherheitsvorfall kann eine Situation mit hohem Druck sein, und Ihr IR-Team muss sich sofort auf die anstehenden kritischen Aufgaben konzentrieren. Klares Denken und schnelles Ergreifen vorgeplanter Schritte zur Reaktion auf einen Sicherheitsvorfall können viele unnötige geschäftliche Auswirkungen und Reputationsschäden verhindern.

Sie können Ihr Team dabei unterstützen, eine vollständige, schnelle und effektive Reaktion auf einen Cybersicherheitsvorfall durchzuführen, indem Sie einen umfassenden Plan zur Reaktion auf einen Vorfall erstellen. Darüber hinaus kann das Ausfüllen einer Checkliste für einen Vorfallsreaktionsplan und die Entwicklung und Bereitstellung einer IR-Richtlinie helfen, bevor Sie Ihren IR-Plan vollständig entwickelt haben.

Warum sollten Sie einen Cybersicherheitsvorfall sofort melden?

Wenn ein Cybersicherheitsvorfall von Sicherheitsanalysten bestätigt wird, ist es wichtig, die relevanten Parteien so schnell wie möglich zu informieren. Datenschutzgesetze wie GDPR und das kalifornische CCPA verlangen im Falle einer Datenschutzverletzung eine öffentliche Benachrichtigung und in einigen Fällen eine persönliche Benachrichtigung der betroffenen Personen.

Abhängig von der Schwere der Verletzung sollten die Rechtsabteilung, die Presse und die Geschäftsleitung einbezogen werden. In vielen Fällen müssen auch andere Abteilungen wie der Kundenservice, die Finanzabteilung oder die IT-Abteilung sofort Maßnahmen ergreifen. In Ihrem Notfallplan sollte je nach Art und Schwere des Verstoßes klar festgelegt sein, wer informiert werden sollte. Der Plan sollte die vollständigen Kontaktdaten und die Art und Weise der Kommunikation mit jeder relevanten Partei enthalten, um nach einem Angriff Zeit zu sparen.

Was sind die 6 Schritte der Incident Response?

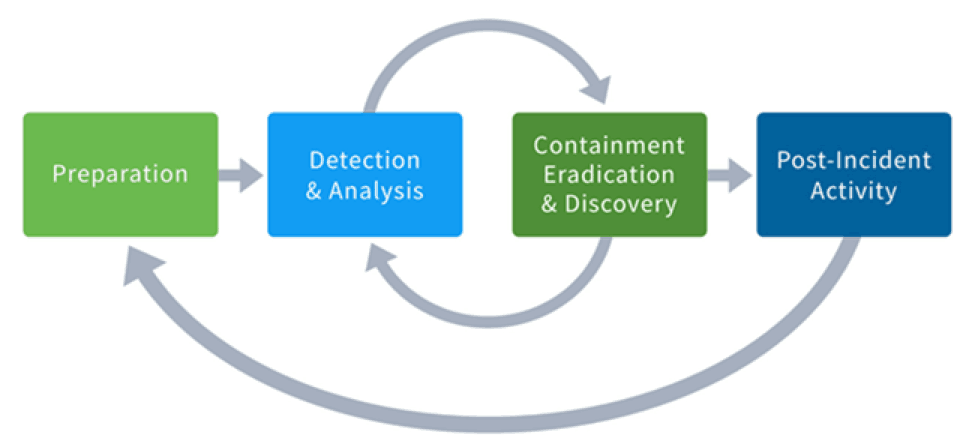

Die erste Priorität bei der Implementierung von Incident Response Cyber Security ist es, sich im Voraus vorzubereiten, indem Sie einen konkreten IR-Plan aufstellen. Ihre Incident-Response-Methodik sollte bereits vor einem größeren Angriff oder einer Datenverletzung erprobt sein. Sie sollte die folgenden Reaktionsphasen abdecken, die im NIST Computer Security Incident Handling Guide (SP 800-61) definiert sind.

- Vorbereitung – Planung im Voraus, wie Sicherheitsvorfälle behandelt und verhindert werden sollen

- Erkennung und Analyse – Umfasst alles von der Überwachung potenzieller Angriffsvektoren über die Suche nach Anzeichen für einen Vorfall bis hin zur Priorisierung

- Eindämmung, Ausrottung und Wiederherstellung – Entwicklung einer Eindämmungsstrategie, Identifizierung und Entschärfung der angegriffenen Rechner und Systeme, und einen Plan zur Wiederherstellung

- Post-Aktivitäten nach dem Vorfall – Überprüfung der gewonnenen Erkenntnisse und ein Plan für die Aufbewahrung von Beweisen

Abbildung 1 – Die von NIST empfohlenen Phasen zur Reaktion auf einen Cybersicherheitsvorfall

Aufbauend auf den skizzierten NIST-Phasen, sind hier spezifische Schritte zur Reaktion auf einen Vorfall aufgeführt, die durchgeführt werden sollten, sobald ein kritisches Sicherheitsereignis erkannt wurde:

1. Stellen Sie Ihr Team zusammen

Es ist wichtig, dass Sie die richtigen Mitarbeiter mit den richtigen Fähigkeiten und dem entsprechenden Stammeswissen haben. Ernennen Sie einen Teamleiter, der die Gesamtverantwortung für die Reaktion auf den Vorfall trägt. Diese Person sollte einen direkten Draht zur Geschäftsleitung haben, damit wichtige Entscheidungen – wie z. B. das Abschalten wichtiger Systeme – schnell getroffen werden können.

In kleineren Unternehmen oder bei weniger schwerwiegenden Bedrohungen können Ihr SOC-Team oder Managed Security Consultants ausreichen, um einen Vorfall zu bewältigen. Bei schwerwiegenderen Vorfällen sollten Sie jedoch andere relevante Unternehmensbereiche wie die Unternehmenskommunikation und die Personalabteilung mit einbeziehen.

Wenn Sie ein Security Incident Response Team (CSIRT) aufgebaut haben, ist jetzt der richtige Zeitpunkt, um Ihr Team zu aktivieren und die gesamte Bandbreite an vorher festgelegten technischen und nicht-technischen Spezialisten hinzuzuziehen.

Wenn eine Sicherheitsverletzung zu einem Rechtsstreit führen könnte oder eine öffentliche Benachrichtigung und Abhilfe erfordert, sollten Sie sofort Ihre Rechtsabteilung benachrichtigen.

2. Erkennen und ermitteln Sie die Quelle.

Das von Ihnen zusammengestellte IR-Team sollte zunächst daran arbeiten, die Ursache der Sicherheitsverletzung zu identifizieren, und dann sicherstellen, dass sie eingedämmt wird.

Sicherheitsteams werden durch eine Vielzahl von Indikatoren darauf aufmerksam, dass ein Vorfall auftritt oder aufgetreten ist, darunter:

- Benutzer, Systemadministratoren, Netzwerkadministratoren, Sicherheitsmitarbeiter und andere Personen aus dem Unternehmen, die Anzeichen für einen Sicherheitsvorfall melden

- SIEMs oder andere Sicherheitsprodukte, die Warnungen auf Basis der Analyse von Protokolldaten generieren

- Software zur Überprüfung der Dateiintegrität, die Hash-Algorithmen verwendet, um zu erkennen, wenn wichtige Dateien verändert wurden

- Anti-Malware-Programme

- Protokolle (einschließlich Audit-bezogener Daten), die systematisch auf anomale und verdächtige Aktivitäten überprüft werden sollten mit

- Benutzer

- Externer Speicher

- Echtzeitspeicher

- Netzwerkgeräte

- Betriebssysteme

- Cloud-Dienste

- Applikationen

3. Eindämmen und wiederherstellen

Ein Sicherheitsvorfall ist vergleichbar mit einem Waldbrand. Sobald Sie einen Vorfall und seine Quelle erkannt haben, müssen Sie den Schaden eindämmen. Das kann bedeuten, dass Sie den Netzwerkzugang für Computer sperren, die bekanntermaßen mit Viren oder anderer Malware infiziert sind (damit sie in Quarantäne gestellt werden können), und Sicherheits-Patches installieren, um Malware-Probleme oder Netzwerkschwachstellen zu beheben. Möglicherweise müssen Sie auch Passwörter für Benutzer mit Konten zurücksetzen, in die eingedrungen wurde, oder Konten von Insidern sperren, die den Vorfall verursacht haben könnten. Zusätzlich sollte Ihr Team alle betroffenen Systeme sichern, um den aktuellen Zustand für spätere forensische Untersuchungen zu erhalten.

Als Nächstes gehen Sie zur erforderlichen Wiederherstellung der Dienste über, die zwei kritische Schritte umfasst:

- System-/Netzwerkvalidierung und -tests durchführen, um alle Systeme als betriebsbereit zu zertifizieren.

- Jede Komponente, die kompromittiert wurde, als betriebsbereit und sicher rezertifizieren.

Stellen Sie sicher, dass Ihre langfristige Eindämmungsstrategie nicht nur die Rückkehr aller Systeme in den Produktionsbetrieb beinhaltet, um den normalen Geschäftsbetrieb zu ermöglichen, sondern auch das Sperren oder Löschen von Benutzerkonten und Hintertüren, die das Eindringen ermöglicht haben.

4. Bewerten Sie den Schaden und die Schwere

Bis sich der Rauch lichtet, kann es schwierig sein, die Schwere eines Vorfalls und das Ausmaß des verursachten Schadens zu erfassen. Handelt es sich zum Beispiel um einen externen Angriff auf Server, der geschäftskritische Komponenten wie ein E-Commerce- oder Reservierungssystem lahmlegen könnte? Oder wurde z. B. ein SQL-Injection-Angriff auf der Ebene einer Webanwendung durchgeführt, um bösartige SQL-Anweisungen auf der Datenbank einer Webanwendung auszuführen oder möglicherweise einen Webserver als Weg zu nutzen, um Daten von kritischen Backend-Systemen zu stehlen oder diese zu kontrollieren? Wenn kritische Systeme betroffen sind, eskalieren Sie den Vorfall und aktivieren Sie sofort Ihr CSIRT oder Reaktionsteam.

Im Allgemeinen sollten Sie die Ursache des Vorfalls untersuchen. In Fällen, in denen es einen erfolgreichen externen Angreifer oder einen böswilligen Insider gab, betrachten Sie den Vorfall als schwerwiegender und reagieren Sie entsprechend. Prüfen Sie zu gegebener Zeit die Vor- und Nachteile der Einleitung einer umfassenden Cyber-Attributionsuntersuchung.

5. Beginnen Sie den Benachrichtigungsprozess

Eine Datenschutzverletzung ist ein Sicherheitsvorfall, bei dem sensible, geschützte oder vertrauliche Daten kopiert, übertragen, eingesehen, gestohlen oder von einer nicht autorisierten Person verwendet werden. Datenschutzgesetze wie die GDPR und das kalifornische CCPA erfordern eine öffentliche Benachrichtigung im Falle einer solchen Datenverletzung. Benachrichtigen Sie die betroffenen Parteien, damit sie sich vor Identitätsdiebstahl oder anderen Folgen der Offenlegung vertraulicher persönlicher oder finanzieller Daten schützen können. Lesen Sie im Blog von Exabeam, wie Sie im Vorfeld eines Sicherheitsvorfalls ein Benachrichtigungsschreiben erstellen.

6. Beginnen Sie jetzt, um die gleiche Art von Vorfall in der Zukunft zu verhindern

Wenn ein Sicherheitsvorfall stabilisiert wurde, untersuchen Sie die gelernten Lektionen, um eine Wiederholung ähnlicher Vorfälle zu verhindern. Dies könnte das Patchen von Server-Schwachstellen, die Schulung von Mitarbeitern zur Vermeidung von Phishing-Betrug oder die Einführung von Technologien zur besseren Überwachung von Insider-Bedrohungen umfassen. Das Beheben von Sicherheitsmängeln oder Schwachstellen, die bei Ihren Aktivitäten nach dem Vorfall gefunden wurden, ist eine Selbstverständlichkeit.

Außerdem sollten Sie die Lehren aus dem Vorfall überprüfen und entsprechende Änderungen an Ihren Sicherheitsrichtlinien mit Schulungen für Mitarbeiter und Angestellte vornehmen. Wenn der Angriff beispielsweise darauf zurückzuführen ist, dass ein unwissentlicher Mitarbeiter eine Excel-Datei als E-Mail-Anhang geöffnet hat, sollten Sie eine unternehmensweite Richtlinie und eine Schulung zum Erkennen und Reagieren auf eine Phishing-E-Mail einführen.

Zu guter Letzt sollten Sie Ihren Plan zur Reaktion auf einen Sicherheitsvorfall aktualisieren, um all diese Präventivmaßnahmen zu berücksichtigen.

Jedes Unternehmen hat andere Schritte zur Reaktion auf einen Vorfall, die auf seiner individuellen IT-Umgebung und seinen geschäftlichen Anforderungen basieren. Studieren Sie Branchenleitfäden wie die vom NIST veröffentlichten, um sicherzustellen, dass Ihre IR-Planung alle notwendigen Schritte zur Reaktion auf einen Vorfall enthält, um Ihre Organisation zu schützen, wenn ein Cybersecurity-Vorfall eintritt.

Fazit

Eine Methodik zur Reaktion auf einen Vorfall ermöglicht es Organisationen, im Voraus Gegenmaßnahmen zu definieren. Es gibt eine große Bandbreite an Ansätzen für IR. Die Mehrheit der Sicherheitsexperten stimmt den sechs von der NIST empfohlenen Schritten zur Reaktion auf Vorfälle zu, darunter Vorbereitung, Erkennung und Analyse, Eindämmung, Beseitigung, Wiederherstellung und Audits nach dem Vorfall.

Wenn es um die Vorbereitung geht, nutzen viele Unternehmen eine Kombination aus Bewertungs-Checklisten, detaillierten Incident-Response-Plänen, zusammengefassten und umsetzbaren Incident-Response-Playbooks sowie Richtlinien, die einige der Prozesse automatisieren können. Trotz guter Planung sollte eine Incident-Response-Methodik flexibel bleiben und eine kontinuierliche Verbesserung ermöglichen.

Wollen Sie mehr über Incident Response erfahren?

Werfen Sie einen Blick auf diese Artikel:

- Die drei Elemente der Incident Response: Plan, Team und Tools

- Der komplette Leitfaden zur CSIRT-Organisation: Wie man ein Incident Response Team aufbaut

- 10 Best Practices für den Aufbau eines effektiven Computer Security Incident Response Teams (CSIRT)

- Wie man schnell eine effektive Incident Response Policy einführt

- Incident Response Plan 101: Wie man einen erstellt, Vorlagen und Beispiele

- IT-Sicherheit: Was Sie wissen sollten

- Bekämpfen Sie Cyber-Bedrohungen mit Sicherheitsautomatisierung

- IPS-Sicherheit: Wie aktive Sicherheit Zeit spart und Angriffe im Keim erstickt