Un incident de sécurité est souvent une situation sous haute pression. Avoir des étapes de réponse aux incidents planifiées à l’avance aide à une réponse immédiate et plus organisée et peut épargner de nombreux impacts commerciaux inutiles et les préjudices de réputation associés.

Lorsqu’un incident de sécurité se produit, chaque seconde compte. Les infections par des logiciels malveillants se propagent rapidement, les ransomwares peuvent causer des dommages catastrophiques et les comptes compromis peuvent être utilisés pour l’escalade des privilèges, conduisant les attaquants à des actifs plus sensibles.

Quelle que soit la taille de votre organisation, vous devez disposer d’une équipe de réponse aux incidents formée et chargée de prendre des mesures immédiates lorsque des incidents se produisent. Lisez la suite pour découvrir un processus en six étapes qui peut aider vos intervenants en cas d’incident à agir plus rapidement et plus efficacement lorsque l’alarme se déclenche.

Dans cet article, vous apprendrez :

- Qu’est-ce que la réponse aux incidents

- Quel est le but de signaler immédiatement un incident de cybersécurité ?

- Quelles sont les 6 étapes à suivre après un incident de sécurité :

- 1. Rassemblez votre équipe

- 2. Détectez et déterminez la source

- 3. Contenez et récupérez

- 4. Évaluez les dommages et la gravité

- 5. Commencer le processus de notification

- 6. Prendre des mesures pour empêcher le même événement à l’avenir

Qu’est-ce que la réponse aux incidents ?

La réponse aux incidents (RI) est une méthodologie structurée pour traiter les incidents de sécurité, les brèches et les cybermenaces. Un plan de réponse aux incidents (IRP) bien défini vous permet d’identifier efficacement, de minimiser les dommages et de réduire le coût d’une cyberattaque, tout en trouvant et en réparant la cause pour prévenir de futures attaques.

Lors d’un incident de cybersécurité, les équipes de sécurité sont confrontées à de nombreuses inconnues et à une frénésie d’activités. Dans un environnement aussi agité, elles peuvent ne pas suivre les procédures de réponse aux incidents appropriées pour limiter efficacement les dommages. C’est important car un incident de sécurité peut être une situation de haute pression, et votre équipe de RI doit immédiatement se concentrer sur les tâches critiques à accomplir. Avoir une pensée claire et prendre rapidement des mesures de réponse aux incidents planifiées à l’avance lors d’un incident de sécurité peut éviter de nombreux impacts commerciaux inutiles et des dommages à la réputation.

Vous pouvez aider votre équipe à effectuer une réponse complète, rapide et efficace à un incident de cybersécurité en mettant en place un plan de réponse aux incidents complet. En outre, le fait de remplir une liste de contrôle du plan de réponse aux incidents et d’élaborer et déployer une politique de RI peut vous aider avant que vous n’ayez complètement élaboré votre plan de RI.

Pourquoi devez-vous signaler immédiatement un incident de cybersécurité ?

Lorsqu’un incident de cybersécurité est confirmé par les analystes de sécurité, il est important d’informer les parties concernées dès que possible. Les lois sur la protection de la vie privée telles que le GDPR et la CCPA de Californie exigent une notification publique, et dans certains cas une notification personnelle aux personnes concernées, en cas de violation des données.

Selon la gravité de la violation, les services juridiques, la presse et la direction générale doivent être impliqués. Dans de nombreux cas, d’autres départements tels que le service client, les finances ou l’informatique doivent prendre des mesures immédiates. Votre plan de réponse aux incidents doit clairement indiquer, en fonction du type et de la gravité de la violation, qui doit être informé. Le plan doit inclure les coordonnées complètes et la manière de communiquer avec chaque partie concernée, afin de gagner du temps à la suite d’une attaque.

Quelles sont les 6 étapes de la réponse aux incidents ?

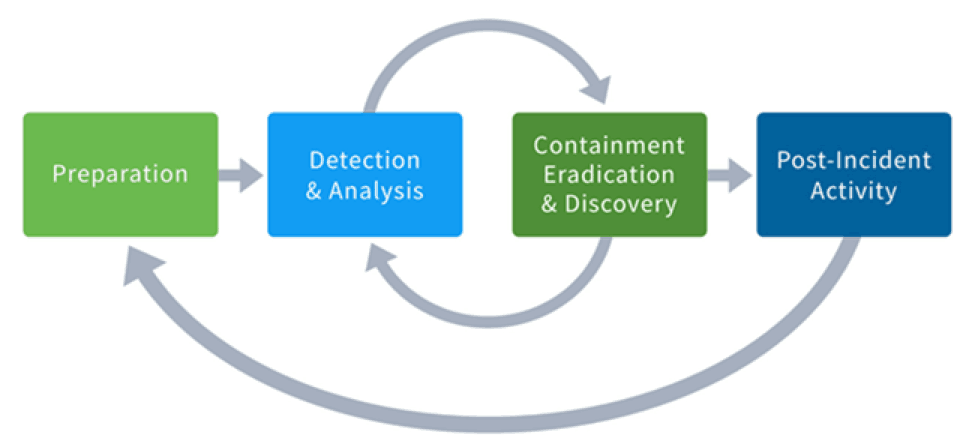

La première priorité lors de la mise en œuvre de la cybersécurité de la réponse aux incidents est de se préparer à l’avance en mettant en place un plan de RI concret. Votre méthodologie de réponse aux incidents doit être testée au combat avant qu’une attaque importante ou une violation de données ne se produise. Elle doit aborder les phases de réponse suivantes, telles que définies par le guide de traitement des incidents de sécurité informatique du NIST (SP 800-61).

- Préparation – Planifier à l’avance comment traiter et prévenir les incidents de sécurité

- Détection et analyse – Englobe tout, de la surveillance des vecteurs d’attaque potentiels à la recherche de signes d’un incident, en passant par la hiérarchisation

- Confinement, éradication et récupération – Développer une stratégie de confinement, identifier et atténuer les hôtes et systèmes attaqués, et disposer d’un plan de récupération

- Post-Incident – Examiner les leçons apprises et disposer d’un plan de conservation des preuves

Figure 1 – Les phases recommandées par le NIST pour répondre à un incident de cybersécurité

S’appuyant sur les phases décrites par le NIST, voici les étapes spécifiques de réponse aux incidents à suivre une fois qu’un événement de sécurité critique a été détecté :

1. Rassemblez votre équipe

Il est essentiel d’avoir les bonnes personnes avec les bonnes compétences, ainsi que les connaissances tribales associées. Désignez un chef d’équipe qui aura la responsabilité globale de répondre à l’incident. Cette personne doit disposer d’une ligne de communication directe avec la direction afin que les décisions importantes – comme la mise hors ligne des systèmes clés si nécessaire – puissent être prises rapidement.

Dans les petites organisations, ou lorsqu’une menace n’est pas grave, votre équipe SOC ou vos consultants en sécurité gérée peuvent suffire à gérer un incident. Mais pour les incidents les plus graves, vous devriez inclure d’autres secteurs pertinents de l’entreprise, tels que les communications d’entreprise et les ressources humaines.

Si vous avez constitué une équipe de réponse aux incidents de sécurité (CSIRT), c’est le moment d’activer votre équipe, en faisant appel à toute la gamme de spécialistes techniques et non techniques pré-désignés.

Si une violation risque d’entraîner un litige, ou nécessite une notification publique et des mesures correctives, vous devez en informer immédiatement votre service juridique.

2. Détecter et déterminer la source.

L’équipe RI que vous avez constituée doit d’abord s’efforcer d’identifier la cause de la violation, puis s’assurer qu’elle est contenue.

Les équipes de sécurité prendront conscience qu’un incident se produit ou s’est produit à partir d’une très grande variété d’indicateurs, notamment :

- Les utilisateurs, les administrateurs système, les administrateurs réseau, le personnel de sécurité et d’autres personnes de votre organisation signalant des signes d’un incident de sécurité

- Les SIEM ou d’autres produits de sécurité générant des alertes basées sur l’analyse des données de journal

- Les logiciels de vérification de l’intégrité des fichiers, utilisant des algorithmes de hachage pour détecter lorsque des fichiers importants ont été modifiés

- Les programmes anti-malware

- Les journaux (y compris les données liées à l’audit), qui doivent être systématiquement examinés pour rechercher les activités anormales et suspectes avec :

- Les utilisateurs

- Le stockage externe

- La mémoire en temps réel

- Les périphériques réseau

- Les systèmes d’exploitation

- Les services cloud

- Les applications

3. Contenir et récupérer

Un incident de sécurité est analogue à un incendie de forêt. Une fois que vous avez détecté un incident et sa source, vous devez contenir les dégâts. Cela peut impliquer de désactiver l’accès au réseau pour les ordinateurs connus pour être infectés par des virus ou d’autres logiciels malveillants (afin qu’ils puissent être mis en quarantaine) et d’installer des correctifs de sécurité pour résoudre les problèmes de logiciels malveillants ou les vulnérabilités du réseau. Vous devrez peut-être aussi réinitialiser les mots de passe des utilisateurs dont les comptes ont été piratés, ou bloquer les comptes des initiés qui ont pu être à l’origine de l’incident. En outre, votre équipe doit sauvegarder tous les systèmes affectés afin de préserver leur état actuel pour des analyses médico-légales ultérieures.

Puis, passez à toute restauration de service nécessaire, qui comprend deux étapes critiques :

- Faire une validation et un test du système/réseau pour certifier que tous les systèmes sont opérationnels.

- Recertifier tout composant qui a été compromis comme étant à la fois opérationnel et sécurisé.

Vous assurer que votre stratégie de confinement à long terme comprend non seulement le retour de tous les systèmes en production pour permettre le fonctionnement standard de l’entreprise, mais aussi le verrouillage ou la purge des comptes d’utilisateurs et des portes dérobées qui ont permis l’intrusion.

4. Évaluer les dommages et la gravité

Jusqu’à ce que la fumée se dissipe, il peut être difficile de saisir la gravité d’un incident et l’étendue des dommages qu’il a causés. Par exemple, a-t-il résulté d’une attaque externe sur des serveurs susceptible de mettre hors service des composants essentiels de l’entreprise, comme un système de commerce électronique ou de réservation ? Ou, par exemple, une intrusion au niveau de la couche d’application web a-t-elle réalisé une attaque par injection SQL pour exécuter des instructions SQL malveillantes sur la base de données d’une application web ou potentiellement utiliser un serveur web comme voie d’accès pour voler des données ou contrôler des systèmes dorsaux critiques ? Si des systèmes critiques sont impliqués, faites remonter l’incident et activez immédiatement votre CSIRT ou votre équipe d’intervention.

En général, examinez la cause de l’incident. En cas de réussite d’un attaquant externe ou d’un initié malveillant, considérez l’événement comme plus grave et réagissez en conséquence. Au moment opportun, examinez les avantages et les inconvénients du lancement d’une enquête de cyberattribution à part entière.

5. Commencez le processus de notification

Une violation de données est un incident de sécurité au cours duquel des données sensibles, protégées ou confidentielles sont copiées, transmises, consultées, volées ou utilisées par une personne non autorisée. Les lois sur la protection de la vie privée telles que le GDPR et la CCPA de Californie exigent une notification publique dans le cas d’une telle violation de données. Prévenez les parties concernées afin qu’elles puissent se protéger contre le vol d’identité ou d’autres retombées de la divulgation de données personnelles ou financières confidentielles. Consultez le blog d’Exabeam sur la façon de créer une lettre de notification de violation avant un incident de sécurité.

6. Commencez dès maintenant à prévenir le même type d’incident à l’avenir

Une fois qu’un incident de sécurité a été stabilisé, examinez les leçons apprises pour éviter la répétition d’incidents similaires. Il peut s’agir de corriger les vulnérabilités des serveurs, de former les employés sur la façon d’éviter les escroqueries par hameçonnage, ou de déployer des technologies pour mieux surveiller les menaces internes. Corriger les failles de sécurité ou les vulnérabilités découvertes lors de vos activités post-incident est une évidence.

En outre, examinez les leçons tirées de l’incident et mettez en œuvre les changements appropriés à vos politiques de sécurité avec des formations pour le personnel et les employés. Par exemple, si l’attaque a résulté de l’ouverture par un employé involontaire d’un fichier Excel en pièce jointe d’un courriel, mettez en place une politique à l’échelle de l’entreprise et une formation sur la façon de reconnaître et de répondre à un courriel de phishing.

En dernier lieu, mettez à jour votre plan de réponse aux incidents de sécurité pour refléter toutes ces mesures préventives.

Chaque organisation aura des étapes de réponse aux incidents différentes en fonction de son environnement informatique unique et de ses besoins commerciaux. Étudiez les guides sectoriels tels que ceux publiés par le NIST pour vous assurer que votre planification de la RI comprend toutes les étapes de réponse aux incidents nécessaires pour protéger votre organisation lorsqu’un incident de cybersécurité se produit.

Conclusion

Une méthodologie de réponse aux incidents permet aux organisations de définir à l’avance les contre-mesures de réponse. Il existe un large éventail d’approches de la RI. La majorité des professionnels de la sécurité sont d’accord avec les six étapes de réponse aux incidents recommandées par le NIST, à savoir la préparation, la détection et l’analyse, le confinement, l’éradication, la récupération et les audits post-incident.

Lorsqu’il s’agit de préparation, de nombreuses organisations exploitent une combinaison de listes de contrôle d’évaluation, de plans de réponse aux incidents détaillés, de playbooks de réponse aux incidents résumés et exploitables, ainsi que de politiques qui peuvent automatiser certains des processus. Bien que bien planifiée, une méthodologie de réponse aux incidents doit rester flexible, permettant une amélioration continue.

Vous voulez en savoir plus sur la réponse aux incidents ?

Regardez ces articles :

- Les trois éléments de la réponse aux incidents : Plan, équipe et outils

- Le guide complet de l’organisation CSIRT : Comment créer une équipe de réponse aux incidents

- 10 meilleures pratiques pour créer une équipe de réponse aux incidents de sécurité informatique (CSIRT) efficace

- Comment déployer rapidement une politique de réponse aux incidents efficace

- Plan de réponse aux incidents 101 : comment en créer un, modèles et exemples

- Sécurité informatique : Ce que vous devez savoir

- Battre les cybermenaces avec l’automatisation de la sécurité

- Sécurité IPS : comment la sécurité active permet de gagner du temps et de stopper les attaques dans leur élan

.