Als de lokale Active Directory-domeincontrollers beschikken over servercertificaten die LDAP over SSL (LDAPS)-verbindingen ondersteunen, dan verdient het de voorkeur om CentreStack zo in te stellen dat het met de domeincontrollers communiceert via LDAPS in plaats van LDAP, omdat de LDAPS-communicatie versleuteld is, terwijl LDAP in onversleutelde tekst is en dus kan worden onderschept.

Servercertificaten

De lokale Active Directory-domeincontrollers moeten certificaten hebben die LDAPS-communicatie ondersteunen. De vereisten zijn gedocumenteerd in dit ondersteuningsartikel van Microsoft: https://support.microsoft.com/en-us/help/321051/how-to-enable-ldap-over-ssl-with-a-third-party-certification-authority

LDAPS TCP-poort 636

De CentreStack-webserver moet toegang kunnen krijgen tot de domeincontrollers via TCP 636, de LDAPS-poort. De LDAP-poort is TCP 389.

Configuratie

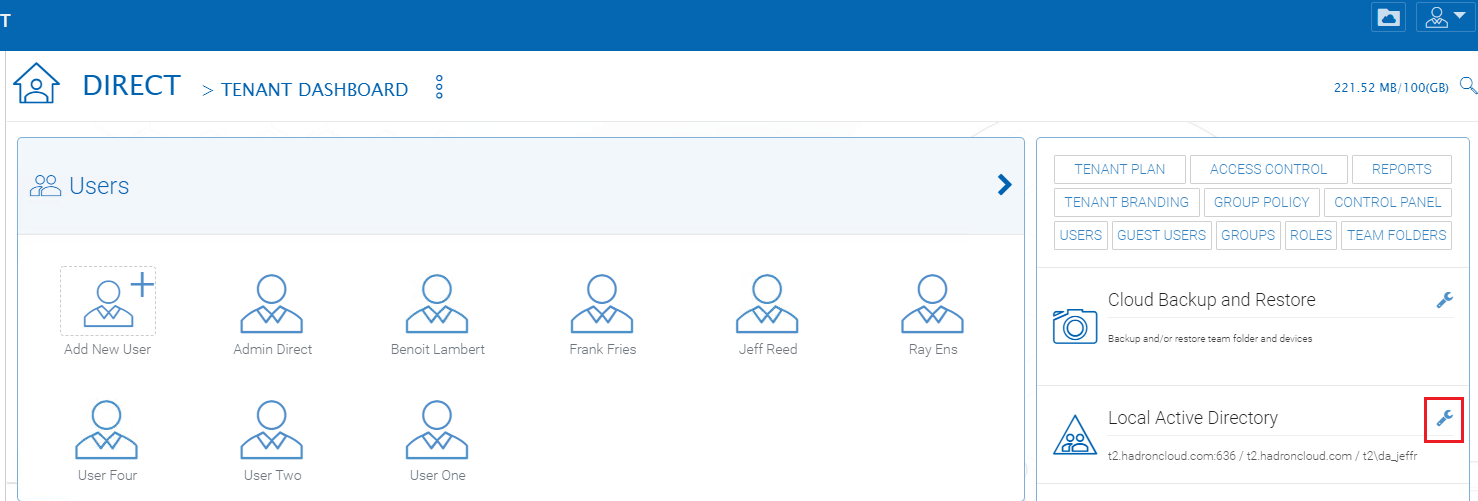

- In het CentreStack Tenant Dashboard klikt u op het moersleutelpictogram in de sectie Local Active Directory:

- Klik op de knop Bewerken en schakel vervolgens de optie Active Directory-integratie inschakelen in.

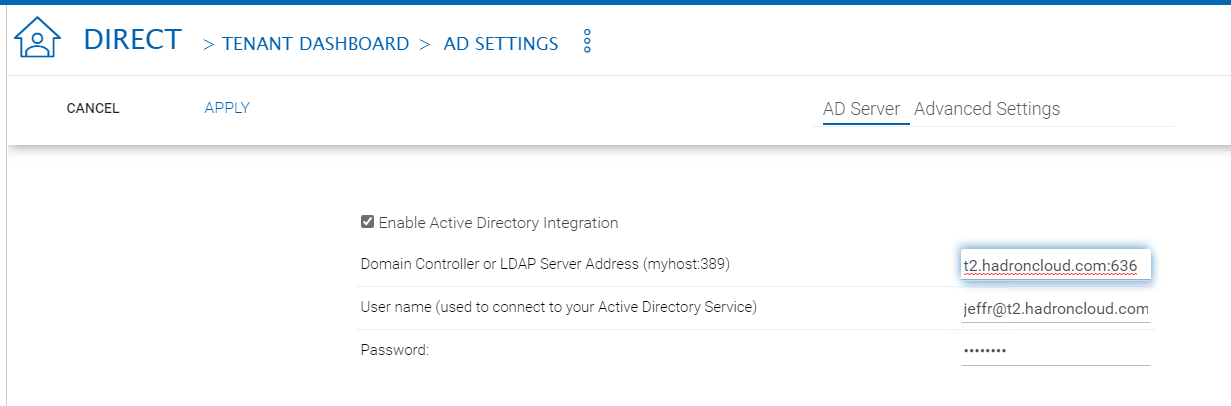

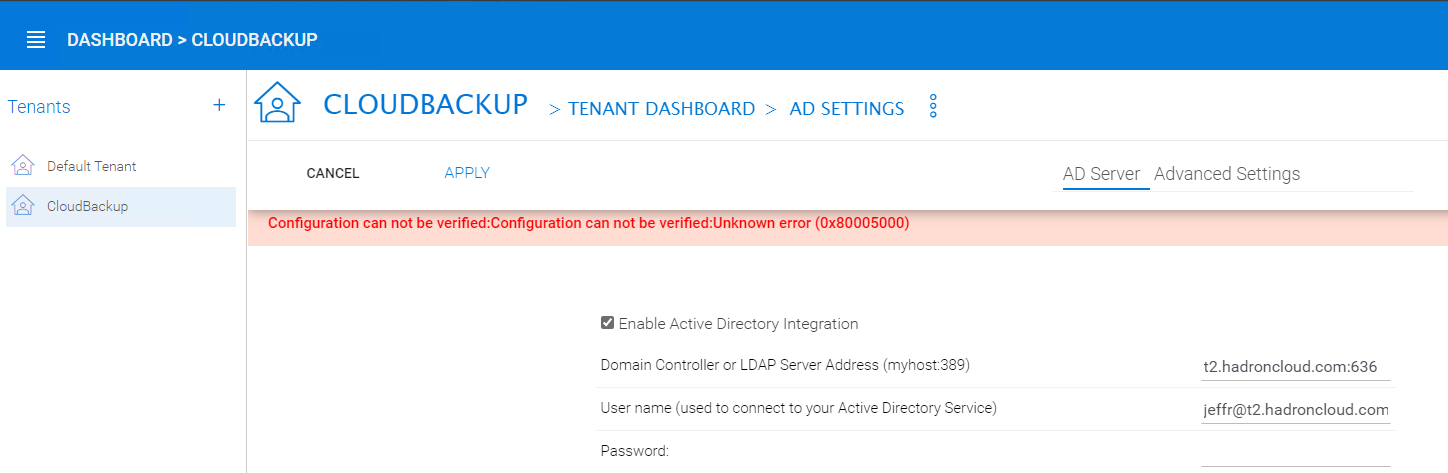

- In het tekstvak Domain Controller or LDAP Server Address voert u de DNS-domeinnaam van het AD-domein in, gevolgd door “:636”, in dit voorbeeld: t2.hadroncloud.com:636, en specificeer vervolgens een gebruikersnaam en wachtwoord. OPMERKING: Een domeinbeheerder is niet nodig, omdat alle gebruikers normaal gesproken leestoegang hebben tot de directory:

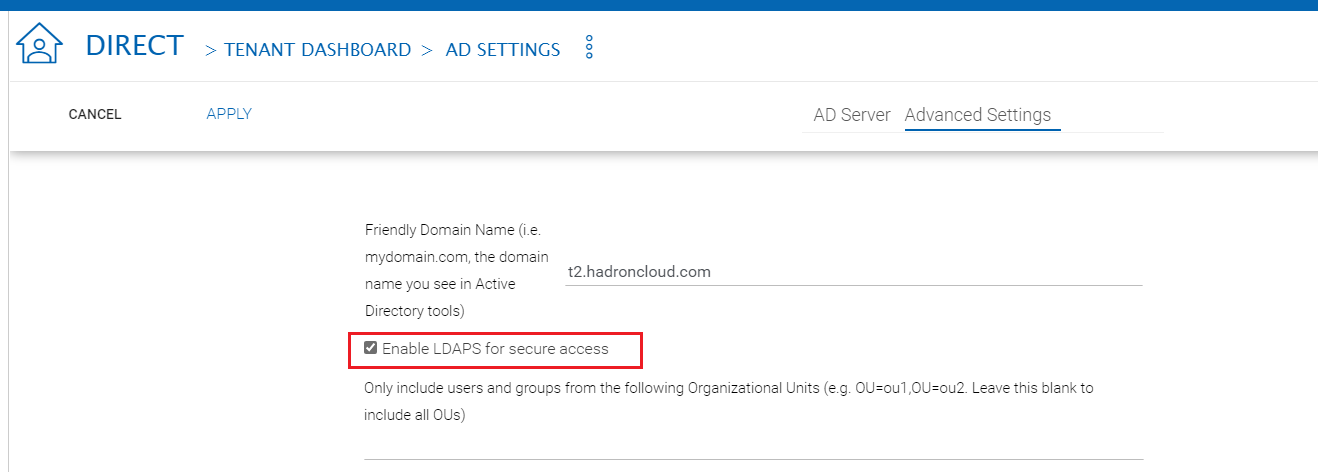

- Klik op de Geavanceerde Instellingen tab en schakel de optie LDAPS inschakelen voor beveiligde toegang in:

- Klik op Toepassen bovenin het scherm. Het systeem zal zich binden aan Active Directory met de nieuwe configuratie. Er zouden geen fouten gemeld moeten worden.

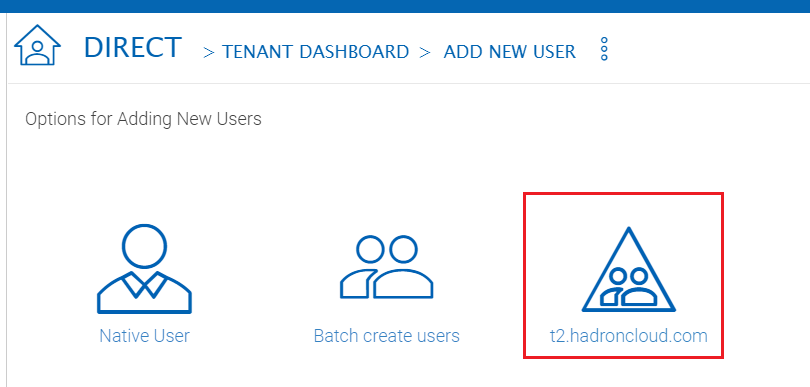

- Terug in het Tenant Dashboard klik je op Nieuwe gebruiker toevoegen.

- Klik op het AD domein:

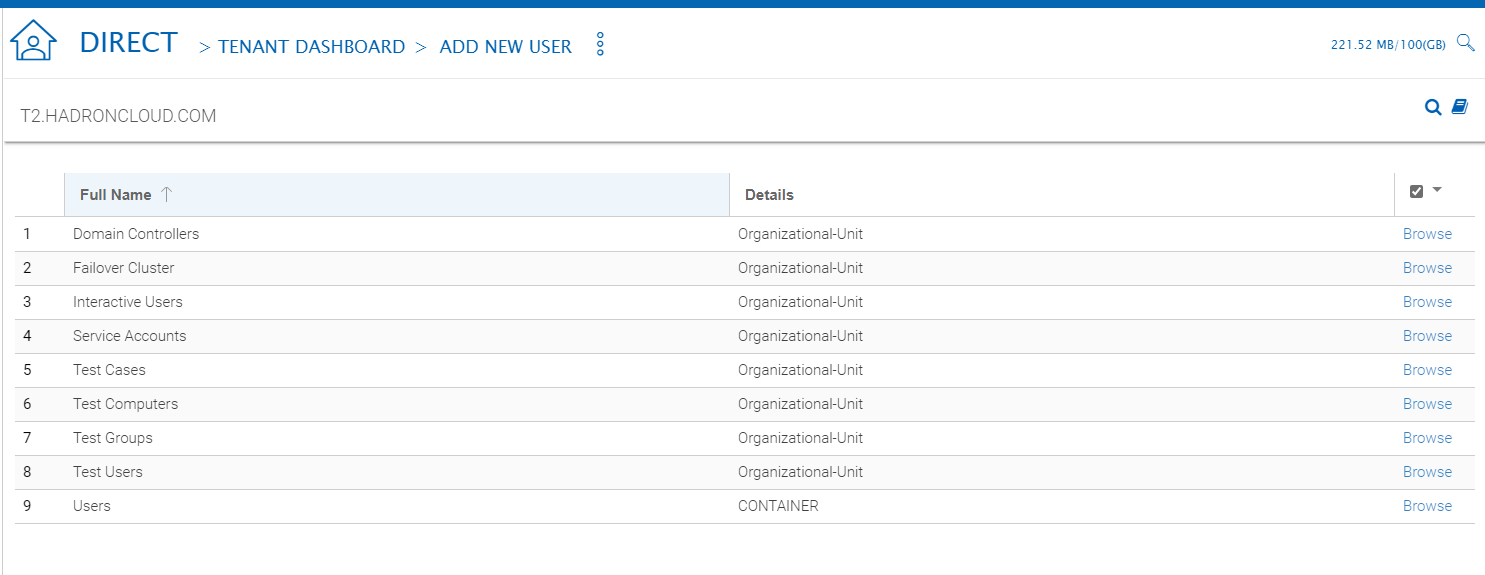

- Objecten in het domein moeten worden opgesomd als bewijs dat de verbinding werkt:

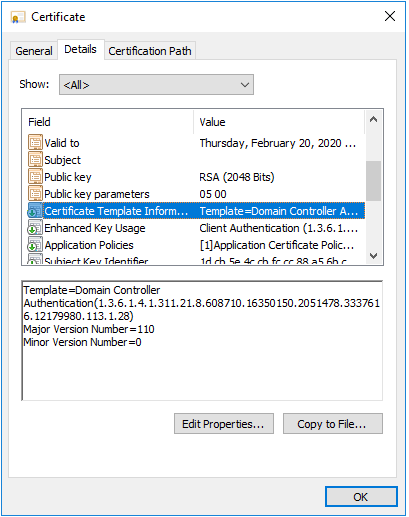

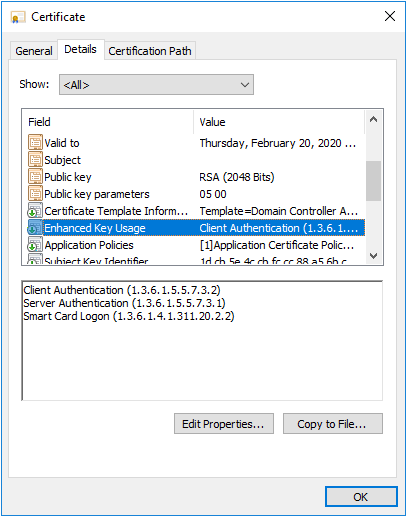

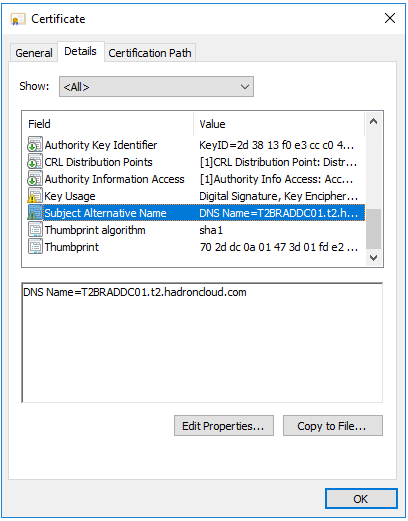

Verifieer Certificaten op Domeincontrollers

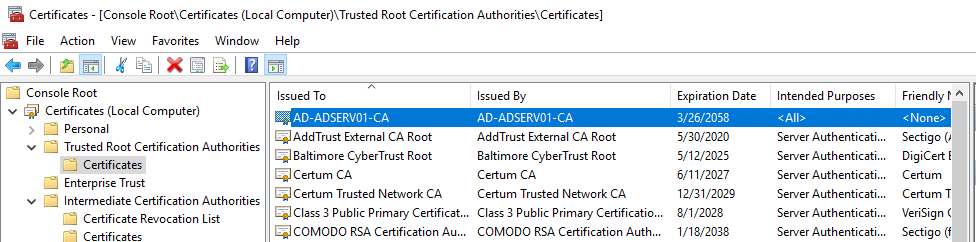

Run de mmc.exe certificaten snap-in tegen de Lokale Computer op de Domeincontrollers. In een omgeving waarin gebruik wordt gemaakt van een Microsoft Certificeringsinstantie voor Public Key Infrastructure (PKI), moet u een servercertificaat met de volgende eigenschappen hebben:

Probe TCP 636 op de domeincontroller(s)

Gebruik het hulpprogramma van Microsoft SysInternals, psping.exe, om te controleren of de CentreStack-server toegang heeft tot TCP 636 op de domeincontrollers. Zodra PsPing is gedownload en uitgepakt, start u een opdrachtprompt en voert u een commando uit dat lijkt op het volgende:

psping <domain_controller_fqdn>:636

Voorbeeld:

psping T2BRADDC01.t2.hadroncloud.com:636

Resultaten zouden er zo uit moeten zien:

TCP connect to 10.0.0.20:636:

5 iterations (warmup 1) ping test:

Connecting to 10.0.0.20:636 (warmup): from 10.0.0.29:57741: 0.37ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57742: 0.43ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57743: 0.25ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57744: 0.50ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57745: 0.40ms

TCP connect statistics for 10.0.0.20:636:

Sent = 4, Received = 4, Lost = 0 (0% loss),

Minimum = 0.25ms, Maximum = 0.50ms, Average = 0.39ms

Als u andere resultaten ziet dan hierboven, is de kans groot dat een firewall TCP 636 naar de domeincontroller(s) blokkeert.

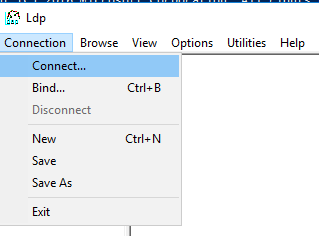

Test met ldp.exe

Op de CentreStack server voert u dit commando uit in een verhoogde PowerShell sessie:

Install-WindowsFeature RSAT-ADDS-ToolsDit installeert de ldp.exe tool en andere Active Directory management tools op de CentreStack server.

Lanceer ldp.exe

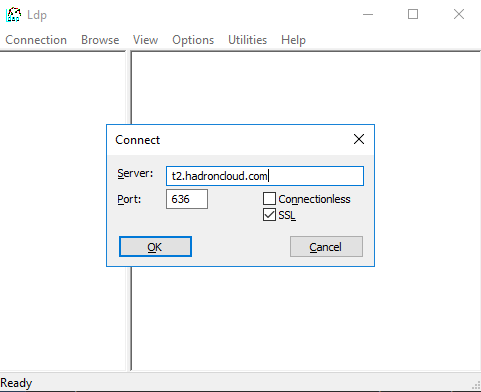

In het Verbindingsmenu klikt u op Verbinden…

- In het tekstvak Server geef je de DNS-domeinnaam op

- In het tekstvak Poort gebruik je 626

- Sluit de optie SSL aan:

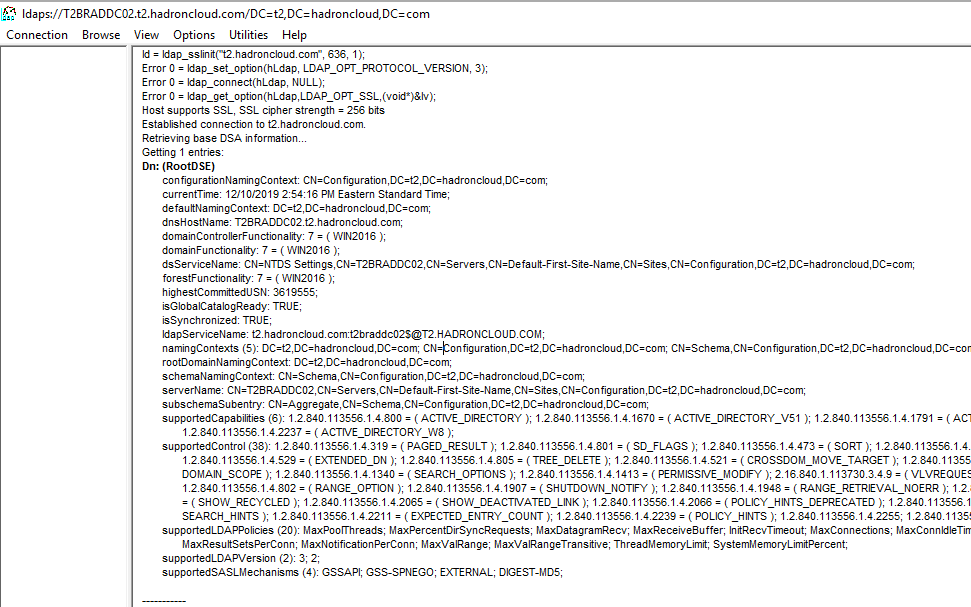

Als op de OK knop is geklikt in het Verbinden dialoogvenster, zullen de resultaten van de verbinding worden getoond in ldp.exe:

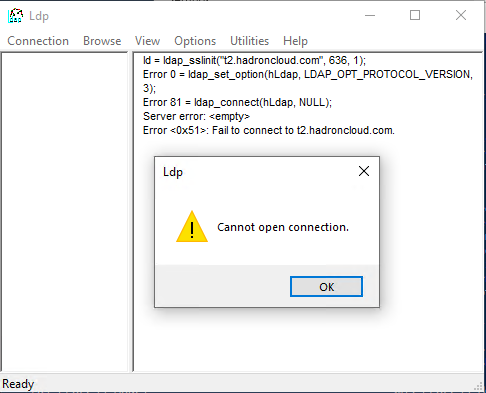

Als deze fout door ldp.exe wordt weergegeven, betekent dit meestal dat er een probleem is met het certificaat:

In dat geval kan dit worden gelogd in het systeemgebeurtenislogboek:

Log Name: System

Source: Schannel

Date: 12/10/2019 3:06:48 PM

Event ID: 36882

Task Category: None

Level: Error

Keywords:

User: TXBRCSTK02\JeffR

Computer: TXBRCSTK02

Description:

The certificate received from the remote server was issued by an untrusted certificate authority. Because of this, none of the data contained in the certificate can be validated. The TLS connection request has failed. The attached data contains the server certificate.

De “untrusted certificate authority” betekent meestal dat de certificeringsinstantie (CA) die het certificaat heeft uitgegeven, niet wordt vertrouwd door de CentreStack-server. Dit is heel typisch als de CA een interne privé-CA is en CentreStack niet domain joined is (d.w.z. een werkgroepcomputer in het perimeternetwerk).

In CentreStack wordt dit probleem weergegeven met dit symptoom:

De fout is: Configuration can not be verified:Configuration can not be verified:Unknown error (0x80005000)

Dit zal er ook toe leiden dat Schannel dezelfde Event ID logt: 36882.

Om ervoor te zorgen dat CentreStack het certificaat van de CA vertrouwt, moet u dit importeren in het knooppunt Trusted Root Certification Authorities in de certificaatsnap-in van mmc.exe, zoals hier wordt weergegeven:

Aanvullende informatie

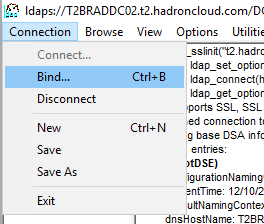

Aannemende dat ldp.exe de LDAPS-verbinding tot stand kan brengen, kunt u deze ook gebruiken om te controleren of de binding tot stand kan worden gebracht met de referenties die zijn gebruikt voor de AD-configuratie van CentreStack:

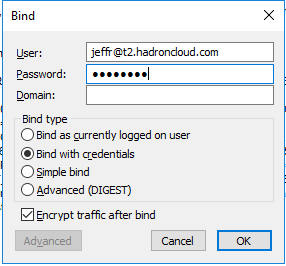

In het menu Verbinding klikt u op Binden:

Inschakelen van de optie Bind met referenties, geef vervolgens de gebruiker en het wachtwoord op:

Opmerking: het veld Domein kan leeg zijn bij gebruik van een gebruikersPrincipalName

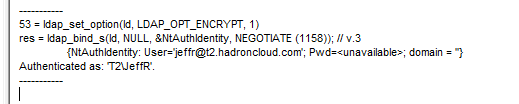

De resultaten van de binding worden weergegeven in ldp.exe:

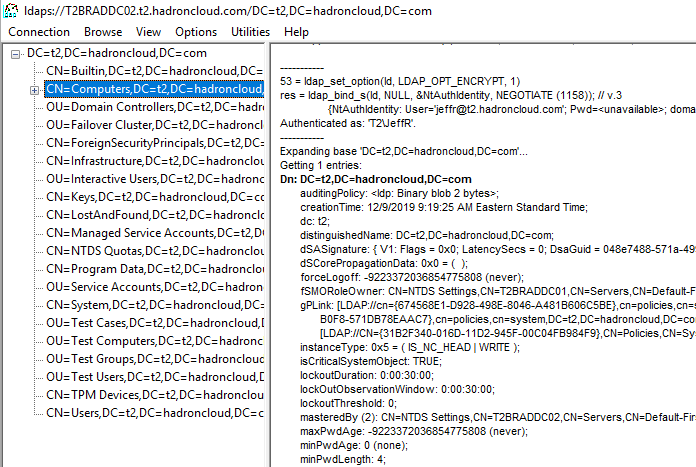

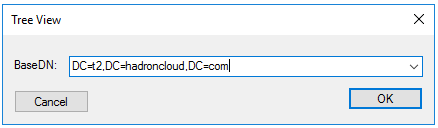

Om door de boom te bladeren, druk op Ctrl+T (of Bekijk > boom), voer dan de BaseDN in van de root van het domein:

ldp.exe zal de boom weergeven in het meest linkse deelvenster: