Een beveiligingsincident is vaak een situatie die onder hoge druk staat. Het vooraf plannen van responsstappen helpt bij een onmiddellijke en beter georganiseerde respons en kan veel onnodige bedrijfsimpact en bijbehorende reputatieschade voorkomen.

Wanneer zich een beveiligingsincident voordoet, telt elke seconde. Malware-infecties verspreiden zich snel, ransomware kan catastrofale schade aanrichten, en gecompromitteerde accounts kunnen worden gebruikt voor privilege-escalatie, waardoor aanvallers toegang krijgen tot meer gevoelige bedrijfsmiddelen.

Wat de omvang van uw organisatie ook is, u zou een getraind incident response team moeten hebben dat onmiddellijk actie onderneemt wanneer zich incidenten voordoen. Lees verder voor een proces van zes stappen waarmee uw incidentresponders sneller en effectiever actie kunnen ondernemen wanneer het alarm afgaat.

In dit artikel leert u:

- Wat is incidentrespons

- Wat is het doel van het onmiddellijk melden van een cyberbeveiligingsincident?

- Wat zijn de 6 stappen die u moet nemen nadat een beveiligingsincident heeft plaatsgevonden:

- 1. Verzamel uw team

- 2. Detecteer en achterhaal de bron

- 3. Beperk en herstel

- 4. Beoordeel de schade en ernst

- 5. Start meldingsproces

- 6. Neem stappen om dezelfde gebeurtenis in de toekomst te voorkomen

Wat is incident response?

Incident response (IR) is een gestructureerde methodologie voor het omgaan met beveiligingsincidenten, inbreuken en cyberdreigingen. Met een goed gedefinieerd incident response plan (IRP) kunt u een cyberaanval effectief identificeren, de schade beperken en de kosten ervan terugdringen, en tegelijkertijd de oorzaak opsporen en verhelpen om toekomstige aanvallen te voorkomen.

Tijdens een cyberbeveiligingsincident worden beveiligingsteams geconfronteerd met veel onbekenden en een hectiek van activiteiten. In zo’n hectische omgeving kunnen ze verzuimen de juiste incident response procedures te volgen om de schade effectief te beperken. Dit is belangrijk omdat een beveiligingsincident een situatie onder hoge druk kan zijn, en uw IR-team zich onmiddellijk moet richten op de kritieke taken die er liggen. Helder denken en snel vooraf geplande incidentresponsstappen nemen tijdens een beveiligingsincident kan veel onnodige zakelijke gevolgen en reputatieschade voorkomen.

U kunt uw team helpen een volledige, snelle en effectieve respons op een cyberbeveiligingsincident uit te voeren door een uitgebreid incidentresponsplan te hebben. Daarnaast kan het invullen van een checklist voor een incidentresponsplan en het ontwikkelen en implementeren van een IR-beleid helpen voordat u uw IR-plan volledig hebt ontwikkeld.

Waarom moet u een cyberbeveiligingsincident onmiddellijk melden?

Wanneer een cyberbeveiligingsincident wordt bevestigd door beveiligingsanalisten, is het belangrijk om relevante partijen zo snel mogelijk te informeren. Privacywetten zoals GDPR en de CCPA van Californië vereisen publieke kennisgeving, en in sommige gevallen persoonlijke kennisgeving aan betrokkenen, in het geval van een datalek.

Afhankelijk van de ernst van de inbreuk moeten de juridische afdeling, de pers en het uitvoerend management erbij worden betrokken. In veel gevallen moeten andere afdelingen, zoals de klantenservice, de financiële afdeling of de IT-afdeling, onmiddellijk actie ondernemen. In uw plan voor respons op incidenten moet, afhankelijk van het type en de ernst van de inbreuk, duidelijk worden aangegeven wie moet worden ingelicht. Het plan moet volledige contactgegevens bevatten en hoe te communiceren met elke relevante partij, om tijd te besparen in de nasleep van een aanval.

Wat zijn de 6 stappen van incident response?

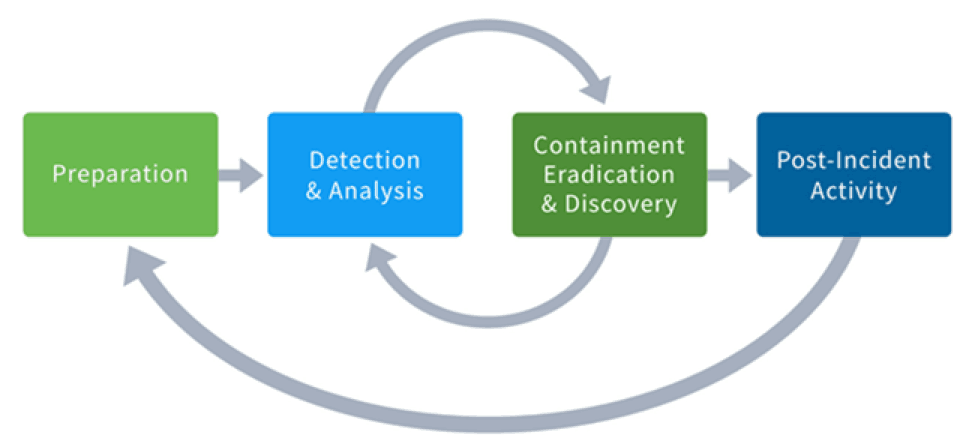

De eerste prioriteit bij het implementeren van incident response cybersecurity is om je van tevoren voor te bereiden door een concreet IR-plan op te stellen. Uw incident response-methodologie moet worden getest voordat er een significante aanval of datalek plaatsvindt. Het moet de volgende responsfasen behandelen, zoals gedefinieerd door de NIST Computer Security Incident Handling Guide (SP 800-61).

- Voorbereiding – Van tevoren plannen hoe beveiligingsincidenten moeten worden afgehandeld en voorkomen

- Detectie en analyse – Omvat alles van het monitoren van potentiële aanvalsvectoren, het zoeken naar tekenen van een incident, tot het stellen van prioriteiten

- Inperking, uitroeiing en herstel – Het ontwikkelen van een inperkingsstrategie, het identificeren en mitigeren van de aangevallen hosts en systemen, en het hebben van een plan voor herstel

- Post-Incident Activiteit – Evaluatie van geleerde lessen en een plan voor het bewaren van bewijsmateriaal

Figuur 1 – De door NIST aanbevolen fasen voor het reageren op een cyberbeveiligingsincidentUitgaande van de geschetste NIST-fasen, volgen hier de specifieke stappen die moeten worden ondernomen zodra een kritieke beveiligingsincident is ontdekt:

1. Stel je team samen

Het is van cruciaal belang om de juiste mensen met de juiste vaardigheden te hebben, samen met de bijbehorende stammenkennis. Benoem een teamleider die de algehele verantwoordelijkheid heeft voor het reageren op het incident. Deze persoon moet een directe communicatielijn met het management hebben, zodat belangrijke beslissingen – zoals het offline halen van belangrijke systemen – snel kunnen worden genomen.In kleinere organisaties, of waar de dreiging niet ernstig is, kunnen uw SOC-team of beheerde beveiligingsconsultants voldoende zijn om een incident af te handelen. Maar voor de ernstiger incidenten moet u andere relevante onderdelen van het bedrijf erbij betrekken, zoals bedrijfscommunicatie en personeelszaken.

Als u een Security Incident Response Team (CSIRT) hebt samengesteld, is het nu tijd om uw team te activeren, waarbij u het hele scala aan vooraf aangewezen technische en niet-technische specialisten inschakelt.

Als een inbreuk kan resulteren in een rechtszaak, of publieke kennisgeving en herstel vereist, moet u onmiddellijk uw juridische afdeling inlichten.

2. De bron opsporen en vaststellen.

Het door u samengestelde IR-team moet eerst de oorzaak van de inbreuk achterhalen, en er vervolgens voor zorgen dat deze wordt ingedamd.Veiligheidsteams zullen zich ervan bewust worden dat er een incident plaatsvindt of heeft plaatsgevonden door een zeer grote verscheidenheid aan indicatoren, waaronder:

- Gebruikers, systeembeheerders, netwerkbeheerders, beveiligingspersoneel en anderen binnen uw organisatie die tekenen van een beveiligingsincident melden

- SIEM’s of andere beveiligingsproducten die waarschuwingen genereren op basis van analyse van loggegevens

- Software voor het controleren van de integriteit van bestanden, die hashing-algoritmen gebruikt om te detecteren wanneer belangrijke bestanden zijn gewijzigd

- Anti-malware programma’s

- Logs (inclusief audit-gerelateerde gegevens), die systematisch moeten worden bekeken om te kijken naar afwijkende en verdachte activiteiten met:

- Gebruikers

- Externe opslag

- Real-time geheugen

- Netwerkapparaten

- Besturingssystemen

- Cloud diensten

- Applicaties

-

3. Inperken en herstellen

Een beveiligingsincident is te vergelijken met een bosbrand. Zodra je een incident en de bron hebt ontdekt, moet je de schade beperken. Dit kan betekenen dat de netwerktoegang moet worden uitgeschakeld voor computers waarvan bekend is dat ze zijn geïnfecteerd met virussen of andere malware (zodat ze in quarantaine kunnen worden geplaatst) en dat beveiligingspatches moeten worden geïnstalleerd om problemen met malware of kwetsbaarheden in het netwerk op te lossen. Mogelijk moet u ook wachtwoorden resetten voor gebruikers met accounts die zijn gekraakt, of accounts blokkeren van insiders die het incident mogelijk hebben veroorzaakt. Daarnaast moet uw team een back-up maken van alle getroffen systemen om hun huidige staat te bewaren voor later forensisch onderzoek.Daarna gaat u over tot eventueel noodzakelijk serviceherstel, dat twee kritieke stappen omvat:

- Voer systeem-/netwerkvalidatie en tests uit om te certificeren dat alle systemen operationeel zijn.

- Hercertificeer elk onderdeel dat is gecompromitteerd als zowel operationeel als veilig.

Zorg ervoor dat uw lange-termijn beheersingsstrategie niet alleen alle systemen weer in productie neemt, zodat het bedrijf weer normaal kan functioneren, maar ook gebruikersaccounts en backdoors die de inbraak mogelijk hebben gemaakt, vergrendelt of verwijdert.

4. Beoordeel de schade en de ernst

Tot de rook is opgetrokken, kan het moeilijk zijn om de ernst van een incident en de omvang van de schade die het heeft veroorzaakt, te overzien. Is het bijvoorbeeld het gevolg van een aanval van buitenaf op servers die kritieke bedrijfsonderdelen, zoals een e-commerce- of reserveringssysteem, kunnen platleggen? Of heeft bijvoorbeeld een inbraak in de webapplicatielaag een SQL-injectieaanval uitgevoerd om kwaadaardige SQL-statements uit te voeren op de database van een webapplicatie of mogelijk een webserver gebruikt als een pad om gegevens te stelen van of controle uit te oefenen over kritieke backend-systemen? Als er kritieke systemen bij betrokken zijn, escaleer het incident dan en activeer onmiddellijk uw CSIRT of responsteam.In het algemeen moet worden gekeken naar de oorzaak van het incident. In gevallen waarin er sprake was van een succesvolle externe aanvaller of kwaadwillende insider, beschouw het incident als ernstiger en reageer dienovereenkomstig. Bekijk op het juiste moment de voor- en nadelen van het starten van een volwaardig cyber attributie onderzoek.

5. Begin het meldingsproces

Een datalek is een beveiligingsincident waarbij gevoelige, beschermde of vertrouwelijke gegevens worden gekopieerd, verzonden, bekeken, gestolen of gebruikt door een individuele onbevoegde persoon. Privacywetten zoals GDPR en de CCPA van Californië vereisen publieke kennisgeving in het geval van een dergelijk datalek. Breng de getroffen partijen op de hoogte, zodat ze zich kunnen beschermen tegen identiteitsdiefstal of andere gevolgen van de openbaarmaking van vertrouwelijke persoonlijke of financiële gegevens. Zie de blog van Exabeam over hoe u een brief voor kennisgeving van een inbreuk voorafgaand aan een beveiligingsincident opstelt.6.

Als een beveiligingsincident eenmaal is gestabiliseerd, onderzoek dan de lessen die zijn geleerd om herhaling van soortgelijke incidenten te voorkomen. Denk bijvoorbeeld aan het patchen van kwetsbaarheden in servers, het trainen van medewerkers in het voorkomen van phishing scams, of het uitrollen van technologieën om insider bedreigingen beter te monitoren. Het verhelpen van beveiligingslekken of kwetsbaarheden die tijdens uw activiteiten na het incident zijn ontdekt, is een vanzelfsprekendheid.Benader ook de lessen die u uit het incident hebt getrokken en breng de nodige wijzigingen aan in uw beveiligingsbeleid met training voor personeel en medewerkers. Als de aanval bijvoorbeeld het gevolg was van een onwetende werknemer die een Excel-bestand als e-mailbijlage opende, implementeer dan een bedrijfsbreed beleid en training over het herkennen van en reageren op een phishing-e-mail.

Tot slot werkt u uw plan voor de reactie op beveiligingsincidenten bij om al deze preventieve maatregelen weer te geven.

Elke organisatie zal andere stappen voor de reactie op incidenten hebben, gebaseerd op hun unieke IT-omgeving en zakelijke behoeften. Bestudeer industriegidsen zoals die gepubliceerd door NIST om ervoor te zorgen dat uw IR-planning alle noodzakelijke incidentresponsstappen bevat om uw organisatie te beschermen wanneer zich een cyberbeveiligingsincident voordoet.

Conclusie

Een incidentresponsmethodologie stelt organisaties in staat om vooraf tegenmaatregelen te definiëren. Er is een breed scala aan benaderingen van IR. De meerderheid van de beveiligingsprofessionals is het eens met de zes door NIST aanbevolen incidentresponsstappen, waaronder voorbereiding, detectie en analyse, beheersing, uitroeiing, herstel en audits na afloop van het incident.

Wat de voorbereiding betreft, maken veel organisaties gebruik van een combinatie van beoordelingschecklists, gedetailleerde incident response plannen, samengevatte en werkbare incident response playbooks, alsmede beleidsregels die sommige processen kunnen automatiseren. Hoewel goed gepland, moet een incident response methodologie flexibel blijven, zodat continue verbetering mogelijk is.

Wil je meer weten over Incident Response?

Kijk dan eens naar deze artikelen:- De drie elementen van Incident Response: Plan, Team, en Tools

- De Complete Gids voor CSIRT Organisatie: Hoe bouw je een Incident Response Team

- 10 Best Practices for Creating an Effective Computer Security Incident Response Team (CSIRT)

- Hoe implementeer je snel een effectief Incident Response Policy

- Incident Response Plan 101: Hoe maak je er een, sjablonen en voorbeelden

- IT Security: Wat u moet weten

- Cyberbedreigingen verslaan met beveiligingsautomatisering

- IPS-beveiliging: hoe actieve beveiliging tijd bespaart en aanvallen op afstand houdt