Naarmate organisaties meer investeren in hun digitale infrastructuur, zijn de gevolgen van datalekken en cybersecurity-aanvallen ook toegenomen. Uit onderzoek van het Ponemon Institute blijkt dat de gemiddelde kosten van een datalek in 2018 met 6,4% zijn gestegen ten opzichte van het voorgaande jaar tot een totaal van 3,86 miljoen dollar. Daaraan gerelateerd zijn de gemiddelde kosten van elk gestolen bestand ook gestegen naar $148.

Gezien de stijgende inzet en de toenemende kosten van datalekken moeten organisaties in allerlei sectoren ervoor zorgen dat ze begrijpen waar ze mee te maken hebben. Dit is met name van belang omdat cybercriminelen – of ze nu buiten of binnen organisaties opereren – dezelfde kwetsbaarheden misbruiken die het gevolg zijn van dezelfde fouten die in elke branche worden gemaakt. Uit het 2018 Verizon Data Breach Investigations Report blijkt zelfs dat 94% van de beveiligingsincidenten en 90% van de datalekken sinds 2014 in dezelfde negen categorieën vallen.

Voor IT-teams en CISO’s betekent dit dat het tijd is om te leren hoe een datalek kan worden voorkomen en te investeren in tools om de cyberbeveiligingsgaten te dichten die dergelijke incidenten mogelijk maken. Hoewel dit voor verschillende organisaties en ondernemingen verschillende dingen zal betekenen, is het belangrijk om vast te stellen met welke risico’s u op dit moment te maken hebt, deze risico’s te plaatsen in de context van inbreuken op de cyberbeveiliging in uw sector en andere sectoren, en oplossingen te implementeren die kunnen helpen uw gevoelige gegevens en digitale infrastructuur te beschermen.

Het is belangrijk om duidelijke vragen te stellen om u te helpen een goede verdediging op te zetten. Wat zijn bijvoorbeeld de soorten inbreuken op gegevens? Wat zijn de redenen voor gegevensinbreuken? Welke producten op de markt kunnen uw team helpen inbreuken op gegevens te voorkomen? Door deze vragen te beantwoorden en de antwoorden van de sector te evalueren, kunt u uw organisatie dichter bij een strategie voor gegevensbeveiliging brengen die aan uw behoeften voldoet.

Wat is een inbreuk op de gegevensbeveiliging?

De precieze aard van inbreuken op de gegevensbeveiliging is afhankelijk van de bedrijfstak, de omvang van de organisatie en de netwerkarchitectuur. Op het meest basale niveau wordt een datalek echter gedefinieerd als de ongeoorloofde toegang tot digitale informatie die anders privé zou zijn. Wat cybercriminelen met die gegevens doen, hangt af van hun bedoelingen, maar het belangrijkste is het illegale karakter van hun toegang tot persoonlijke informatie die hen niet toebehoort. Inbreuken op de gegevensbeveiliging kunnen ook de exfiltratie van informatie omvatten waartoe slechte actoren toegang hebben, maar niet zouden mogen hebben, of gegevens waartoe ze toegang hebben zonder expliciete toestemming om ze te verspreiden.

Als u zich afvraagt wat een datalek is, is het de moeite waard om op te merken dat ze een vast patroon volgen, hoewel er verschillende soorten datalekken zijn die we verder zullen bespreken. Door de meest voorkomende stappen te evalueren die slechte actoren kunnen nemen op weg naar een succesvolle datalek, kunnen cyberbeveiligingsteams hun eigen kwetsbaarheden beter analyseren en verdedigingen voorbereiden die het voor de meeste cybercriminelen te moeilijk maken om succesvol binnen te dringen.

- Sonderen: Kwaadwillenden proberen eerst meer te weten te komen over uw netwerk en bredere digitale omgeving. Ze kunnen uw cyberbeveiligingsdefensie onderzoeken, wachtwoorden testen, evalueren hoe ze een eventuele phishing-aanval kunnen lanceren of op zoek gaan naar verouderde software zonder de nieuwste beveiligingspatches.

- Eerste aanval: Als ze eenmaal weten hoe ze hun aanval het beste kunnen uitvoeren, lanceren ze een eerste golf, bijvoorbeeld door een e-mail te sturen waarin ze werknemers proberen te verleiden om op een link naar een schadelijke website te klikken of door een applicatie te beschadigen die essentieel is voor de werkprocessen van werknemers.

- Uitgebreide aanval: Zodra een kwetsbaarheid op deze manier is uitgebuit, zullen cybercriminelen hun volgende stappen evalueren. Doorgaans zullen ze hun houvast gebruiken om de rest van het netwerk aan te vallen en zo veel mogelijk waardevolle persoonlijke informatie te achterhalen.

- Data Lift: Omdat verschillende soorten inbreuken op de cyberbeveiliging op verschillende tijdschalen plaatsvinden, kunnen kwaadwillenden proberen zo snel mogelijk zoveel mogelijk gegevens te exfiltreren of zich gedeisd te houden totdat ze begrijpen met hoeveel ze weg kunnen komen.

Het precieze soort informatie dat door een externe cybercrimineel of een interne kwaadwillende wordt gestolen, verschilt van organisatie tot organisatie. Uit het Verizon-onderzoek bleek echter dat 76% van de inbreuken financieel gemotiveerd was. Het kan gaan om handelsgeheimen, bedrijfseigen financiële informatie en gevoelige overheidsgegevens, maar het kan ook gaan om de diefstal van persoonlijke gegevens van klanten, zoals het geval was bij bekende inbreuken bij Facebook, Yahoo en Uber, die cybercriminelen vervolgens voor hun eigen gewin kunnen gebruiken. En het is van cruciaal belang om te weten hoe beveiligingsinbreuken in de gezondheidszorg kunnen worden voorkomen voor entiteiten die onder de HIPAA vallen, omdat de gezondheidsgegevens van patiënten in gevaar kunnen komen.

Wat zijn de belangrijkste soorten inbreuken op de beveiliging van gegevens?

Zoals hierboven uitgelegd, zijn er veel voorbehouden als het gaat om het bespreken van hoe inbreuken op de beveiliging van gegevens kunnen worden voorkomen. De precieze aard van een aanval hangt af van de specifieke kwetsbaarheden van een organisatie en wat een bepaalde cybercrimineel van plan is met de gestolen informatie.

Dit gezegd hebbende, zijn er verschillende hoofdtypen van datalekken. Hieronder vallen basale menselijke fouten, cyberaanvallen variërend van phishing en malware tot ransomware en wachtwoordaanvallen, en aanvallen die opzettelijk door insiders worden uitgevoerd.

- Menselijke fouten: Inbreuken op de gegevensbeveiliging als gevolg van een menselijke fout zijn, zoals de categorie al aangeeft, toevallig. IT-teams kunnen bijvoorbeeld onbedoeld persoonlijke gegevens van klanten (zoals creditcardnummers, aanmeldingsgegevens en e-mailadressen) vrijgeven door servers verkeerd te configureren, of werknemers kunnen ten prooi vallen aan social engineering-aanvallen. Met dit soort aanvallen wordt geprobeerd teamleden van een organisatie ertoe te verleiden op schadelijke koppelingen te klikken of schijnbaar veilige bestanden te downloaden. Volgens CompTIA is meer dan de helft van de gegevensinbreuken het gevolg van menselijke fouten, waardoor deze categorie een van de belangrijkste is om op te lossen.

- Verlies van apparaten: Daarnaast kan het verlies van apparaten als gevolg van persoonlijke vergeetachtigheid of diefstal een groot beveiligingsrisico vormen. Mensen kunnen onvoorzichtig zijn en smartphones, laptops, tablets of thumb drives achterlaten – apparaten met bedrijfseigen informatie of onbeperkte toegang tot uw netwerk. Het kan ook zijn dat ze niet goed op die apparaten letten en kwaadwillenden de kans geven ze te stelen wanneer er niet op wordt gelet. In beide situaties kunnen criminelen de beveiligingsprotocollen van een bepaald apparaat omzeilen en toegang krijgen tot gevoelige informatie.

- Cyberaanval: De volgende categorie, cyberaanvallen, staat begrijpelijkerwijs in het middelpunt van de discussie over gegevensbeveiliging. Nu de kosten van cybercriminaliteit wereldwijd meer dan 600 miljard dollar bedragen, maken organisaties zich zorgen over de bedreigingen die uitgaan van kwaadwillenden die proberen hun verdediging te omzeilen. Cybercriminelen kunnen malware inzetten om systemen te infecteren, phishing om toegang te krijgen via netwerkgebruikers, of ransomware om bedrijven af te persen nadat ze waardevolle informatie hebben gestolen. Hoewel de onderliggende kwetsbaarheden die bij deze aanvallen worden misbruikt, verschillen – malware kan afhankelijk zijn van toepassingen die niet naar behoren zijn bijgewerkt, terwijl phishing gebaseerd is op menselijke fouten – blijven de gezamenlijke, snode bedoelingen van de aanvallen hetzelfde.

- Interne inbreuken: Tot slot vormen inbreuken op de interne gegevensbeveiliging die niet per ongeluk plaatsvinden, een reële bedreiging. Ontevreden werknemers, werknemers die denken dat ze op het punt staan te worden ontslagen of ontslagen werknemers van wie de inloggegevens per ongeluk nog moeten worden ingetrokken, kunnen informatie exfiltreren waartoe ze toegang hebben zonder toestemming voor verspreiding. Hoewel er allerlei redenen kunnen zijn voor een dergelijke aanval, van afpersing tot handel op de zwarte markt, moeten organisaties onthouden dat inbreuken van binnenuit vaak niet alleen door menselijke fouten worden veroorzaakt.

Best Practices: Hoe een inbreuk op de gegevensbeveiliging te voorkomen

Voor IT-teams is het een ontmoedigende taak om organisaties te beschermen tegen een dergelijk breed scala aan bedreigingen. U moet weten hoe u een datalek kunt voorkomen en welke stappen essentiële bouwstenen zijn van een grotere verdediging tegen cyberbeveiliging. Traditioneel omvat de levenscyclus van datalekken vijf belangrijke fasen: ontdekken, detecteren, prioriteren, herstellen en beheren. Deze fasen zijn echter geen eenmalige stappen. Integendeel, het moeten doorlopende componenten zijn van een 24-uurs preventieve operatie tegen datalekken.

- Ontdekking: Tijdens de ontdekkingsfase moeten beveiligingsprofessionals gevoelige informatie doornemen om alle onbeveiligde gegevens in ruste te identificeren. Dit soort informatie is een makkelijk doelwit voor kwaadwillenden binnen en buiten uw organisatie, dus het is van vitaal belang dat u stappen onderneemt om deze te beveiligen. U kunt dit proces beginnen door na te gaan welke insiders toegang hebben tot welke gegevens en de autorisaties te wijzigen, zodat alleen degenen die met die gegevens moeten werken, dat ook kunnen.

- Detectie: Vervolgens komt detectie. In dit stadium moeten IT-professionals controleren op beveiligingsrisico’s die cybercriminelen gemakkelijk toegang kunnen verschaffen tot uw netwerk. Zonder dit soort waakzaamheid kan het voor kwaadwillenden verrassend eenvoudig zijn om toegang te krijgen tot uw gegevens en deze te exfiltreren. Als bijvoorbeeld belangrijke toepassingen niet zijn bijgewerkt met de nieuwste beveiligingspatches, kunnen kwaadwillenden gemakkelijk misbruik maken van deze kwetsbaarheden om toegang te krijgen tot uw netwerk. Het regelmatig controleren van updates is dus essentieel.

- Prioritering: Tijdens de prioriteringsfase is het belangrijk om risicovolle assets te triageren om de meest in het oog springende cyberbeveiligingsopeningen veilig te stellen. Door gebruik te maken van de gecombineerde intelligentie van beveiligingsinformatie en gegevensverwerking om vast te stellen waar slechte actoren uw netwerk zouden kunnen aanvallen, kan uw team gaten dichten en uw organisatie beter beschermen. Om dit te bereiken, zullen beveiligingsprofessionals audits moeten uitvoeren om te begrijpen wat prioriteit heeft.

- Remediation: Met remediation werkt u aan het oplossen van de bedreigingen voor de gegevensbeveiliging die u tijdens de vorige stappen hebt geïdentificeerd en geprioriteerd. Zoals eerder uitgelegd, kan dit inhouden dat u toepassingen bijwerkt met de nieuwste beveiligingspatches. Het kan ook betekenen dat u gevoelige informatie moet versleutelen om de toegang ertoe te controleren, dat u deze informatie volledig van uw netwerk moet verwijderen of dat u autorisaties en gebruikersmachtigingen binnen uw organisatie moet herzien.

- Beheer: Tot slot moeten IT-professionals dit proces strategisch en effectief beheren. Als u de levenscyclus van de preventie van datalekken onder controle wilt krijgen en voor uw organisatie wilt laten werken, zijn schaalbare oplossingen nodig die bruikbare gegevens uit uw hele netwerk gebruiken en deze omzetten in bruikbare inzichten. Zoals gezegd is dit proces een continu proces en geen project met een eindpunt. Het is de moeite waard om te investeren in tools die het cyberbeveiligingsteams gemakkelijker maken om uw digitale infrastructuur te bewaken en potentiële bedreigingen op te lossen.

Wat zijn de beste tools voor het voorkomen van een datalek?

Het voorkomen van een datalek met gevoelige informatie is een essentiële taak voor IT-teams en cyberbeveiligingsprofessionals, zij het een uitdagende taak. Gezien de wereldwijde toename van geavanceerde cybercriminaliteit en de proliferatie van nieuwe technologieën en digitaal gedrag, zoals het IoT en BYOD, zijn voor het beveiligen van gevoelige informatie in wijdvertakte bedrijven geavanceerde oplossingen nodig met mogelijkheden van de volgende generatie om de cyberbeveiligingsstrategie van uw organisatie te helpen ondersteunen.

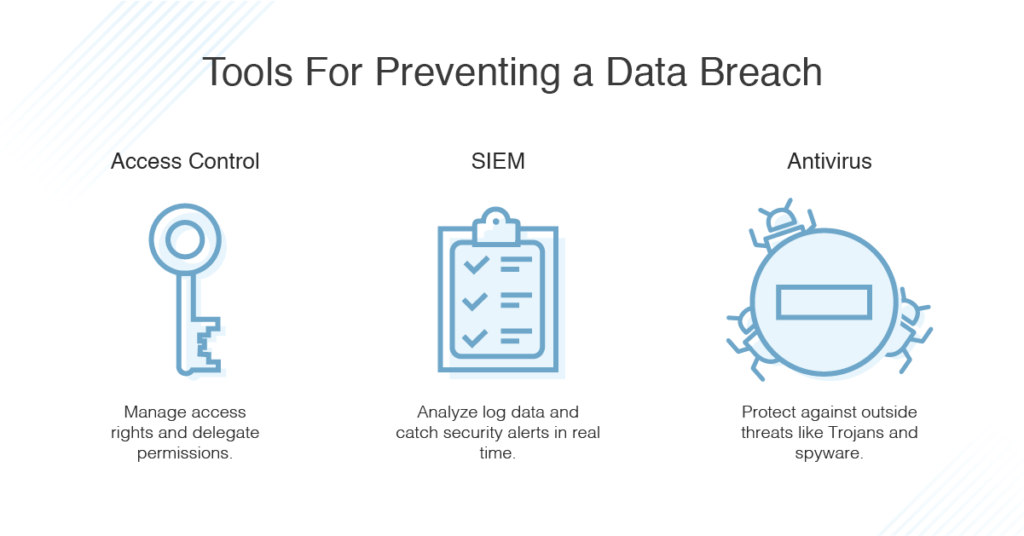

Hieronder volgen enkele veelgebruikte typen beveiligingssoftware die zijn ontworpen om u te helpen uw bedrijf te beschermen tegen inbreuken op gevoelige gegevens:

- Toegangscontrole: Het is belangrijk om over een tool te beschikken waarmee toegangsrechten kunnen worden beheerd en de juiste machtigingen aan werknemers kunnen worden gedelegeerd. Software voor toegangscontrole biedt bedrijven essentiële basisbeveiliging, omdat IT hiermee kan controleren wie toegang heeft tot bepaalde informatie en de machtigingen indien nodig gemakkelijker kan wijzigen. Een configureerbare, rolgebaseerde sjabloon helpt ervoor te zorgen dat IT-teams automatisch de juiste hoeveelheid machtigingsniveaus kunnen toewijzen op basis van de functie die uw bedrijf vervult. In sommige gevallen kan dit soort software helpen bij het maken van audit trails en het genereren van compliance rapporten.

Een effectieve toegangscontrole is een goede stap in de richting van het voorkomen van beveiligingsproblemen met gebruikersaccounts, maar een oplossing om te controleren op gegevens die bij inbreuken zijn vrijgekomen kan u ook helpen om u bewust te blijven van mogelijk gecompromitteerde gebruikersgegevens. Met behulp van een speciaal ontwikkelde tool die automatisering combineert met menselijke intelligentie om gegevens over inbreuken uit openbare en niet-openbare bronnen te vinden en te markeren, kunt u het risico op accountovernames verlagen en accountovernames helpen voorkomen. - SIEM: SIEM-software (Security Information and Event Management) combineert Security Information Management (SIM) en Security Event Management (SEM) voor een uitgebreidere oplossing. De primaire focus van een SIEM-tool is logboekbeheer, wat inhoudt dat logboekberichten worden verzameld en opgeslagen en dat logboekgegevens worden geanalyseerd en gerapporteerd. De software houdt ook toezicht op beveiligingswaarschuwingen in realtime, en kan in sommige gevallen typische bedreigingen automatisch oplossen. IT kan de SIEM-tool ook gebruiken om huidige bedreigingen te bekijken en erop te reageren, en historische gegevens van bedreigingen uit het verleden te bekijken.

- Antivirus: Antivirus beveiligingssoftware kan helpen beschermen tegen bedreigingen van buitenaf en u helpen bij het identificeren en verwijderen van bedreigingen die al in uw verdediging zijn geïnfiltreerd. Idealiter kunnen antivirustools u helpen beschermen tegen zaken als Trojaanse paarden, wormen, adware, spyware, ransomware en allerlei andere kwaadaardige activiteiten. Een robuuste antivirustool moet een reeks van deze bedreigingen aanpakken en volledig inzicht bieden in cyberaanvallen.

Hoe u ook IT-beveiligingsbeheertools implementeert, zorg ervoor dat hun functies robuust zijn. Platforms moeten worden geleverd met automatische updates en patches om de betrouwbaarheid te waarborgen. Zorg ervoor dat de software rekening houdt met data-encryptie, indien relevant. Zoek bovendien naar een tool die potentiële bedreigingen controleert aan de hand van een bijgewerkte database van bekende wereldwijde bedreigingen. Nieuwe cyberaanvallen die zijn ontworpen om traditionele detectiemethoden te omzeilen, kunnen zich razendsnel verspreiden en uw beveiligingsoplossing moet voortdurend ‘evolueren’ om deze een stap voor te blijven.

Al met al, als u uw organisatie wilt beschermen tegen een reeks van datalekken, is het van cruciaal belang om potentiële bedreigingen te beoordelen, te begrijpen hoe een aanval zou kunnen plaatsvinden en te kiezen voor krachtige, zakelijke tools die zijn ontworpen om netwerken, servers en gevoelige gegevens volledig te beschermen.