As organizações investem mais fortemente na sua infra-estrutura digital, as consequências das quebras de dados e dos ataques de cibersegurança também aumentaram. Estudos do Instituto Ponemon indicam que o custo médio de uma violação de dados em 2018 aumentou 6,4% em comparação com o ano anterior, para um total de 3,86 milhões de dólares. Em relação a isso, o custo médio de cada ficheiro roubado também aumentou para 148 dólares.

Dadas as apostas crescentes e os custos crescentes das violações de dados, as organizações de toda uma série de indústrias precisam de garantir que compreendem o que enfrentam. Isto é particularmente importante dado que os cibercriminosos – quer fora das organizações ou dentro delas – estão a explorar as mesmas vulnerabilidades que são o resultado dos mesmos erros cometidos de uma indústria para a outra. De facto, o Relatório Verizon Data Breach Investigations Report de 2018 concluiu que 94% dos incidentes de segurança e 90% das violações de dados caíram nas mesmas nove categorias desde 2014.

Para as equipas de TI e CISOs, isto significa que é tempo de aprender como evitar uma violação de dados e investir em ferramentas para colmatar as lacunas de segurança cibernética que tornam tais incidentes possíveis. Embora isto signifique coisas diferentes para organizações e empresas diferentes, o importante é identificar os riscos que enfrenta actualmente, situar esses riscos no contexto de violações da segurança cibernética na sua indústria e noutras, e implementar soluções que possam ajudar a proteger os seus dados sensíveis e infra-estrutura digital.

É importante fazer perguntas claras para o ajudar a montar uma defesa adequada. Por exemplo, quais são os tipos de violações de dados? Quais são as razões para as violações de dados? Que produtos no mercado podem ajudar a sua equipa a evitar quebras de dados? Ao começar a responder a estas perguntas e trabalhar para avaliar as respostas da indústria, pode aproximar a sua organização de uma estratégia de segurança de dados que se adapte às suas necessidades.

O que é uma quebra de segurança de dados?

A natureza exacta das violações de dados variará dependendo da indústria, tamanho da organização, e arquitectura da rede. No entanto, ao nível mais básico, uma violação de dados é definida como o acesso não autorizado de informação digital de outro modo privada. O que os cibercriminosos fazem com esses dados varia dependendo da sua intenção, mas o que é fundamental é a natureza ilícita do seu acesso a informação pessoal que não lhes pertence. As violações de segurança de dados também podem incluir a exfiltração de informação a que os maus agentes têm acesso mas não devem, ou dados a que têm acesso sem aprovação explícita para divulgar.

Se estiver a perguntar o que é uma violação de dados, vale a pena notar que seguem um padrão definido, embora existam diferentes tipos de violações de dados que discutiremos mais adiante. Ao avaliar os passos mais comuns que os maus agentes podem tomar no seu caminho para conseguir uma violação de dados bem sucedida, as equipas de cibersegurança podem analisar melhor as suas próprias vulnerabilidades e preparar defesas para tornar demasiado difícil a penetração da maioria dos cibercriminosos.

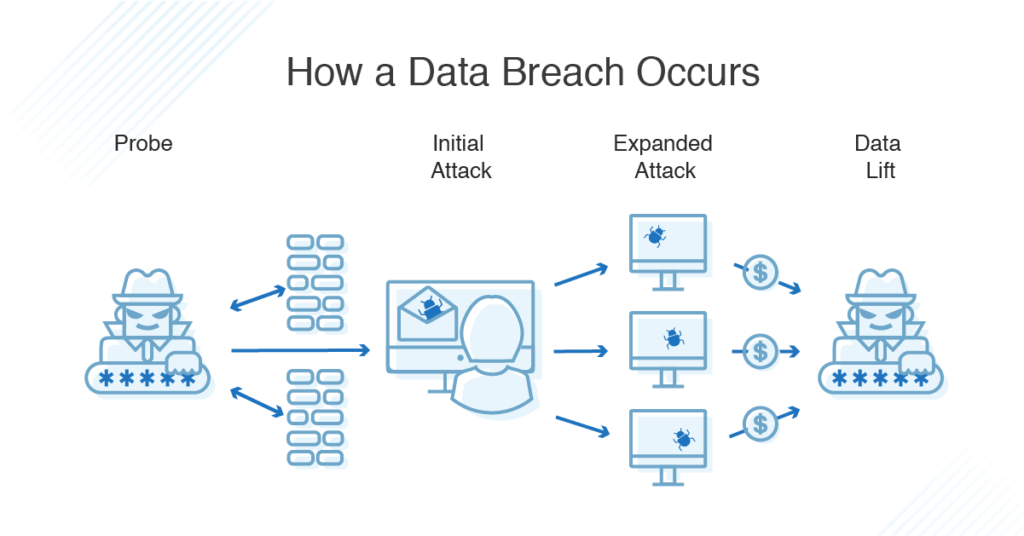

- Sonda: As partes maliciosas começam por tentar aprender mais sobre a sua rede e ambiente digital mais amplo. Podem sondar as suas defesas de cibersegurança, testar palavras-passe, avaliar como lançar um eventual ataque de phishing, ou procurar software desactualizado sem os mais recentes patches de segurança.

- Ataque Inicial: Assim que tiverem uma ideia sobre a melhor forma de realizar o seu ataque, lançarão uma primeira vaga, talvez enviando um e-mail que tente enganar os empregados para que estes cliquem num link para um website malicioso ou corrompendo uma aplicação essencial aos fluxos de trabalho dos empregados.

- Ataque Expandido: Uma vez que uma vulnerabilidade tenha sido explorada desta forma, os cibercriminosos avaliarão os seus próximos passos. Tipicamente, isto implicará que eles aproveitem o que quer que tenham para atacar o resto da rede e localizem o máximo de informação pessoal valiosa possível.

- Data Lift: Uma vez que diferentes tipos de violações da segurança cibernética ocorrem em diferentes escalas de tempo, os maus actores podem tentar exfiltrar o máximo de dados o mais rapidamente possível ou ficar adormecidos até compreenderem o quanto podem escapar.

O tipo exacto de informação roubada a um cibercriminoso externo ou a um mau actor interno irá variar de uma organização para outra. Contudo, o estudo da Verizon encontrou 76% das violações foram motivadas financeiramente. Isto pode envolver segredos comerciais, informações financeiras exclusivas, e registos sensíveis do governo, ou pode centrar-se no roubo de dados pessoais dos clientes, uma vez que com violações divulgadas com o Facebook, Yahoo, e Uber-cybercriminals poderiam então utilizar para seu próprio proveito. E é crucial saber como evitar violações de segurança nos cuidados de saúde para entidades governadas pela HIPAA, uma vez que os pacientes poderiam ter os seus dados de saúde colocados em risco.

Quais são os principais tipos de violações de segurança de dados?

Como explicado acima, há muitas advertências quando se trata de discutir como evitar violações de dados. A natureza exacta de uma agressão dependerá das vulnerabilidades específicas de uma organização e do que um determinado cibercriminoso pretende fazer com a informação que rouba.

Com isto dito, há vários tipos principais de violações de dados. Estes incluem erros humanos básicos, ciberataques que vão desde phishing e malware a ataques de resgate e de palavra-passe, e agressões deliberadamente levadas a cabo por insiders.

- Erro Humano: As violações de segurança de dados causadas por erro humano são, como a categoria implica, acidentais. Por exemplo, as equipas de TI podem inadvertidamente expor informações pessoais dos clientes (como números de cartão de crédito, credenciais de login e endereços de correio electrónico) através de uma má configuração dos servidores, ou os empregados podem ser vítimas de ataques de engenharia social. Estes tipos de ataques tentam enganar os membros da equipa de uma organização para que estes cliquem em ligações maliciosas ou descarreguem ficheiros aparentemente seguros. De acordo com a CompTIA, mais de metade das violações de dados resultam de erro humano, fazendo desta categoria uma das mais importantes a resolver.

- li> Perda de dispositivos: Além disso, a perda de dispositivos devido a esquecimento pessoal ou roubo directo pode representar um grande risco de segurança. Os indivíduos podem ser descuidados e deixar os smartphones, computadores portáteis, tablets, ou unidades de polegar para trás – dispositivos com informação proprietária ou acesso sem restrições à sua rede. Também podem não prestar a devida atenção a esses dispositivos e dar aos maus actores uma oportunidade de os roubar quando não estão a ser vigiados. Em qualquer das situações, os criminosos podem ser capazes de contornar os protocolos de segurança de um determinado dispositivo e obter acesso a informação sensível.

- Cyberattack: A categoria seguinte, o ciberataque, está compreensivelmente na linha da frente da conversa sobre segurança de dados. Com o custo do cibercrime a ultrapassar os 600 mil milhões de dólares em todo o mundo, as organizações estão preocupadas com as ameaças colocadas pelos maus actores que tentam jogar as suas defesas. Para o fazer, os cibercriminosos podem utilizar malware para infectar sistemas, phishing para obter acesso através de utilizadores da rede, ou resgates para extorquir empresas depois de roubarem informações valiosas. Embora as vulnerabilidades subjacentes exploradas durante estes ataques sejam diferentes – o malware pode depender de aplicações que não tenham sido devidamente actualizadas, enquanto que o phishing depende de erro humano – a intenção concertada e nefasta dos ataques permanece a mesma.

- Violações Internas: Finalmente, as violações internas de segurança de dados que não são acidentais são uma ameaça real. Empregados descontentes, empregados que suspeitem estar prestes a ser despedidos, ou empregados despedidos cujas credenciais tenham, inadvertidamente, ainda a ser revogadas, podem exfiltrar informações a que têm acesso sem autorização para as divulgar. Embora possa haver várias razões que podem decidir tentar um ataque como este, desde a extorsão ao comércio no mercado negro, as organizações devem lembrar-se que as violações vindas de dentro muitas vezes não são causadas apenas por erro humano.

h2>Best Practices: Como Prevenir uma Violação da Segurança de Dados

Para as equipas de TI, defender as organizações de um leque tão diverso de ameaças é assustador. É preciso saber para prevenir uma quebra de dados e que passos são essenciais para a construção de qualquer defesa cibernética de segurança de maior dimensão. Tradicionalmente, o ciclo de vida da violação de dados inclui cinco fases-chave: descobrir, detectar, priorizar, remediar, e gerir. Contudo, estas fases não são passos de um e de um só. Pelo contrário, devem ser componentes contínuos de uma operação de prevenção da violação de dados 24 horas por dia.

- Descoberta: Durante a fase de descoberta, os profissionais de segurança devem trabalhar através de informação sensível para identificar quaisquer dados desprotegidos em repouso. Este tipo de informação é um alvo fácil para os maus agentes dentro e fora da sua organização, por isso é vital tomar medidas para a sua segurança. Pode iniciar este processo, revendo o que os membros internos têm acesso a que dados e alterando as autorizações para assegurar que apenas aqueles que precisam de trabalhar com esses dados podem.

- Detecção: A seguir vem a detecção. Nesta fase, os profissionais de TI devem estar a monitorizar as ameaças à segurança que podem fornecer aos cibercriminosos pontos de entrada fáceis na sua rede. Sem este tipo de vigilância, pode ser surpreendentemente fácil para os maus agentes acederem e exfiltrarem os seus dados. Por exemplo, se as principais aplicações não tiverem sido actualizadas com os últimos patches de segurança, os maus agentes podem facilmente explorar essas vulnerabilidades para aceder à sua rede. A revisão regular das actualizações pendentes é, desta forma, essencial.

- Prioritização: Durante a fase de priorização, é importante triar os activos em risco para assegurar as mais gritantes aberturas de cibersegurança. Ao aproveitar a inteligência combinada de informações de segurança e operações de dados para identificar onde os maus agentes podem atacar a sua rede, a sua equipa pode colmatar lacunas e proteger melhor a sua organização. Para o conseguir, os profissionais de segurança terão de realizar auditorias para compreender o que precisa de ser priorizado.

- Gestão: Finalmente, os profissionais de TI precisam de gerir este processo de forma estratégica e eficaz. Assumir o controlo do ciclo de vida de prevenção de violação de dados e fazê-los funcionar para a sua organização exigirá soluções escaláveis que aproveitem dados úteis de toda a sua rede e os transformem em percepções accionáveis. Como foi dito acima, este processo é um processo contínuo, e não um projecto com um ponto final finito. Vale a pena investir em ferramentas para facilitar às equipas de cibersegurança a monitorização da sua infra-estrutura digital e a resolução de potenciais ameaças.

Remediação: Com a remediação, trabalhará para resolver as ameaças à segurança de dados que identificou e prioritizou durante as etapas anteriores. Tal como explicado anteriormente, isto poderá envolver a actualização de aplicações com os mais recentes patches de segurança. Pode também exigir que encripte informação sensível para controlar o acesso à mesma, removê-la por completo da sua rede, ou rever autorizações e permissões de utilizador em toda a sua organização.

Quais são as melhores ferramentas para prevenir uma quebra de dados?

Prevenir uma quebra de dados de informação sensível é uma tarefa essencial para as equipas de TI e profissionais de cibersegurança, embora uma tarefa desafiante. Dado o aumento do cibercrime avançado em todo o mundo e a proliferação de novas tecnologias e comportamentos digitais tais como IoT e BYOD, respectivamente, a segurança da informação sensível em empresas em expansão exige soluções sofisticadas com capacidades da próxima geração para ajudar a apoiar a sua estratégia de segurança cibernética organizacional.

Seguem-se alguns tipos comuns de software de segurança concebidos para o ajudar a proteger o seu negócio de violações de dados sensíveis:

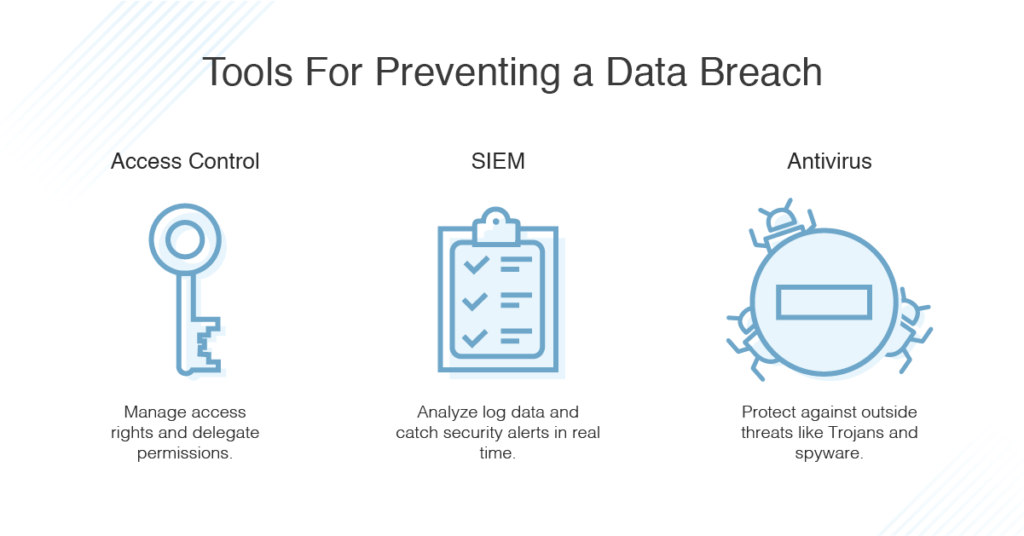

- Controlo de acesso: É importante ter uma ferramenta para gerir os direitos de acesso e ajudar a delegar as devidas permissões aos empregados. O software de controlo de acesso proporciona segurança básica e essencial para as empresas, uma vez que permite controlar quem tem acesso a determinada informação e mais facilmente alterar as permissões conforme necessário. Um modelo configurável e baseado em funções ajuda a assegurar que as equipas de TI possam atribuir automaticamente o que a sua empresa considera ser a quantidade adequada de níveis de permissões com base na função de trabalho. Em alguns casos, este tipo de software pode ajudá-lo a auditar as pistas e a gerar relatórios de conformidade.

Embora ter um controlo de acesso eficaz seja um bom passo para evitar problemas de segurança relacionados com contas de utilizadores, ter uma solução para monitorizar os dados expostos em violações pode também ajudá-lo a manter-se consciente de credenciais potencialmente comprometidas. A utilização de uma ferramenta propositadamente construída combinando automatização com inteligência humana para monitorizar dados de localização e sinalização de violações de fontes públicas e não públicas pode reduzir o risco de e ajudar a prevenir a tomada de controlo de contas. - Antivírus: O software de segurança antivírus pode ajudar a proteger contra ameaças externas e ajudá-lo a identificar e remover ameaças que já se tenham infiltrado nas suas defesas. Idealmente, as ferramentas antivírus podem ajudar a protegê-lo de problemas como trojans, worms, adware, spyware, ransomware, e todo o tipo de actividade maliciosa. Uma ferramenta antivírus robusta deve abordar uma série destas ameaças e dar total visibilidade aos ciberataques.

SIEM: Software de gestão de informações de segurança e eventos (SIEM) combina gestão de informações de segurança (SIM) e gestão de eventos de segurança (SEM) para uma solução mais abrangente. O foco principal de uma ferramenta SIEM é a gestão de registo, que implica a recolha e armazenamento de mensagens de registo, bem como a análise e a elaboração de relatórios sobre dados de registo. O software também supervisiona alertas de segurança em tempo real, e em alguns casos pode resolver automaticamente ameaças típicas. Também pode utilizar a ferramenta SIEM para visualizar e agir sobre as ameaças actuais e analisar dados históricos de ameaças passadas.

Não importa que tipo de ferramentas de gestão de segurança informática implemente, certifique-se de que as suas características são robustas. As plataformas devem vir com actualizações e correcções automáticas para garantir a fiabilidade. Certifique-se de que o software leva em conta a encriptação de dados, se relevante. Além disso, procure uma ferramenta que verifique potenciais ameaças contra uma base de dados actualizada de ameaças globais conhecidas. Novos ciberataques concebidos para evitar métodos de detecção tradicionais podem propagar-se incrivelmente rapidamente, e a sua solução de segurança deve “evoluir” continuamente para se manter um passo à frente.

Overtudo, se procura proteger a sua organização contra uma série de violações de dados, é crucial avaliar potenciais ameaças, compreender como um ataque pode ocorrer, e escolher ferramentas poderosas, de nível empresarial, concebidas para proteger totalmente redes, servidores, e dados sensíveis.