Um incidente de segurança é frequentemente uma situação de alta pressão. Ter etapas de resposta a incidentes pré-planejadas ajuda a uma resposta imediata e mais organizada e pode poupar muitos impactos empresariais desnecessários e danos associados à reputação.

Quando ocorre um incidente de segurança, cada segundo é importante. As infecções por malware propagam-se rapidamente, os resgates podem causar danos catastróficos, e as contas comprometidas podem ser utilizadas para aumentar os privilégios, levando os atacantes a bens mais sensíveis.

Sejam quais forem as dimensões da sua organização, deverá ter uma equipa de resposta a incidentes treinada, encarregada de tomar medidas imediatas quando os incidentes ocorrerem. Continue a ler para aprender um processo de seis passos que pode ajudar os seus agressores a tomar medidas mais rápidas e eficazes quando o alarme dispara.

Neste artigo irá aprender:

- O que é a resposta ao incidente

- Qual é o propósito de reportar imediatamente um incidente de segurança cibernética?

- Quais são os 6 passos a dar após a ocorrência de um incidente de segurança:

- 1. Reúna a sua equipa

- 2. Detectar e verificar a fonte

- 3. Conter e recuperar

- 4. Avaliar danos e gravidade

- 5. Iniciar o processo de notificação

- 6. Tomar medidas para prevenir o mesmo evento no futuro

O que é resposta a incidentes?

Resposta a incidentes (RI) é uma metodologia estruturada para lidar com incidentes de segurança, violações, e ameaças cibernéticas. Um plano bem definido de resposta a incidentes (IRP) permite identificar eficazmente, minimizar os danos, e reduzir o custo de um ataque cibernético, ao mesmo tempo que encontra e fixa a causa para prevenir futuros ataques.

Durante um incidente de cibersegurança, as equipas de segurança enfrentam muitas incógnitas e um frenesim de actividade. Num ambiente tão agitado, podem não seguir os procedimentos adequados de resposta a incidentes para limitar eficazmente os danos. Isto é importante porque um incidente de segurança pode ser uma situação de alta pressão, e a sua equipa de RI deve concentrar-se imediatamente nas tarefas críticas em mãos. Pensar claramente e tomar rapidamente medidas de resposta a incidentes pré-planejados durante um incidente de segurança pode evitar muitos impactos desnecessários no negócio e danos à reputação.

Pode ajudar a sua equipa a executar uma resposta completa, rápida e eficaz a um incidente de segurança cibernética através da implementação de um plano abrangente de resposta a incidentes. Além disso, completar uma lista de verificação do plano de resposta ao incidente e desenvolver e implementar uma política de RI pode ajudar antes de ter desenvolvido completamente o seu plano de RI.

Por que razão deve comunicar imediatamente um incidente de segurança cibernética?

Quando um incidente de segurança cibernética é confirmado por analistas de segurança, é importante informar as partes relevantes o mais depressa possível. Leis de privacidade como a GDPR e a CCPA da Califórnia exigem a notificação pública, e em alguns casos a notificação pessoal às pessoas em causa, em caso de violação de dados.

Dependente da gravidade da violação, a gestão jurídica, de imprensa e executiva deve ser envolvida. Em muitos casos, outros departamentos tais como o serviço ao cliente, finanças ou TI necessitam de tomar medidas imediatas. O seu plano de resposta ao incidente deve indicar claramente, dependendo do tipo e da gravidade da violação, quem deve ser informado. O plano deve incluir detalhes completos de contacto e como comunicar com cada parte relevante, para poupar tempo na sequência de um ataque.

Quais são os 6 passos da resposta ao incidente?

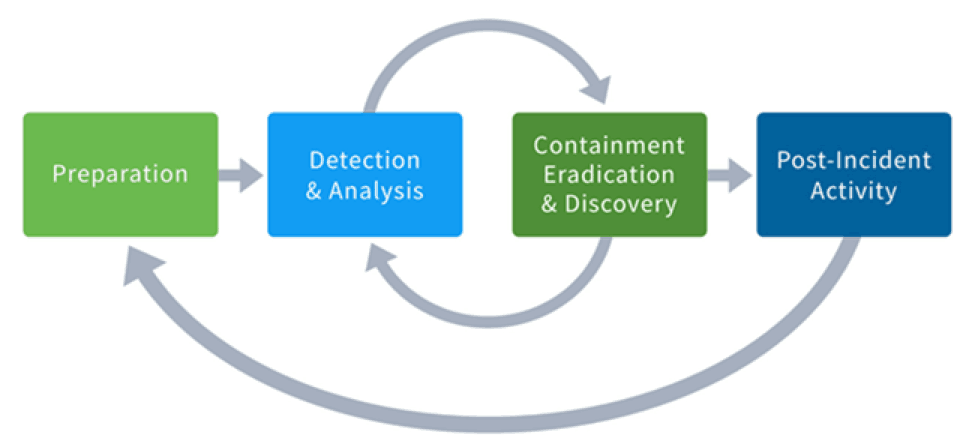

A primeira prioridade ao implementar a segurança cibernética de resposta ao incidente é preparar com antecedência, pondo em prática um plano concreto de RI. A sua metodologia de resposta ao incidente deve ser testada em batalha antes de ocorrer um ataque significativo ou violação de dados. Deve abordar as seguintes fases de resposta, tal como definidas pelo Guia de Tratamento de Incidentes de Segurança Informática NIST (SP 800-61).

- Preparação – Planear antecipadamente como tratar e prevenir incidentes de segurança

- Detecção e Análise – Abrange tudo, desde a monitorização de potenciais vectores de ataque, à procura de sinais de um incidente, à priorização

- Contenção, Erradicação, e Recuperação – Desenvolver uma estratégia de contenção, identificando e mitigando os hospedeiros e sistemas sob ataque, e tendo um plano de recuperação

- Post-Actividade Incidente – Rever lições aprendidas e ter um plano para retenção de provas

br>Figure 1 – O NIST recomendou fases para responder a um incidente de cibersegurança

br>Figure 1 – O NIST recomendou fases para responder a um incidente de cibersegurança1. Reúna a sua equipa

É fundamental ter as pessoas certas com as competências certas, juntamente com os conhecimentos tribais associados. Nomear um chefe de equipa que terá a responsabilidade geral de responder ao incidente. Esta pessoa deve ter uma linha directa de comunicação com a direcção, de modo a que decisões importantes – tais como desligar sistemas chave se necessário – possam ser tomadas rapidamente.

Em organizações mais pequenas, ou onde uma ameaça não seja grave, a sua equipa SOC ou consultores de segurança geridos podem ser suficientes para tratar de um incidente. Mas para os incidentes mais graves, deve incluir outras áreas relevantes da empresa, tais como comunicações empresariais e recursos humanos.

Se tiver construído uma Equipa de Resposta a Incidentes de Segurança (CSIRT), é agora o momento de activar a sua equipa, trazendo toda a gama de especialistas técnicos e não técnicos pré-designados.

Se uma violação puder resultar em litígio, ou requerer notificação pública e reparação, deverá notificar imediatamente o seu departamento jurídico.

2. Detectar e determinar a fonte.

A equipa de RI que reuniu deverá primeiro trabalhar para identificar a causa da violação, e depois assegurar-se de que esta está contida.

Equipas de segurança tomarão conhecimento de que um incidente está a ocorrer ou ocorreu a partir de uma grande variedade de indicadores, incluindo:

- Utilizadores, administradores de sistemas, administradores de redes, pessoal de segurança, e outros de dentro da sua organização que reportem sinais de um incidente de segurança

- SIEMs ou outros produtos de segurança que gerem alertas baseados na análise de dados de registo

- Software de verificação de integridade do ficheiro, utilizando algoritmos de hashing para detectar quando ficheiros importantes tenham sido alterados

- Utilizadores

- Armazenamento externo

- Memória em tempo real

- Dispositivos de rede

- Sistemas operativos

- Serviços em nuvem

- Aplicações

programas anti-malwareLogs (incluindo dados relacionados com auditoria), os quais devem ser sistematicamente revistos para analisar actividades anómalas e suspeitas com:

p> 3. Conter e recuperar

Um incidente de segurança é análogo a um incêndio florestal. Uma vez detectado um incidente e a sua origem, é necessário conter os danos. Isto pode envolver a desactivação do acesso à rede para computadores conhecidos por estarem infectados por vírus ou outro malware (para que possam ser colocados em quarentena) e a instalação de patches de segurança para resolver problemas de malware ou vulnerabilidades de rede. Pode também ser necessário redefinir senhas para utilizadores com contas que tenham sido violadas, ou bloquear contas de infiltrados que possam ter causado o incidente. Além disso, a sua equipa deve fazer backup de todos os sistemas afectados para preservar o seu estado actual para posterior investigação forense.

P>Próximo, passar a qualquer restauração de serviço necessária, que inclui duas etapas críticas:

- Executar validação e teste de sistema/rede para certificar todos os sistemas como operacionais.

- Recertificar qualquer componente que tenha sido comprometido como operacional e seguro.

Segurar a sua estratégia de contenção a longo prazo inclui não só devolver todos os sistemas à produção para permitir o funcionamento normal do negócio, mas também bloquear ou limpar contas de utilizadores e backdoors que permitiram a intrusão.

4. Avaliar os danos e a severidade

Até que o fumo limpe, pode ser difícil perceber a severidade de um incidente e a extensão dos danos que causou. Por exemplo, será que resultou de um ataque externo a servidores que poderiam encerrar componentes críticos do negócio, tais como um comércio electrónico ou sistemas de reserva? Ou, por exemplo, uma intrusão na camada de uma aplicação web executou um ataque SQL Injection para executar instruções SQL maliciosas numa base de dados de uma aplicação web ou potencialmente utilizou um servidor web como via para roubar dados ou controlar sistemas back end críticos? Se estiverem envolvidos sistemas críticos, aumente o incidente e active imediatamente o seu CSIRT ou equipa de resposta.

Em geral, veja a causa do incidente. Nos casos em que houve um atacante externo bem sucedido ou um infiltrado malicioso, considere o evento como mais grave e responda em conformidade. Na altura certa, rever os prós e os contras de lançar uma investigação de atribuição cibernética completa.

5. Iniciar o processo de notificação

Uma violação de dados é um incidente de segurança em que dados sensíveis, protegidos ou confidenciais são copiados, transmitidos, vistos, roubados ou utilizados por uma pessoa não autorizada. Leis de privacidade como a GDPR e a CCPA da Califórnia exigem notificação pública no caso de tal violação de dados. Notificar as partes afectadas para que possam proteger-se contra roubo de identidade ou outras consequências da divulgação de dados pessoais ou financeiros confidenciais. Ver o blog do Exabeam sobre como criar uma carta de notificação de violação antes de um incidente de segurança.

6. Comece agora para prevenir o mesmo tipo de incidente no futuro

Após um incidente de segurança ter sido estabilizado, examine as lições aprendidas para prevenir a recorrência de incidentes semelhantes. Isto pode incluir a correcção de vulnerabilidades do servidor, a formação de funcionários sobre como evitar esquemas de phishing, ou a implementação de tecnologias para melhor monitorizar as ameaças internas. A correcção de falhas de segurança ou vulnerabilidades encontradas durante as suas actividades pós-incidente é um dado adquirido.

Além disso, reveja as lições aprendidas com o incidente e implemente alterações adequadas às suas políticas de segurança com formação para o pessoal e funcionários. Por exemplo, se o ataque resultou de um empregado involuntário abrir um ficheiro Excel como anexo de correio electrónico, implemente uma política a nível da empresa e formação sobre como reconhecer e responder a um correio electrónico de phishing.

Por último, actualize o seu plano de resposta ao incidente de segurança para reflectir todas estas medidas preventivas.

Cada organização terá diferentes passos de resposta ao incidente com base no seu ambiente de TI e necessidades empresariais únicas. Estude guias da indústria tais como os publicados pela NIST para assegurar que o seu planeamento de RI inclui todos os passos de resposta a incidentes necessários para proteger a sua organização quando ocorre um incidente de cibersegurança.

Conclusão

Uma metodologia de resposta a incidentes permite às organizações definir antecipadamente contramedidas de resposta. Existe uma vasta gama de abordagens às RI. A maioria dos profissionais de segurança concorda com os seis passos de resposta a incidentes recomendados pelo NIST, incluindo preparação, detecção e análise, contenção, erradicação, recuperação, e auditorias pós-incidente.

Quando se trata de preparação, muitas organizações utilizam uma combinação de listas de verificação de avaliação, planos detalhados de resposta a incidentes, manuais resumidos e accionáveis de resposta a incidentes, bem como políticas que podem automatizar alguns dos processos. Embora bem planeada, uma metodologia de resposta a incidentes deve permanecer flexível, permitindo uma melhoria contínua.

p>Quer saber mais sobre Resposta a Incidentes?

Dê uma vista de olhos a estes artigos:ul>

li>O Guia Completo da Organização CSIRT: Como Criar uma Equipa de Resposta a Incidentes