Come le organizzazioni investono più pesantemente nella loro infrastruttura digitale, anche le conseguenze delle violazioni dei dati e degli attacchi di cybersecurity sono aumentate. Una ricerca del Ponemon Institute indica che il costo medio di una violazione dei dati nel 2018 è aumentato del 6,4% rispetto all’anno precedente per un totale di 3,86 milioni di dollari. In relazione a ciò, anche il costo medio di ogni file rubato è aumentato a 148 dollari.

Data la crescente posta in gioco e i costi crescenti delle violazioni dei dati, le organizzazioni di diversi settori devono assicurarsi di capire a cosa vanno incontro. Questo è particolarmente importante dato che i criminali informatici – sia fuori che dentro le organizzazioni – stanno sfruttando le stesse vulnerabilità che sono il risultato degli stessi errori commessi da un settore all’altro. Infatti, il 2018 Verizon Data Breach Investigations Report ha rilevato che il 94% degli incidenti di sicurezza e il 90% delle violazioni dei dati sono caduti nelle stesse nove categorie dal 2014.

Per i team IT e i CISO, questo significa che è il momento di imparare come prevenire una violazione dei dati e investire in strumenti per chiudere le lacune di cybersecurity che rendono possibili tali incidenti. Mentre questo significherà cose diverse per le diverse organizzazioni e imprese, ciò che è importante è identificare quali rischi si affrontano attualmente, situare tali rischi nel contesto delle violazioni della cybersecurity nel vostro settore e in altri, e implementare soluzioni che possono aiutare a proteggere i vostri dati sensibili e l’infrastruttura digitale.

È importante porre domande chiare per aiutarvi a montare una difesa adeguata. Per esempio, quali sono i tipi di violazione dei dati? Quali sono le ragioni delle violazioni dei dati? Quali prodotti sul mercato possono aiutare il vostro team ad evitare le violazioni di dati? Iniziando a rispondere a queste domande e lavorando per valutare le risposte del settore, potrete avvicinare la vostra organizzazione a una strategia di sicurezza dei dati che si adatti alle vostre esigenze.

Cos’è una violazione della sicurezza dei dati?

L’esatta natura delle violazioni dei dati varia a seconda del settore, delle dimensioni dell’organizzazione e dell’architettura di rete. Tuttavia, al livello più elementare, una violazione dei dati è definita come l’accesso non autorizzato di informazioni digitali altrimenti private. Ciò che i criminali informatici fanno con quei dati varia a seconda del loro intento, ma ciò che è fondamentale è la natura illecita del loro accesso alle informazioni personali che non gli appartengono. Le violazioni della sicurezza dei dati possono anche includere l’esfiltrazione di informazioni a cui i cattivi attori hanno accesso ma non dovrebbero o dati a cui hanno accesso senza esplicita approvazione per diffonderli.

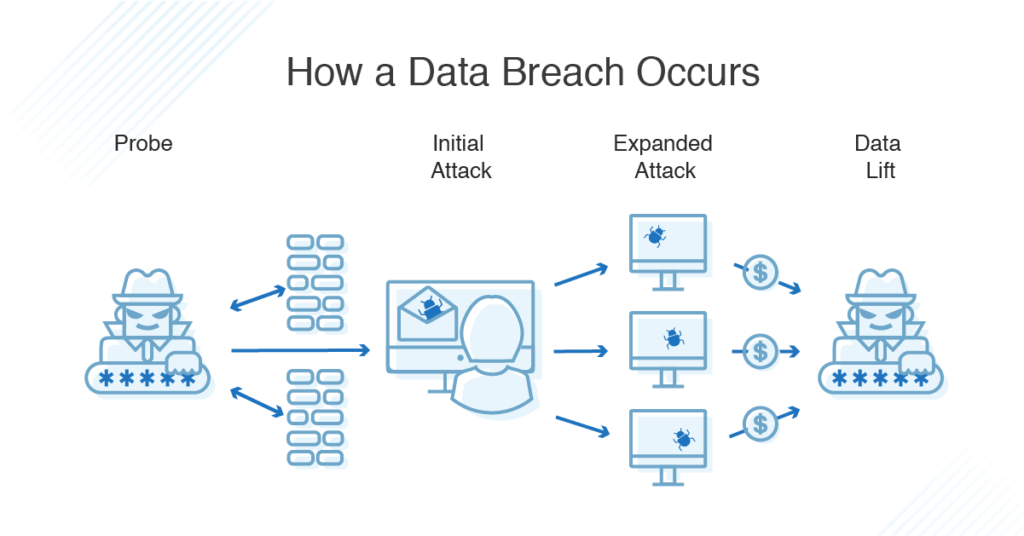

Se vi state chiedendo cosa sia una violazione dei dati, vale la pena notare che seguono un modello fisso, anche se ci sono diversi tipi di violazioni dei dati che discuteremo più avanti. Valutando i passi più comuni che i cattivi attori possono fare sulla loro strada per mettere a segno una violazione dei dati, i team di cybersecurity possono analizzare meglio le loro vulnerabilità e preparare le difese per rendere troppo difficile la penetrazione della maggior parte dei criminali informatici.

- Probe: I malintenzionati iniziano cercando di conoscere meglio la vostra rete e il vostro ambiente digitale più ampio. Possono sondare le vostre difese di cybersecurity, testare le password, valutare come lanciare un eventuale attacco di phishing, o cercare un software non aggiornato senza le ultime patch di sicurezza.

- Attacco iniziale: Una volta che hanno una maniglia su come portare avanti il loro attacco, lanceranno una prima ondata, forse inviando una e-mail che tenta di ingannare i dipendenti a cliccare su un link a un sito web dannoso o corrompendo un’applicazione essenziale per i flussi di lavoro dei dipendenti.

- Attacco ampliato: Una volta che una vulnerabilità è stata sfruttata in questo modo, i criminali informatici valuteranno i loro prossimi passi. In genere, questo implicherà lo sfruttamento di qualsiasi appiglio che hanno per attaccare il resto della rete e individuare quante più informazioni personali di valore possibile.

- Sollevamento dei dati: poiché diversi tipi di violazioni della sicurezza informatica si verificano in tempi diversi, i cattivi attori possono tentare di esfiltrare quanti più dati possibile il più rapidamente possibile o rimanere inattivi fino a quando non capiscono quanto possono farla franca.

L’esatto tipo di informazioni rubate da un criminale informatico esterno o da un cattivo attore interno varia da un’organizzazione all’altra. Tuttavia, lo studio di Verizon ha rilevato che il 76% delle violazioni sono state motivate finanziariamente. Questo può coinvolgere segreti commerciali, informazioni finanziarie proprietarie e documenti governativi sensibili, o può concentrarsi sul furto di dati personali dei clienti – come è successo con le violazioni pubblicizzate di Facebook, Yahoo e Uber – che i criminali informatici potrebbero poi utilizzare per il proprio guadagno. Ed è fondamentale sapere come prevenire le violazioni della sicurezza nell’assistenza sanitaria per le entità governate da HIPAA, poiché i pazienti potrebbero avere i loro dati sanitari messi a rischio.

Quali sono i principali tipi di violazioni della sicurezza dei dati?

Come spiegato sopra, ci sono molte avvertenze quando si parla di come evitare le violazioni dei dati. L’esatta natura di un assalto dipenderà dalle vulnerabilità specifiche di un’organizzazione e da ciò che un dato criminale informatico intende fare con le informazioni che ruba.

Detto questo, ci sono diversi tipi principali di violazioni dei dati. Questi includono l’errore umano di base, i cyberattacchi che vanno dal phishing e dal malware al ransomware e agli attacchi alle password, e gli assalti deliberatamente effettuati da insider.

- Errore umano: Le violazioni della sicurezza dei dati causate dall’errore umano sono, come implica la categoria, accidentali. Per esempio, i team IT possono inavvertitamente esporre le informazioni personali dei clienti (come numeri di carte di credito, credenziali di accesso e indirizzi e-mail) configurando male i server, o i dipendenti possono cadere preda di attacchi di ingegneria sociale. Questi tipi di attacchi tentano di ingannare i membri del team di un’organizzazione a cliccare su link dannosi o a scaricare file apparentemente sicuri. Secondo CompTIA, più della metà delle violazioni dei dati sono il risultato di un errore umano, rendendo questa categoria una delle più importanti da risolvere.

- Perdita di dispositivi: Inoltre, la perdita di dispositivi a causa di dimenticanze personali o furti veri e propri può rappresentare un grande rischio per la sicurezza. Gli individui possono essere negligenti e lasciare smartphone, laptop, tablet o chiavette, dispositivi con informazioni proprietarie o accesso illimitato alla rete. Possono anche non prestare la giusta attenzione a questi dispositivi e dare ai cattivi attori la possibilità di rubarli quando non sono sotto controllo. In entrambe le situazioni, i criminali possono essere in grado di bypassare i protocolli di sicurezza di un dato dispositivo e ottenere l’accesso a informazioni sensibili.

- Cyberattack: La prossima categoria, il cyberattacco, è comprensibilmente in prima linea nella conversazione sulla sicurezza dei dati. Con il costo del crimine informatico che supera i 600 miliardi di dollari in tutto il mondo, le organizzazioni sono preoccupate per le minacce poste dai cattivi attori che tentano di giocare le loro difese. Per fare ciò, i criminali informatici possono distribuire malware per infettare i sistemi, phishing per ottenere l’accesso attraverso gli utenti della rete, o ransomware per estorcere alle aziende dopo aver rubato informazioni preziose. Mentre le vulnerabilità sottostanti sfruttate durante questi attacchi differiscono – il malware può dipendere da applicazioni che non sono state aggiornate correttamente, mentre il phishing si basa sull’errore umano – l’intento concertato e nefasto degli attacchi rimane lo stesso.

- Violazioni interne: Infine, le violazioni interne alla sicurezza dei dati che non sono accidentali sono una minaccia reale. Dipendenti scontenti, dipendenti che sospettano di essere sul punto di essere licenziati, o dipendenti licenziati le cui credenziali, inavvertitamente, devono ancora essere revocate, possono esfiltrare informazioni a cui hanno accesso senza il permesso di diffonderle. Anche se ci possono essere diverse ragioni per cui possono decidere di tentare un attacco come questo, dall’estorsione al mercato nero, le organizzazioni dovrebbero ricordare che le violazioni provenienti dall’interno spesso non sono causate solo da errori umani.

Pratiche migliori: Come prevenire una violazione della sicurezza dei dati

Per i team IT, difendere le organizzazioni da una serie di minacce così diverse è scoraggiante. È necessario sapere come prevenire una violazione dei dati e quali sono i passi essenziali per una difesa di cybersecurity più ampia. Tradizionalmente, il ciclo di vita della violazione dei dati comprende cinque fasi chiave: scoprire, rilevare, dare priorità, rimediare e gestire. Queste fasi non sono passi unici, tuttavia. Piuttosto, dovrebbero essere componenti costanti di un’operazione di prevenzione delle violazioni dei dati che si svolge 24 ore su 24.

- Scoperta: Durante la fase di scoperta, i professionisti della sicurezza dovrebbero lavorare attraverso le informazioni sensibili per identificare qualsiasi dato non protetto a riposo. Questo tipo di informazioni è un facile bersaglio per i malintenzionati sia all’interno che all’esterno dell’organizzazione, quindi è fondamentale prendere provvedimenti per proteggerle. È possibile iniziare questo processo rivedendo quali insider hanno accesso a quali dati e modificando le autorizzazioni per garantire che solo coloro che devono lavorare con quei dati possano farlo.

- Rilevamento: Poi viene il rilevamento. In questa fase, i professionisti IT dovrebbero monitorare le minacce alla sicurezza che possono fornire ai criminali informatici facili punti di ingresso nella rete. Senza questo tipo di vigilanza, può essere sorprendentemente facile per i cattivi attori accedere ed esfiltrare i vostri dati. Per esempio, se le applicazioni principali non sono state aggiornate con le ultime patch di sicurezza, i malintenzionati possono facilmente sfruttare queste vulnerabilità per accedere alla vostra rete. Rivedere regolarmente gli aggiornamenti in sospeso è, in questo modo, essenziale.

- Priorità: Durante la fase di prioritizzazione, è importante fare il triage delle risorse a rischio per mettere al sicuro le aperture di cybersecurity più evidenti. Sfruttando l’intelligenza combinata delle informazioni di sicurezza e delle operazioni sui dati per individuare dove i cattivi attori potrebbero attaccare la vostra rete, il vostro team può colmare le lacune e proteggere meglio la vostra organizzazione. Per raggiungere questo obiettivo, i professionisti della sicurezza dovranno condurre verifiche per capire a cosa deve essere data priorità.

- Rimedio: Con il rimedio, lavorerete per risolvere le minacce alla sicurezza dei dati che avete identificato e dato priorità durante le fasi precedenti. Come spiegato in precedenza, questo potrebbe comportare l’aggiornamento delle applicazioni con le ultime patch di sicurezza. Potrebbe anche richiedere di crittografare le informazioni sensibili per controllarne l’accesso, rimuoverle interamente dalla rete, o rivedere le autorizzazioni e i permessi degli utenti in tutta l’organizzazione.

- Gestione: Infine, i professionisti IT devono gestire questo processo in modo strategico ed efficace. Prendere il controllo del ciclo di vita della prevenzione della violazione dei dati e farlo funzionare per la vostra organizzazione richiederà soluzioni scalabili che sfruttino i dati utili da tutta la vostra rete e li trasformino in intuizioni utilizzabili. Come detto sopra, questo processo è un processo continuo, piuttosto che un progetto con un punto finale finito. Vale la pena investire in strumenti che rendano più facile per i team di cybersecurity monitorare la vostra infrastruttura digitale e risolvere potenziali minacce.

Quali sono i migliori strumenti per prevenire una violazione dei dati?

Prevenire una violazione dei dati di informazioni sensibili è un compito essenziale per i team IT e i professionisti della cybersecurity, anche se impegnativo. Dato l’aumento della criminalità informatica avanzata in tutto il mondo e la proliferazione di nuove tecnologie e comportamenti digitali come l’IoT e il BYOD, rispettivamente, la protezione delle informazioni sensibili in aziende tentacolari richiede soluzioni sofisticate con capacità di prossima generazione per aiutare a sostenere la strategia di cybersecurity dell’organizzazione.

Questi sono alcuni tipi comuni di software di sicurezza progettati per aiutare a proteggere la vostra azienda dalle violazioni dei dati sensibili:

- Controllo degli accessi: È importante avere uno strumento per gestire i diritti di accesso e aiutare a delegare le autorizzazioni adeguate ai dipendenti. Il software di controllo degli accessi fornisce una sicurezza di base ed essenziale per le aziende, in quanto consente all’IT di monitorare chi ha accesso a determinate informazioni e di modificare più facilmente i permessi, se necessario. Un modello configurabile e basato sui ruoli aiuta a garantire che i team IT possano assegnare automaticamente ciò che l’azienda ritiene sia la giusta quantità di livelli di autorizzazione in base al ruolo lavorativo. In alcuni casi, questo tipo di software può aiutare a controllare le tracce e a generare rapporti di conformità.

Mentre avere un controllo efficace degli accessi è un buon passo verso la prevenzione dei problemi di sicurezza relativi agli account utente, avere una soluzione per monitorare i dati esposti nelle violazioni può anche aiutare a rimanere consapevoli delle credenziali potenzialmente compromesse. L’utilizzo di uno strumento costruito ad hoc che combina l’automazione con l’intelligenza umana per monitorare e segnalare i dati di violazione da fonti pubbliche e non pubbliche può ridurre il rischio e aiutare a prevenire l’acquisizione degli account. - SIEM: Il software SIEM (Security Information and Event Management) combina la gestione delle informazioni di sicurezza (SIM) e la gestione degli eventi di sicurezza (SEM) per una soluzione più completa. L’obiettivo principale di uno strumento SIEM è la gestione dei log, che comporta la raccolta e l’archiviazione dei messaggi di log, l’analisi e il reporting dei dati di log. Il software supervisiona anche gli avvisi di sicurezza in tempo reale, e in alcuni casi può risolvere automaticamente le minacce tipiche. L’IT può anche utilizzare lo strumento SIEM per visualizzare e agire sulle minacce attuali e guardare i dati storici delle minacce passate.

- Antivirus: Il software di sicurezza antivirus può aiutare a proteggere dalle minacce esterne e assistervi nell’identificare e rimuovere le minacce che si sono già infiltrate nelle vostre difese. Idealmente, gli strumenti antivirus possono aiutarti a proteggerti da problemi come Trojan, worm, adware, spyware, ransomware e ogni sorta di attività dannosa. Un robusto strumento antivirus dovrebbe affrontare una serie di queste minacce e fornire piena visibilità sui cyberattacchi.

Non importa che tipo di strumenti di gestione della sicurezza IT implementate, assicuratevi che le loro caratteristiche siano robuste. Le piattaforme dovrebbero essere dotate di aggiornamenti automatici e patch per garantire l’affidabilità. Assicuratevi che il software tenga conto della crittografia dei dati, se rilevante. Inoltre, cercate uno strumento che controlli le minacce potenziali contro un database aggiornato delle minacce globali conosciute. I nuovi cyberattacchi progettati per evitare i metodi di rilevamento tradizionali possono diffondersi incredibilmente velocemente, e la vostra soluzione di sicurezza dovrebbe continuamente “evolversi” per rimanere un passo avanti.

In generale, se state cercando di proteggere la vostra organizzazione da una serie di violazioni dei dati, è fondamentale valutare le minacce potenziali, capire come potrebbe verificarsi un attacco e scegliere strumenti potenti e di livello aziendale progettati per proteggere completamente reti, server e dati sensibili.