Se i controller di dominio Active Directory locali hanno certificati server che supportano le connessioni LDAP su SSL (LDAPS), allora è preferibile configurare CentreStack per comunicare con i controller di dominio utilizzando LDAPS invece di LDAP perché la comunicazione LDAPS è criptata, mentre LDAP è in chiaro e suscettibile di intercettazione.

Certificati del server

I controllori di dominio Active Directory locali devono avere certificati che supportino la comunicazione LDAPS. I requisiti sono documentati in questo articolo del supporto Microsoft: https://support.microsoft.com/en-us/help/321051/how-to-enable-ldap-over-ssl-with-a-third-party-certification-authority

LDAPS TCP Port 636

Il server web CentreStack deve poter accedere ai controller di dominio su TCP 636, la porta LDAPS. La porta LDAP è TCP 389.

Configurazione

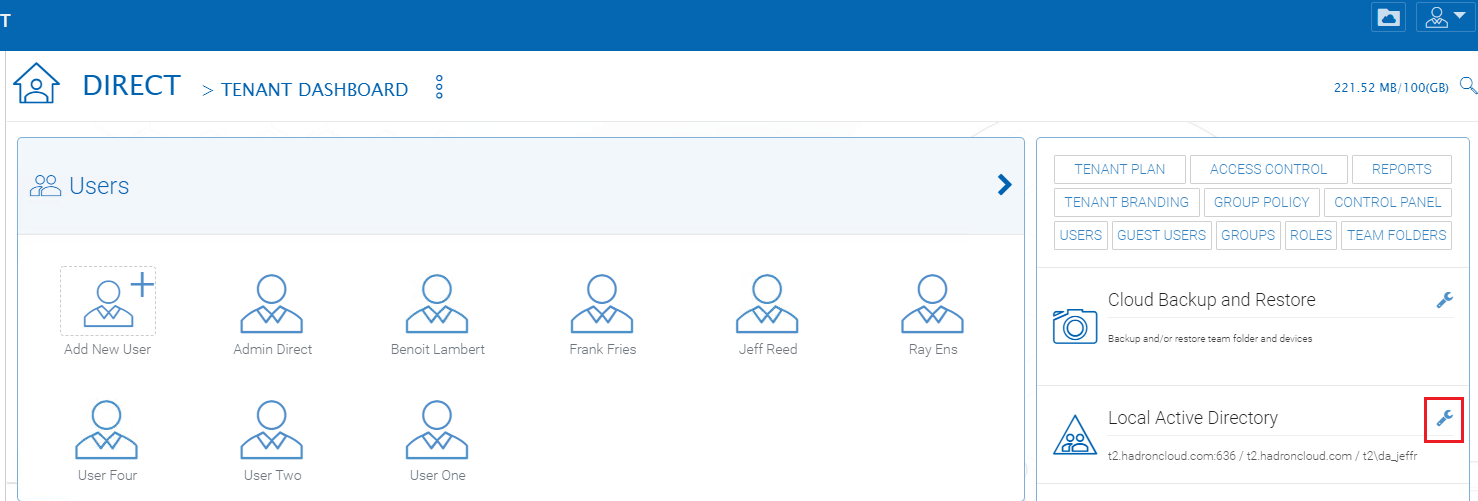

- Nella Dashboard dell’inquilino CentreStack clicca sull’icona della chiave inglese nella sezione Local Active Directory:

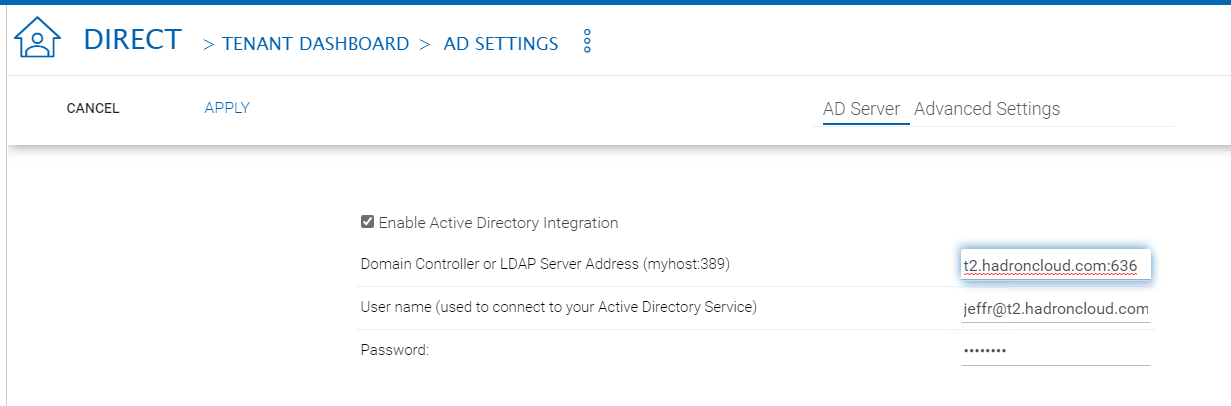

- Clicca sul pulsante Modifica, quindi abilita l’opzione Enable Active Directory Integration.

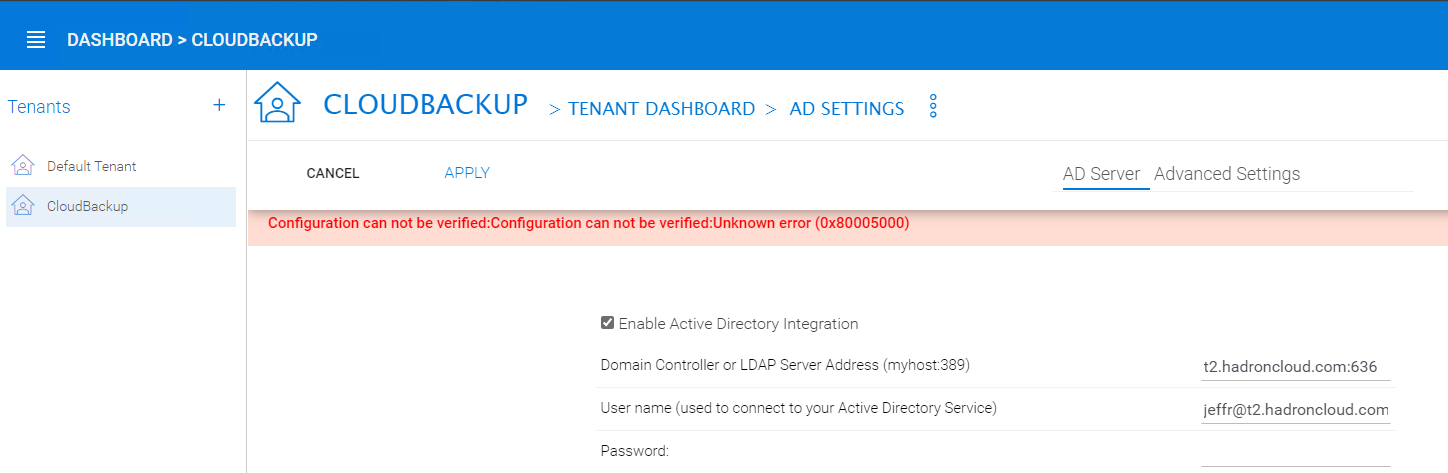

- Nella casella di testo Domain Controller o LDAP Server Address inserire il nome del dominio DNS del dominio AD seguito da “:636”, in questo esempio: t2.hadroncloud.com:636, quindi specificare un nome utente e una password. NOTA: un amministratore di dominio non è richiesto perché tutti gli utenti hanno tipicamente accesso in lettura alla directory:

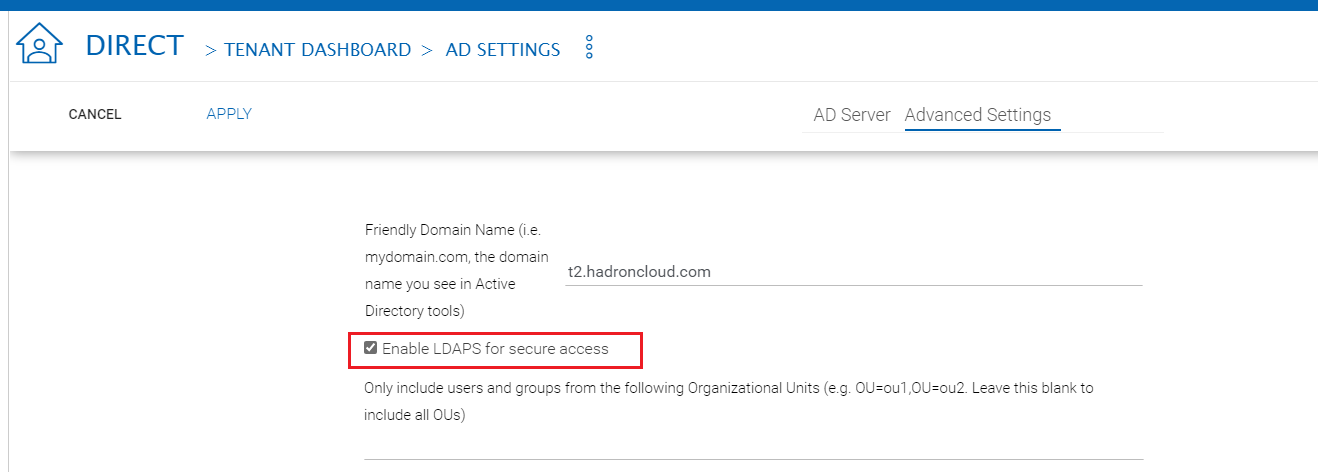

- Fare clic sulla scheda Impostazioni avanzate quindi abilitare l’opzione Abilita LDAPS per l’accesso sicuro:

- Fare clic su Applica nella parte superiore dello schermo. Il sistema si collegherà ad Active Directory usando la nuova configurazione. Non ci dovrebbero essere errori segnalati.

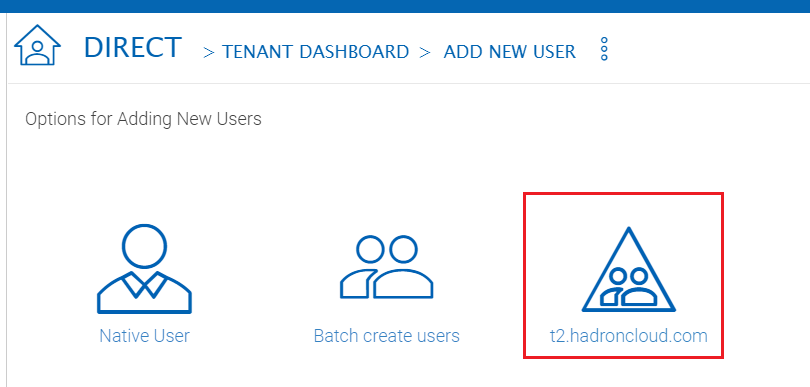

- Di nuovo nella dashboard dell’inquilino clicca su Aggiungi nuovo utente.

- Clicca sul dominio AD:

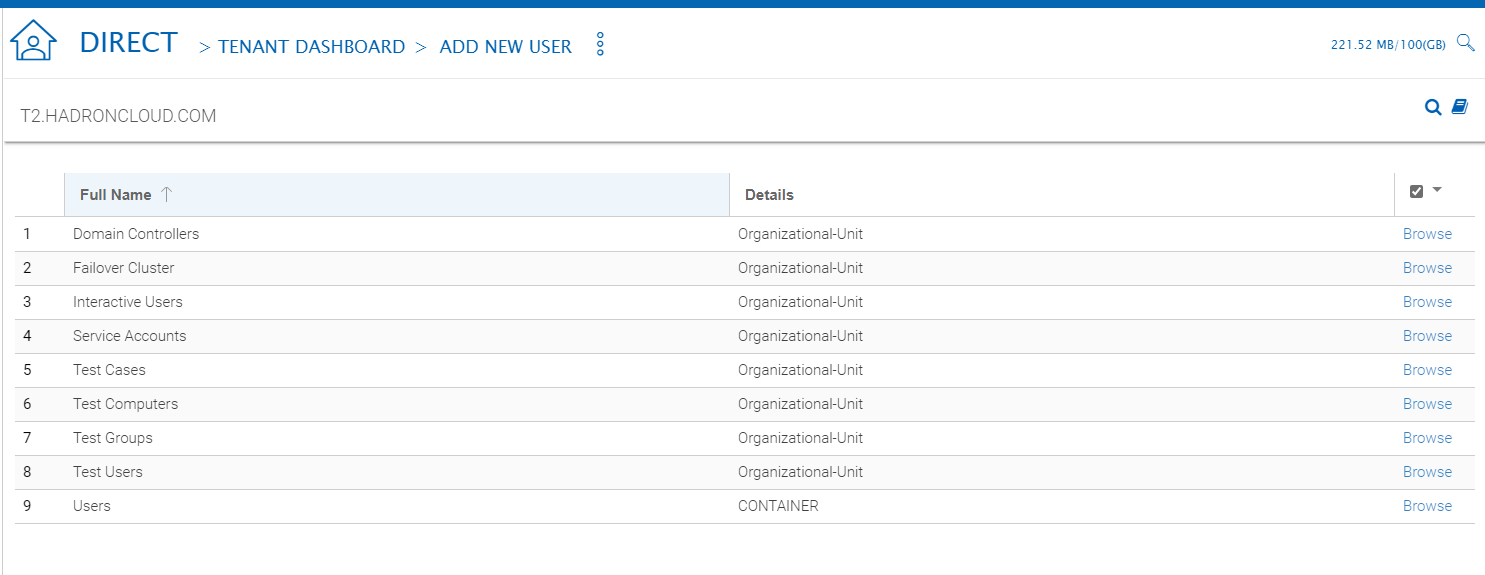

- Gli oggetti nel dominio dovrebbero essere elencati dimostrando che la connessione funziona:

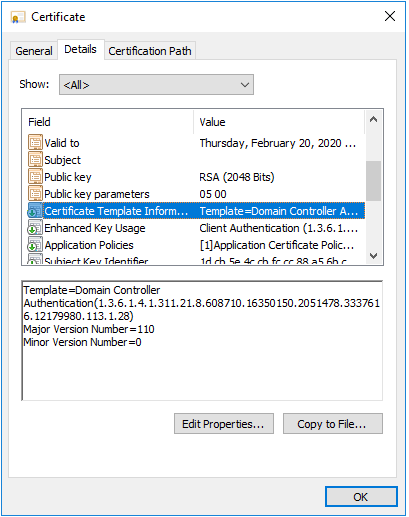

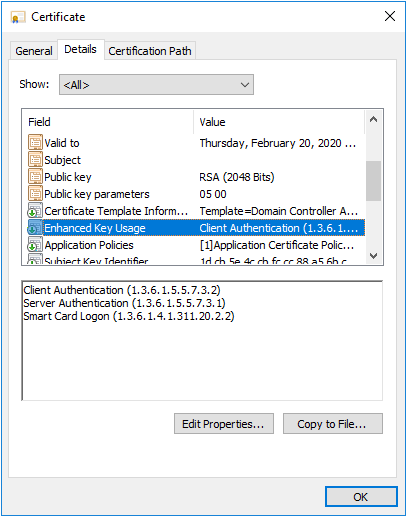

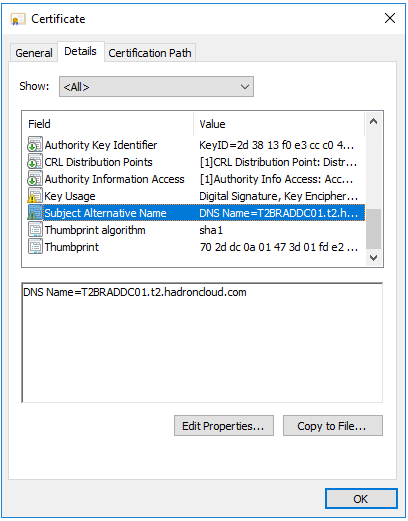

Verifica i certificati sui controller di dominio

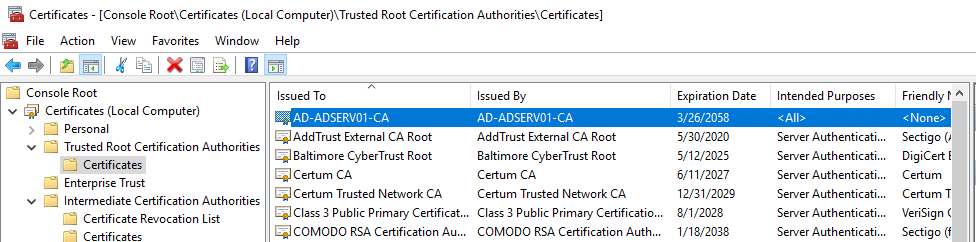

Esegui lo snap-in mmc.exe certificates contro il computer locale sui controller di dominio. In un ambiente che usa un’Autorità di Certificazione Microsoft per l’infrastruttura a chiave pubblica (PKI) dovresti avere un certificato del server con queste proprietà:

Sonda il TCP 636 sui controller di dominio

Usa lo strumento di Microsoft SysInternals, psping.exe, per verificare che il server CentreStack possa accedere al TCP 636 sui controller di dominio. Una volta scaricato ed estratto PsPing, avviate un prompt dei comandi ed eseguite un comando simile a questo:

psping <domain_controller_fqdn>:636

Ad esempio:

psping T2BRADDC01.t2.hadroncloud.com:636

I risultati dovrebbero essere simili a questo:

TCP connect to 10.0.0.20:636:

5 iterations (warmup 1) ping test:

Connecting to 10.0.0.20:636 (warmup): from 10.0.0.29:57741: 0.37ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57742: 0.43ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57743: 0.25ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57744: 0.50ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57745: 0.40ms

TCP connect statistics for 10.0.0.20:636:

Sent = 4, Received = 4, Lost = 0 (0% loss),

Minimum = 0.25ms, Maximum = 0.50ms, Average = 0.39ms

Se vedi risultati diversi da quelli sopra, c’è una buona probabilità che un firewall stia bloccando il TCP 636 al controller di dominio.

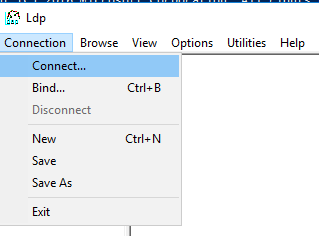

Prova con ldp.exe

Sul server CentreStack esegui questo comando in una sessione PowerShell elevata:

Install-WindowsFeature RSAT-ADDS-ToolsQuesto installerà lo strumento ldp.exe e altri strumenti di gestione di Active Directory sul server CentreStack.

Lancia ldp.exe

Nel menu Connessione clicca Connetti…

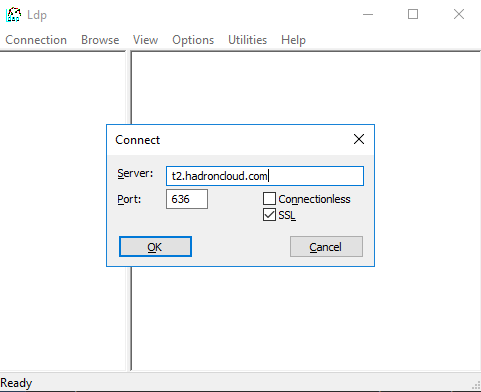

- Nella casella di testo Server specificare il nome del dominio DNS

- Nella casella di testo Port usare 626

- Abilitare l’opzione SSL:

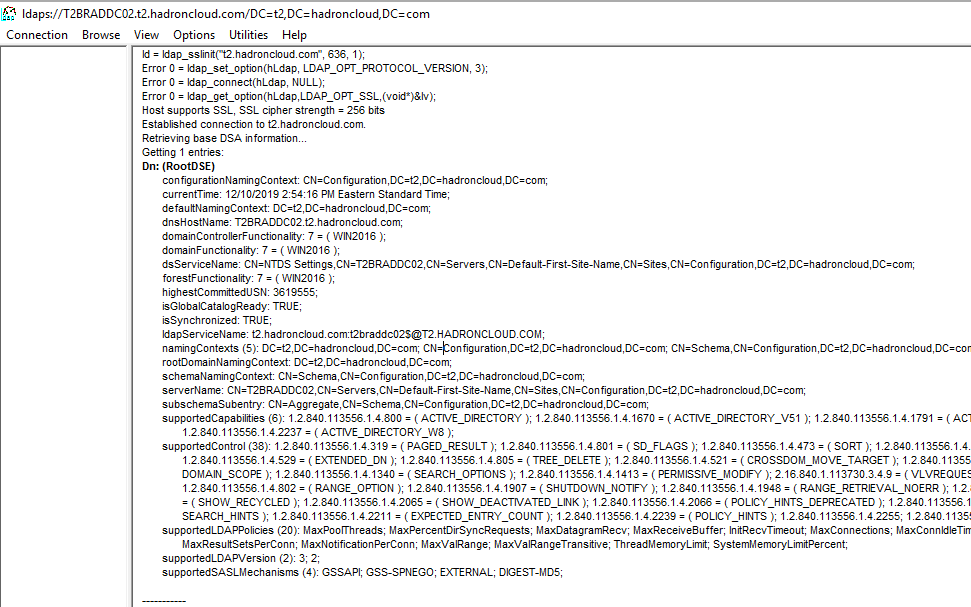

Una volta cliccato il pulsante OK nella finestra di dialogo Connect, i risultati della connessione saranno visualizzati in ldp.exe:

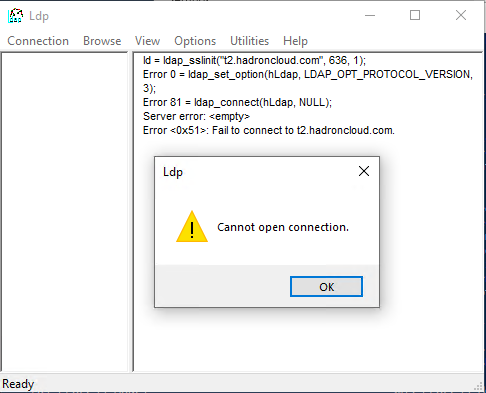

Se questo errore viene visualizzato da ldp.exe di solito significa che c’è un problema di certificato:

In tal caso, questo può essere registrato nel registro eventi di sistema:

Log Name: System

Source: Schannel

Date: 12/10/2019 3:06:48 PM

Event ID: 36882

Task Category: None

Level: Error

Keywords:

User: TXBRCSTK02\JeffR

Computer: TXBRCSTK02

Description:

The certificate received from the remote server was issued by an untrusted certificate authority. Because of this, none of the data contained in the certificate can be validated. The TLS connection request has failed. The attached data contains the server certificate.

La “autorità di certificazione non fidata” di solito significa che l’autorità di certificazione (CA) che ha emesso il certificato non è fidata dal server CentreStack. Questo è molto tipico se la CA è una CA privata interna e CentreStack non è unito al dominio (cioè un computer del gruppo di lavoro nella rete perimetrale).

In CentreStack, questo problema sarà visualizzato con questo sintomo:

L’errore è: Configuration can not be verified:Configuration can not be verified:Unknown error (0x80005000)

Questo causerà anche Schannel per registrare lo stesso Event ID: 36882.

Per fare in modo che CentreStack si fidi del certificato della CA è necessario importarlo nel nodo Trusted Root Certification Authorities nello snap-in dei certificati mmc.exe come mostrato qui:

Informazioni aggiuntive

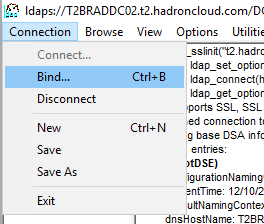

Assumendo che ldp.exe sia in grado di effettuare la connessione LDAPS è possibile utilizzarlo anche per verificare che il binding possa essere effettuato utilizzando le credenziali utilizzate per la configurazione AD di CentreStack:

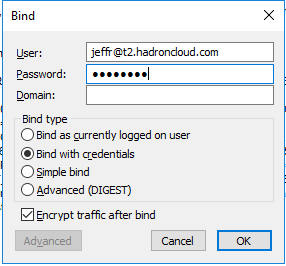

Nel menu Connection fare clic su Bind:

Abilita l’opzione Bind with credentials, quindi specifica l’utente e la password:

NOTA: Il campo Dominio può essere vuoto quando si usa un userPrincipalName

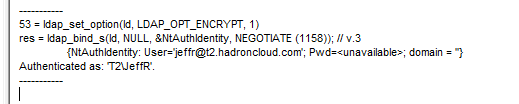

I risultati del binding saranno visualizzati in ldp.exe:

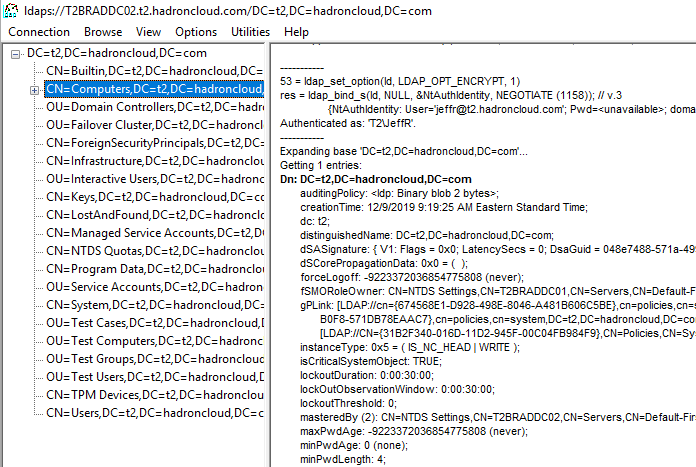

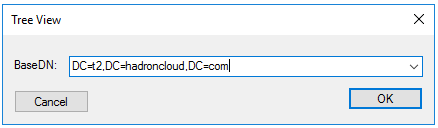

Per sfogliare l’albero, premere Ctrl+T (o View > Tree), quindi inserire il BaseDN della root del dominio:

ldp.exe visualizzerà l’albero nel pannello più a sinistra: