Si los controladores de dominio locales de Active Directory tienen certificados de servidor que soportan conexiones LDAP sobre SSL (LDAPS), entonces es preferible configurar CentreStack para que se comunique con los controladores de dominio utilizando LDAPS en lugar de LDAP porque la comunicación LDAPS está encriptada, mientras que LDAP está en texto claro y es susceptible de ser interceptada.

Certificados de servidor

Los controladores de dominio locales de Active Directory deben tener certificados que soporten la comunicación LDAPS. Los requisitos están documentados en este artículo de soporte de Microsoft: https://support.microsoft.com/en-us/help/321051/how-to-enable-ldap-over-ssl-with-a-third-party-certification-authority

Puerto TCP 636 de LDAPS

El servidor web de CentreStack debe poder acceder a los controladores de dominio a través de TCP 636, el puerto LDAPS. El puerto LDAP es TCP 389.

Configuración

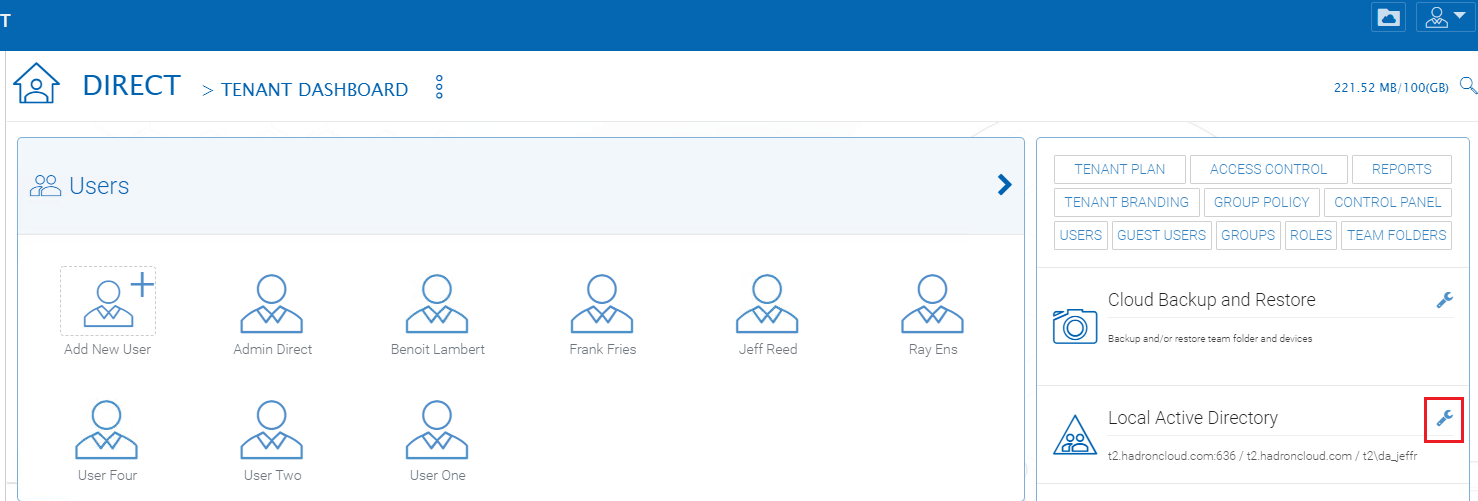

- En el Dashboard de CentreStack Tenant haga clic en el icono de la llave inglesa en la sección Local Active Directory:

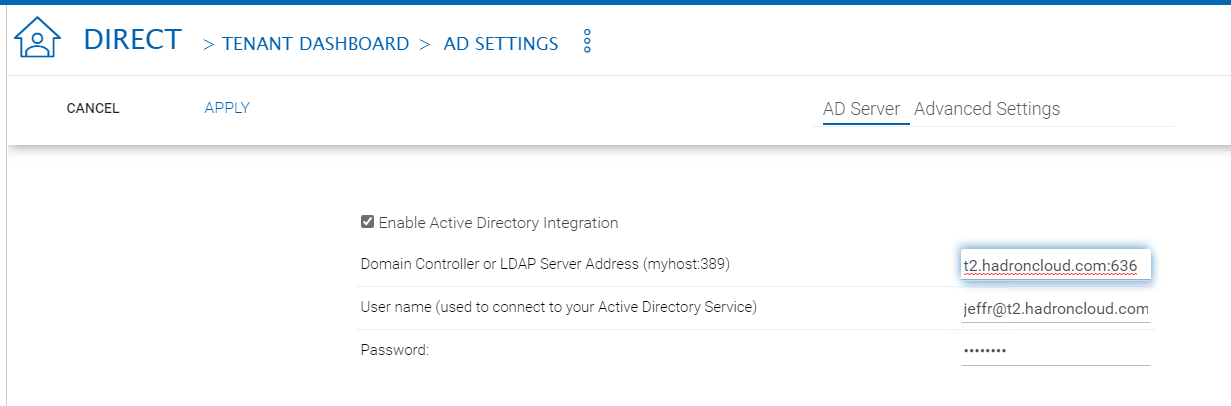

- Haga clic en el botón Editar y, a continuación, habilite la opción Habilitar integración de Active Directory.

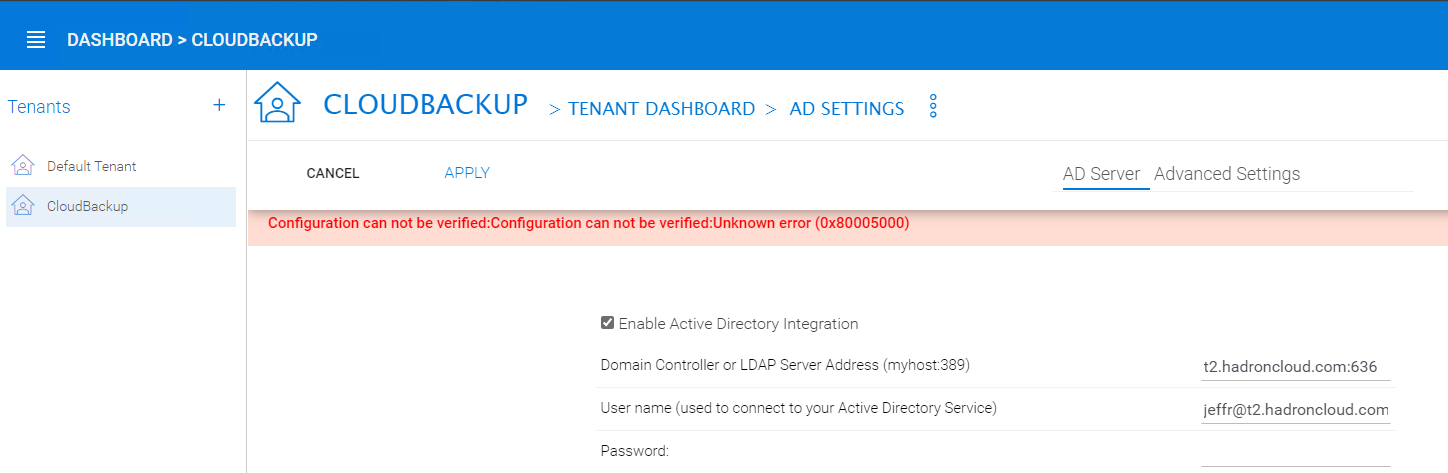

- En el cuadro de texto Domain Controller or LDAP Server Address (Dirección del controlador de dominio o servidor LDAP) introduzca entonces el nombre de dominio DNS del dominio AD seguido de «:636», en este ejemplo: t2.hadroncloud.com:636, y luego especifique un nombre de usuario y una contraseña. NOTA: No es necesario un administrador del dominio porque todos los usuarios suelen tener acceso de Lectura al directorio:

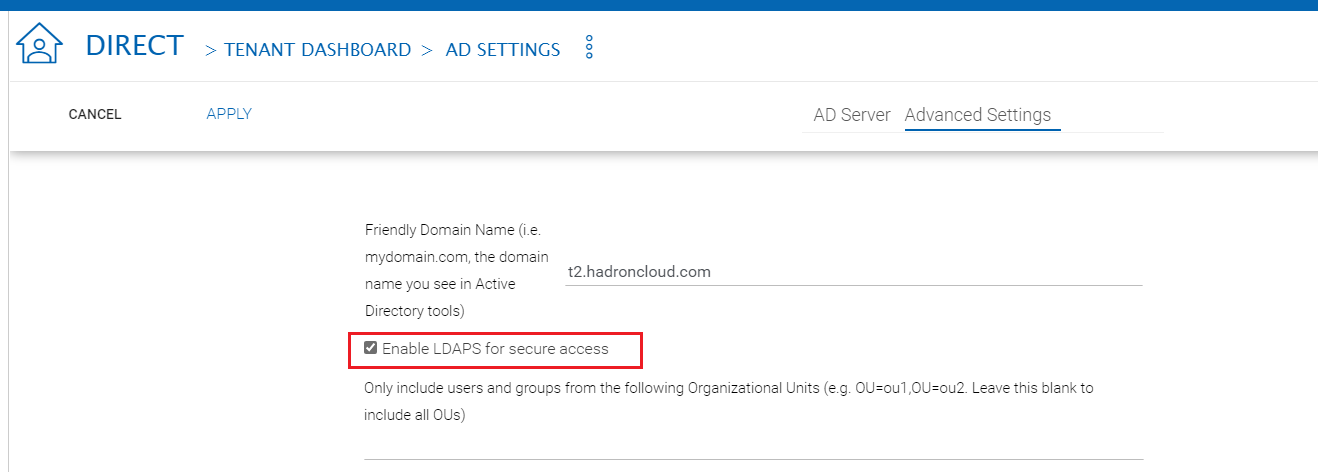

- Haga clic en la pestaña Configuración avanzada y, a continuación, active la opción Activar LDAPS para el acceso seguro:

- Haga clic en Aplicar en la parte superior de la pantalla. El sistema se vinculará a Active Directory utilizando la nueva configuración. No debería haber ningún error reportado.

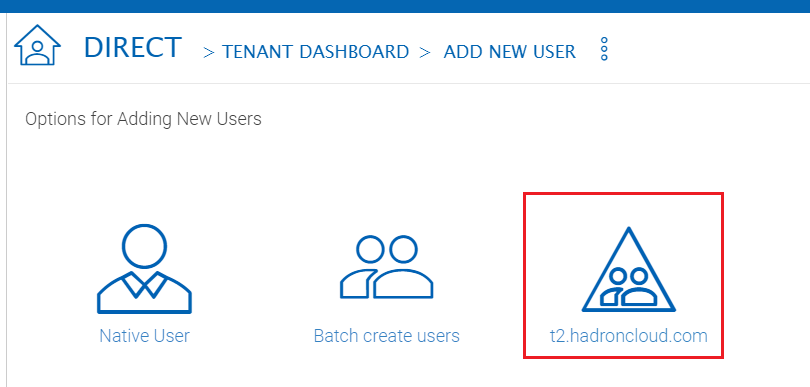

- De nuevo en el Panel de control del inquilino haga clic en Añadir nuevo usuario.

- Haga clic en el dominio de AD:

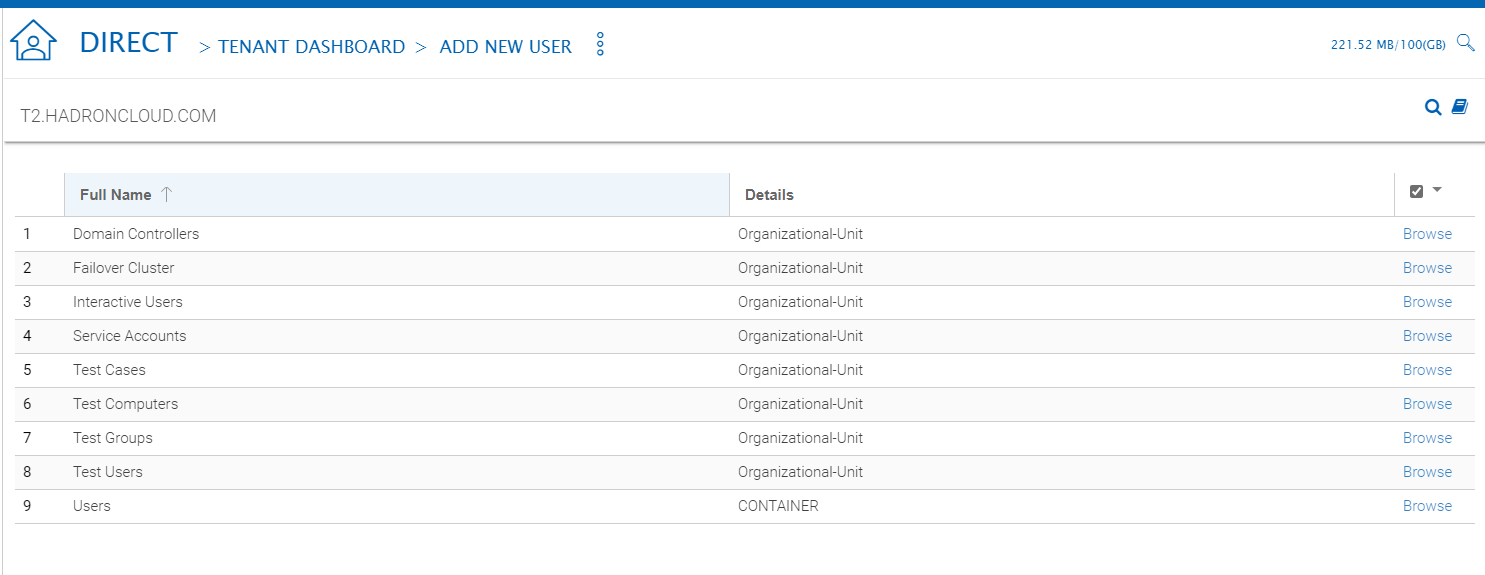

- Los objetos del dominio deberían enumerarse demostrando que la conexión funciona:

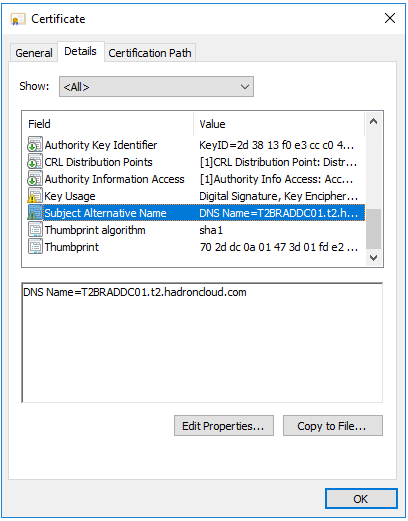

Verifique los certificados en los controladores de dominio

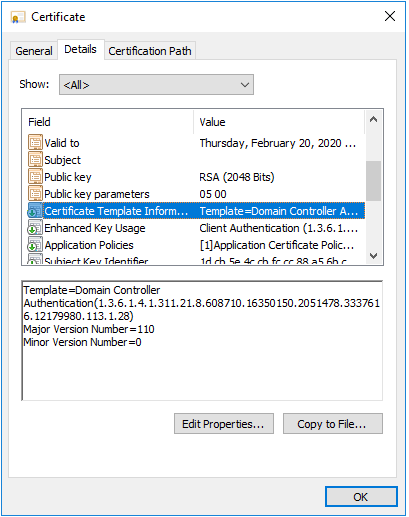

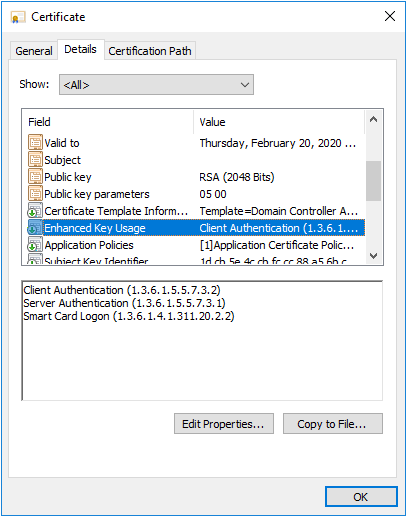

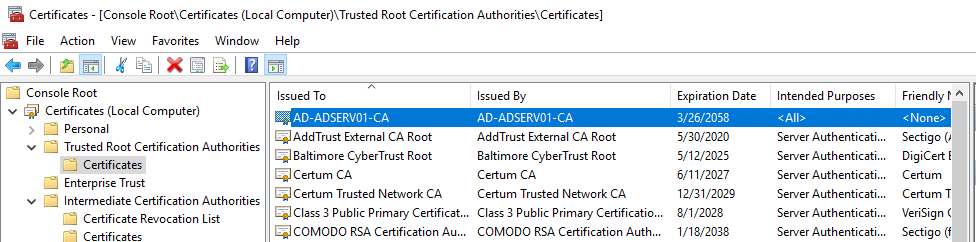

Ejecute el complemento de certificados mmc.exe contra el equipo local en los controladores de dominio. En un entorno que utilice una autoridad de certificación de Microsoft para la infraestructura de clave pública (PKI), debería tener un certificado de servidor con estas propiedades:

Probar TCP 636 en el/los controlador/es de dominio

Utilice la herramienta de Microsoft SysInternals, psping.exe, para verificar que el servidor CentreStack puede acceder a TCP 636 en los controladores de dominio. Una vez descargado y extraído PsPing, inicie un símbolo del sistema y ejecute un comando similar a este:

psping <domain_controller_fqdn>:636

Por ejemplo:

psping T2BRADDC01.t2.hadroncloud.com:636

Los resultados deberían ser así:

TCP connect to 10.0.0.20:636:

5 iterations (warmup 1) ping test:

Connecting to 10.0.0.20:636 (warmup): from 10.0.0.29:57741: 0.37ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57742: 0.43ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57743: 0.25ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57744: 0.50ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57745: 0.40ms

TCP connect statistics for 10.0.0.20:636:

Sent = 4, Received = 4, Lost = 0 (0% loss),

Minimum = 0.25ms, Maximum = 0.50ms, Average = 0.39ms

Si ves resultados distintos a los anteriores, es muy probable que un firewall esté bloqueando el TCP 636 hacia el/los controlador/es de dominio.

Prueba con ldp.exe

En el servidor CentreStack ejecute este comando en una sesión elevada de PowerShell:

Install-WindowsFeature RSAT-ADDS-ToolsEsto instalará la herramienta ldp.exe y otras herramientas de gestión de Active Directory en el servidor CentreStack.

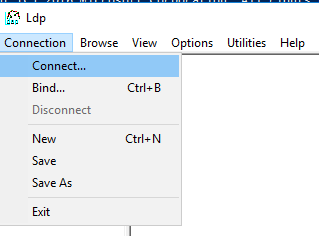

Lanzamiento de ldp.exe

En el menú de conexión haga clic en Conectar…

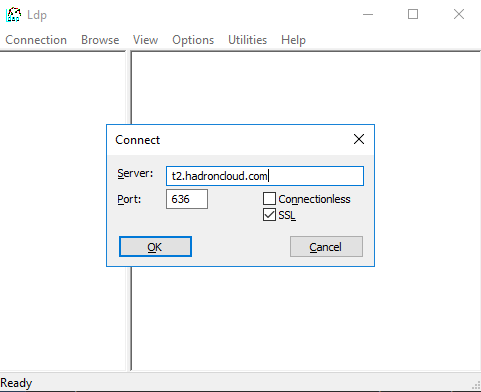

- En el cuadro de texto Servidor especifique el nombre de dominio DNS

- En el cuadro de texto Puerto utilice 626

- Active la opción SSL:

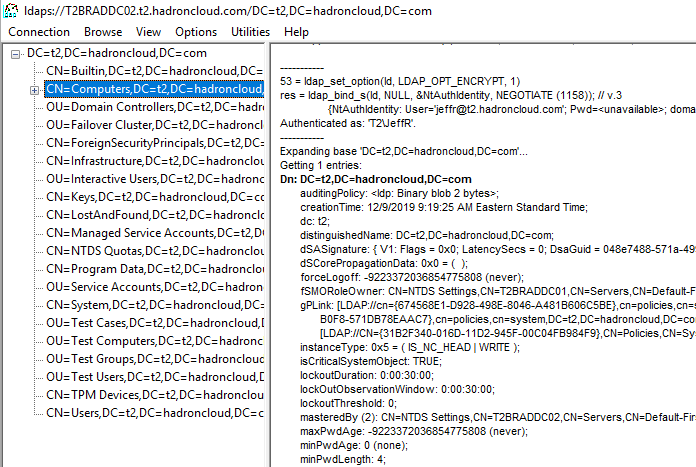

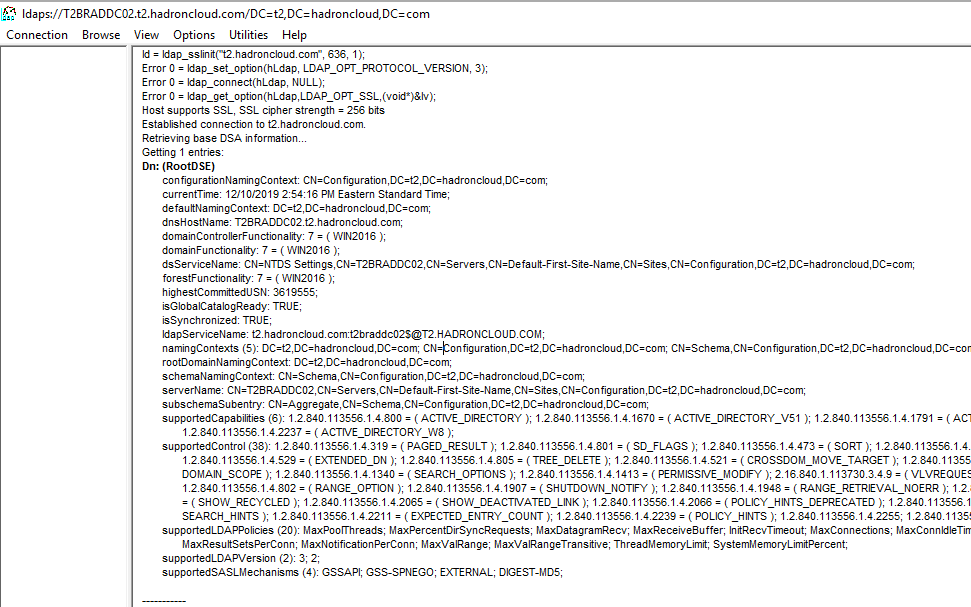

Una vez que se haga clic en el botón Aceptar del cuadro de diálogo Conectar, los resultados de la conexión se mostrarán en ldp.exe:

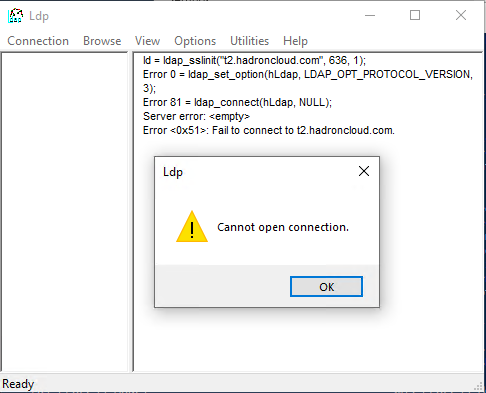

Si este error es mostrado por ldp.exe suele significar que hay un problema de certificado:

En cuyo caso, esto puede registrarse en el registro de eventos del sistema:

Log Name: System

Source: Schannel

Date: 12/10/2019 3:06:48 PM

Event ID: 36882

Task Category: None

Level: Error

Keywords:

User: TXBRCSTK02\JeffR

Computer: TXBRCSTK02

Description:

The certificate received from the remote server was issued by an untrusted certificate authority. Because of this, none of the data contained in the certificate can be validated. The TLS connection request has failed. The attached data contains the server certificate.

La «autoridad de certificación no confiable» suele significar que la Autoridad de Certificación (CA) que emitió el certificado no es de confianza para el servidor de CentreStack. Esto es muy típico si la CA es una CA privada interna y CentreStack no está unido al dominio (es decir, un equipo de grupo de trabajo en la red perimetral).

En CentreStack, este problema se mostrará con este síntoma:

El error es: Configuration can not be verified:Configuration can not be verified:Unknown error (0x80005000)

Esto también hará que Schannel registre el mismo Event ID: 36882.

Para que CentreStack confíe en el certificado de la CA, normalmente tendrá que importarlo al nodo Trusted Root Certification Authorities en el complemento de certificado mmc.exe, como se muestra aquí:

Información adicional

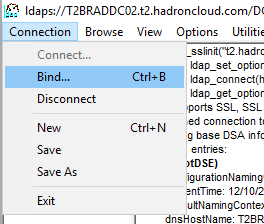

Asumiendo que ldp.exe es capaz de realizar la conexión LDAPS también puede utilizarlo para verificar que la vinculación se puede realizar utilizando las credenciales utilizadas para la configuración AD de CentreStack:

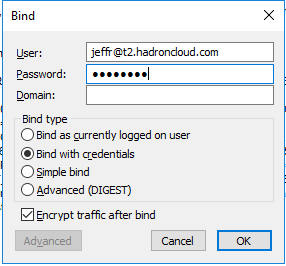

En el menú de conexión haga clic en Bind:

Activar la opción Bind with credentials, luego especificar el usuario y la contraseña:

NOTA: El campo Domain puede estar vacío cuando se utiliza un userPrincipalName

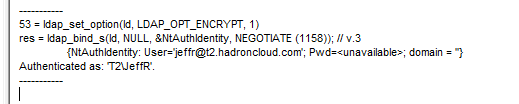

Los resultados de la vinculación se mostrarán en ldp.exe:

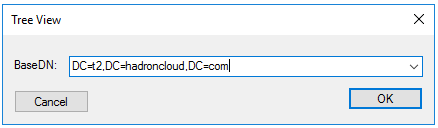

Para navegar por el árbol, pulse Ctrl+T (o Ver > Árbol), y a continuación introduzca el BaseDN de la raíz del dominio:

ldp.exe mostrará el árbol en el panel más a la izquierda: