Un incidente di sicurezza è spesso una situazione ad alta pressione. Avere delle fasi pre-pianificate di risposta agli incidenti aiuta a dare una risposta immediata e più organizzata e può risparmiare molti impatti aziendali inutili e danni alla reputazione associati.

Quando si verifica un incidente di sicurezza, ogni secondo conta. Le infezioni da malware si diffondono rapidamente, i ransomware possono causare danni catastrofici e gli account compromessi possono essere utilizzati per l’escalation dei privilegi, portando gli aggressori a risorse più sensibili.

Qualunque sia la dimensione della vostra organizzazione, dovreste avere un team addestrato di risposta agli incidenti con il compito di agire immediatamente quando accadono gli incidenti. Continuate a leggere per imparare un processo in sei fasi che può aiutare i vostri incident responders ad agire più velocemente e più efficacemente quando scatta l’allarme.

In questo articolo imparerete:

- Che cos’è l’incident response

- Qual è lo scopo di segnalare immediatamente un incidente di cybersecurity?

- Quali sono i 6 passi da fare dopo un incidente di sicurezza:

- 1. Riunire il team

- 2. Individuare e accertare la fonte

- 3. Contenere e recuperare

- 4. Valutare i danni e la gravità

- 5. Iniziare il processo di notifica

- 6. Prendere provvedimenti per prevenire lo stesso evento in futuro

Cos’è la risposta agli incidenti?

La risposta agli incidenti (IR) è una metodologia strutturata per gestire incidenti di sicurezza, violazioni e minacce informatiche. Un piano di risposta agli incidenti (IRP) ben definito permette di identificare efficacemente, minimizzare i danni e ridurre i costi di un attacco informatico, trovando e riparando la causa per prevenire attacchi futuri.

Durante un incidente di cybersecurity, i team di sicurezza devono affrontare molte incognite e una frenesia di attività. In un ambiente così frenetico, potrebbero non riuscire a seguire le corrette procedure di risposta agli incidenti per limitare efficacemente i danni. Questo è importante perché un incidente di sicurezza può essere una situazione ad alta pressione, e il vostro team IR deve immediatamente concentrarsi sui compiti critici a portata di mano. Pensare in modo chiaro e adottare rapidamente delle misure di risposta agli incidenti pre-pianificate durante un incidente di sicurezza può prevenire molti impatti aziendali inutili e danni alla reputazione.

Puoi aiutare il tuo team a eseguire una risposta completa, rapida ed efficace a un incidente di sicurezza informatica disponendo di un piano completo di risposta agli incidenti. Inoltre, il completamento di una checklist per il piano di risposta agli incidenti e lo sviluppo e l’implementazione di una politica di IR possono aiutare prima di aver sviluppato completamente il vostro piano di IR.

Perché dovreste segnalare immediatamente un incidente di cybersecurity?

Quando un incidente di cybersecurity viene confermato dagli analisti di sicurezza, è importante informare le parti interessate il prima possibile. Le leggi sulla privacy come il GDPR e il CCPA della California richiedono la notifica al pubblico, e in alcuni casi la notifica personale agli interessati, in caso di violazione dei dati.

A seconda della gravità della violazione, dovrebbero essere coinvolti i responsabili legali, la stampa e i dirigenti. In molti casi, altri dipartimenti come il servizio clienti, la finanza o l’IT devono intraprendere azioni immediate. Il vostro piano di risposta agli incidenti dovrebbe indicare chiaramente, a seconda del tipo e della gravità della violazione, chi deve essere informato. Il piano dovrebbe includere tutti i dettagli di contatto e come comunicare con ogni parte interessata, per risparmiare tempo in seguito a un attacco.

Quali sono le 6 fasi della risposta agli incidenti?

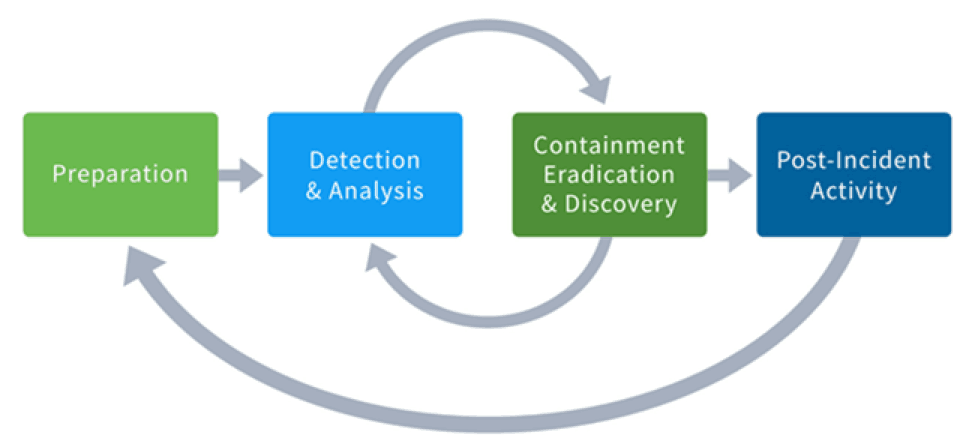

La prima priorità quando si implementa la sicurezza informatica di risposta agli incidenti è quella di prepararsi in anticipo mettendo in atto un piano di IR concreto. La vostra metodologia di risposta agli incidenti dovrebbe essere testata prima che si verifichi un attacco significativo o una violazione dei dati. Dovrebbe affrontare le seguenti fasi di risposta, come definito dal NIST Computer Security Incident Handling Guide (SP 800-61).

- Preparazione – Pianificare in anticipo come gestire e prevenire gli incidenti di sicurezza

- Rilevamento e analisi – Comprende tutto, dal monitoraggio dei potenziali vettori di attacco, alla ricerca di segni di un incidente, alla definizione delle priorità

- Contenimento, eliminazione e recupero – Sviluppare una strategia di contenimento, identificare e mitigare gli host e i sistemi sotto attacco, e avere un piano di recupero

- Post-Incident Activity – Rivedere le lezioni apprese e avere un piano per la conservazione delle prove

Figura 1 – Le fasi raccomandate dal NIST per rispondere a un incidente di cybersecurity

Costruendo le fasi delineate dal NIST, ecco i passi specifici di risposta agli incidenti da fare una volta che un evento critico di sicurezza è stato rilevato:

1. Riunite il vostro team

È fondamentale avere le persone giuste con le giuste competenze, insieme alla conoscenza tribale associata. Nominate un team leader che avrà la responsabilità generale di rispondere all’incidente. Questa persona dovrebbe avere una linea diretta di comunicazione con il management, in modo che le decisioni importanti – come mettere offline i sistemi chiave, se necessario – possano essere prese rapidamente.

Nelle organizzazioni più piccole, o dove una minaccia non è grave, il vostro team SOC o i consulenti di sicurezza gestiti possono essere sufficienti per gestire un incidente. Ma per gli incidenti più gravi, dovreste includere altre aree rilevanti dell’azienda come le comunicazioni aziendali e le risorse umane.

Se avete costruito un Security Incident Response Team (CSIRT), questo è il momento di attivare il vostro team, coinvolgendo l’intera gamma di specialisti tecnici e non tecnici pre-designati.

Se una violazione potrebbe sfociare in un contenzioso, o richiede una notifica pubblica e un rimedio, dovreste informare immediatamente il vostro ufficio legale.

2. Individuare e accertare la fonte.

Il team IR che avete assemblato dovrebbe prima lavorare per identificare la causa della violazione, e poi assicurarsi che sia contenuta.

I team di sicurezza si renderanno conto che un incidente si sta verificando o si è verificato da una varietà molto ampia di indicatori, tra cui:

- Utenti, amministratori di sistema, amministratori di rete, personale di sicurezza e altri all’interno dell’organizzazione che segnalano segni di un incidente di sicurezza

- SIEM o altri prodotti di sicurezza che generano avvisi basati sull’analisi dei dati di log

- File integrity checking software, utilizzando algoritmi di hashing per rilevare quando i file importanti sono stati alterati

- Programmi antimalware

- Log (compresi i dati di audit), che dovrebbero essere sistematicamente rivisti per cercare attività anomale e sospette con:

- Utenti

- Memoria esterna

- Memoria in tempo reale

- Dispositivi di rete

- Sistemi operativi

- Servizi cloud

- Applicazioni

3. Contenere e recuperare

Un incidente di sicurezza è analogo a un incendio in un bosco. Una volta individuato un incidente e la sua fonte, è necessario contenere il danno. Questo può comportare la disabilitazione dell’accesso alla rete per i computer noti per essere infettati da virus o altro malware (in modo che possano essere messi in quarantena) e l’installazione di patch di sicurezza per risolvere problemi di malware o vulnerabilità di rete. Potrebbe anche essere necessario reimpostare le password per gli utenti con account che sono stati violati, o bloccare gli account degli insider che possono aver causato l’incidente. Inoltre, il vostro team dovrebbe eseguire il backup di tutti i sistemi colpiti per preservare il loro stato attuale per successive analisi forensi.

Poi, passate al ripristino di qualsiasi servizio necessario, che include due passaggi critici:

- Eseguite la convalida e il test del sistema/rete per certificare tutti i sistemi come operativi.

- Ricertificate qualsiasi componente che sia stato compromesso come operativo e sicuro.

Assicurati che la tua strategia di contenimento a lungo termine includa non solo il ritorno di tutti i sistemi in produzione per consentire il funzionamento standard del business, ma anche il blocco o l’eliminazione degli account utente e delle backdoor che hanno permesso l’intrusione.

4. Valutare il danno e la gravità

Fino a quando il fumo si dirada può essere difficile comprendere la gravità di un incidente e l’entità del danno che ha causato. Per esempio, è stato il risultato di un attacco esterno ai server che potrebbe mettere fuori uso componenti aziendali critiche come un e-commerce o sistemi di prenotazione? Oppure, per esempio, un’intrusione a livello di applicazione web ha eseguito un attacco di SQL Injection per eseguire istruzioni SQL dannose sul database di un’applicazione web o potenzialmente utilizzare un server web come percorso per rubare dati da o controllare sistemi backend critici? Se sono coinvolti dei sistemi critici, fate un’escalation dell’incidente e attivate immediatamente il vostro CSIRT o team di risposta.

In generale, guardate la causa dell’incidente. Nei casi in cui c’è stato un attaccante esterno di successo o un insider malintenzionato, considerate l’evento come più grave e rispondete di conseguenza. Al momento giusto, esamina i pro e i contro dell’avvio di una vera e propria indagine di attribuzione informatica.

5. Iniziare il processo di notifica

Una violazione dei dati è un incidente di sicurezza in cui dati sensibili, protetti o riservati vengono copiati, trasmessi, visualizzati, rubati o utilizzati da una persona non autorizzata. Le leggi sulla privacy come il GDPR e il CCPA della California richiedono una notifica pubblica in caso di tale violazione dei dati. Informate le parti interessate in modo che possano proteggersi dal furto di identità o da altre conseguenze della divulgazione di dati personali o finanziari riservati. Vedere il blog di Exabeam su come creare una lettera di notifica della violazione prima di un incidente di sicurezza.

6. Iniziare ora per prevenire lo stesso tipo di incidente in futuro

Una volta che un incidente di sicurezza è stato stabilizzato, esaminare le lezioni apprese per prevenire il ripetersi di incidenti simili. Questo potrebbe includere la riparazione delle vulnerabilità del server, la formazione dei dipendenti su come evitare le truffe di phishing, o l’implementazione di tecnologie per monitorare meglio le minacce interne. Correggere le falle di sicurezza o le vulnerabilità trovate durante le attività post-incidente è un dato di fatto.

Inoltre, rivedete le lezioni apprese dall’incidente e implementate le modifiche appropriate alle vostre politiche di sicurezza con la formazione del personale e dei dipendenti. Per esempio, se l’attacco è stato causato da un dipendente inconsapevole che ha aperto un file Excel come allegato a un’e-mail, implementate una politica a livello aziendale e una formazione su come riconoscere e rispondere a un’e-mail di phishing.

Infine, aggiornate il vostro piano di risposta agli incidenti di sicurezza per riflettere tutte queste misure preventive.

Ogni organizzazione avrà diverse fasi di risposta agli incidenti in base al proprio ambiente IT ed esigenze aziendali uniche. Studiate le guide di settore come quelle pubblicate dal NIST per assicurarvi che la vostra pianificazione IR includa tutte le fasi di risposta agli incidenti necessarie a proteggere la vostra organizzazione quando si verifica un incidente di cybersecurity.

Conclusione

Una metodologia di risposta agli incidenti permette alle organizzazioni di definire in anticipo le contromisure di risposta. Esiste una vasta gamma di approcci all’IR. La maggior parte dei professionisti della sicurezza concorda con le sei fasi di risposta agli incidenti raccomandate dal NIST, tra cui preparazione, rilevamento e analisi, contenimento, eliminazione, recupero e audit post-incidente.

Quando si tratta di preparazione, molte organizzazioni sfruttano una combinazione di liste di controllo di valutazione, piani dettagliati di risposta agli incidenti, playbook riassuntivi e attuabili di risposta agli incidenti, così come le politiche che possono automatizzare alcuni dei processi. Anche se ben pianificata, una metodologia di risposta agli incidenti dovrebbe rimanere flessibile, consentendo un miglioramento continuo.

Vuoi saperne di più sulla risposta agli incidenti?

Dai un’occhiata a questi articoli:

- I tre elementi della risposta agli incidenti: Piano, squadra e strumenti

- La guida completa all’organizzazione del CSIRT: Come costruire un Incident Response Team

- 10 Best Practices per creare un efficace Computer Security Incident Response Team (CSIRT)

- Come implementare rapidamente un’efficace Incident Response Policy

- Incident Response Plan 101: Come costruirne uno, modelli ed esempi

- Sicurezza IT: Cosa dovreste sapere

- Beat Cyber Threats with Security Automation

- Sicurezza IPS: come la sicurezza attiva fa risparmiare tempo e blocca gli attacchi sul nascere