Ponieważ organizacje coraz mocniej inwestują w swoją infrastrukturę cyfrową, wzrosły również konsekwencje naruszeń danych i ataków cyberbezpieczeństwa. Badania Instytutu Ponemon wskazują, że średni koszt naruszenia danych w 2018 r. wzrósł o 6,4% w porównaniu z rokiem poprzednim, osiągając łączną kwotę 3,86 mln USD. W związku z tym, średni koszt każdego skradzionego pliku również wzrósł do 148 dolarów.

Zważywszy na rosnącą stawkę i coraz wyższe koszty naruszeń danych, organizacje z różnych branż muszą upewnić się, że rozumieją, z czym mają do czynienia. Jest to szczególnie ważne, biorąc pod uwagę fakt, że cyberprzestępcy – zarówno poza organizacjami, jak i wewnątrz nich – wykorzystują te same podatności, które są wynikiem tych samych błędów popełnianych w różnych branżach. W rzeczywistości, raport 2018 Verizon Data Breach Investigations Report wykazał, że 94% incydentów bezpieczeństwa i 90% naruszeń danych mieści się w tych samych dziewięciu kategoriach od 2014 r.

Dla zespołów IT i CISO oznacza to, że nadszedł czas, aby dowiedzieć się, jak zapobiegać naruszeniom danych i inwestować w narzędzia, aby wyeliminować luki w cyberbezpieczeństwie, które umożliwiają takie incydenty. Dla różnych organizacji i przedsiębiorstw będzie to oznaczało różne rzeczy, ale najważniejsze jest określenie ryzyka, na jakie obecnie są narażone, osadzenie tego ryzyka w kontekście naruszeń bezpieczeństwa cybernetycznego w swojej branży i innych, a także wdrożenie rozwiązań, które pomogą chronić wrażliwe dane i infrastrukturę cyfrową.

Ważne jest zadawanie jasnych pytań, które pomogą w przygotowaniu właściwej obrony. Na przykład, jakie są rodzaje naruszeń danych? Jakie są przyczyny naruszeń danych? Jakie produkty dostępne na rynku mogą pomóc Twojemu zespołowi uniknąć naruszeń danych? Zaczynając odpowiadać na te pytania i pracując nad oceną odpowiedzi przemysłu, możesz zbliżyć swoją organizację do strategii bezpieczeństwa danych, która odpowiada Twoim potrzebom.

Co to jest naruszenie bezpieczeństwa danych?

Dokładna natura naruszeń bezpieczeństwa danych będzie się różnić w zależności od branży, wielkości organizacji i architektury sieci. Jednakże, na najbardziej podstawowym poziomie, naruszenie bezpieczeństwa danych jest definiowane jako nieautoryzowany dostęp do prywatnych informacji cyfrowych. To, co cyberprzestępcy robią z tymi danymi, zależy od ich zamiarów, ale kluczowa jest nielegalna natura ich dostępu do danych osobowych, które nie należą do nich. Naruszenia bezpieczeństwa danych mogą również obejmować eksfiltrację informacji, do których źli aktorzy mają dostęp, ale nie powinni, lub danych, do których mają dostęp bez wyraźnej zgody na ich rozpowszechnianie.

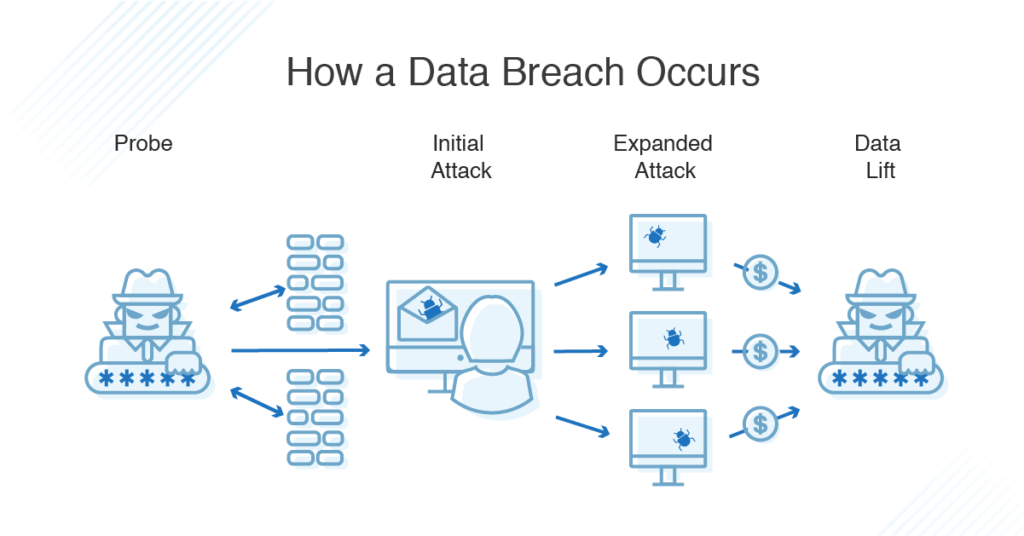

Jeśli pytasz, co to jest naruszenie bezpieczeństwa danych, warto zauważyć, że przebiegają one według ustalonego schematu, chociaż istnieją różne rodzaje naruszeń bezpieczeństwa danych, które omówimy dalej. Oceniając najczęstsze kroki podejmowane przez złych aktorów na drodze do skutecznego naruszenia danych, zespoły ds. bezpieczeństwa cybernetycznego mogą lepiej przeanalizować własne podatności i przygotować mechanizmy obronne, które utrudnią większości cyberprzestępców skuteczną penetrację.

- Sonda: Złośliwe strony zaczynają od próby poznania sieci i szerszego środowiska cyfrowego. Mogą sondować zabezpieczenia cybernetyczne, testować hasła, oceniać sposób przeprowadzenia ewentualnego ataku phishingowego lub szukać nieaktualnego oprogramowania bez najnowszych poprawek bezpieczeństwa.

- Atak wstępny: Po ustaleniu, jak najlepiej przeprowadzić atak, przeprowadzają pierwszą falę, być może wysyłając wiadomość e-mail, która próbuje nakłonić pracowników do kliknięcia na link do złośliwej strony internetowej lub uszkadzając aplikację niezbędną dla przepływu pracy pracowników.

- Atak rozszerzony: Po wykorzystaniu luki w zabezpieczeniach w ten sposób, cyberprzestępcy oceniają swoje kolejne kroki. Zazwyczaj będą one polegały na wykorzystaniu wszelkich posiadanych punktów zaczepienia do zaatakowania reszty sieci i zlokalizowania jak największej ilości cennych informacji osobistych.

- Wynoszenie danych: Ponieważ różne rodzaje naruszeń bezpieczeństwa cybernetycznego występują w różnym czasie, źli aktorzy mogą próbować wynieść jak najwięcej danych tak szybko, jak to możliwe lub pozostać w uśpieniu do czasu, aż zrozumieją, jak wiele może im ujść na sucho.

Dokładny rodzaj informacji skradzionych przez zewnętrznego cyberprzestępcę lub wewnętrznego złego aktora będzie się różnił w zależności od organizacji. Jednak z badania przeprowadzonego przez Verizon wynika, że 76% naruszeń miało motywację finansową. Może to dotyczyć tajemnic handlowych, zastrzeżonych informacji finansowych i poufnych danych rządowych lub może koncentrować się na kradzieży danych osobowych klientów – jak to miało miejsce w przypadku nagłośnionych przypadków naruszenia bezpieczeństwa w Facebooku, Yahoo i Uber – które cyberprzestępcy mogli następnie wykorzystać dla własnych korzyści. Kluczowe jest, aby wiedzieć, jak zapobiegać naruszeniom bezpieczeństwa w służbie zdrowia dla podmiotów podlegających HIPAA, ponieważ pacjenci mogą być narażeni na ryzyko związane z ich danymi zdrowotnymi.

Jakie są główne rodzaje naruszeń bezpieczeństwa danych?

Jak wyjaśniono powyżej, istnieje wiele zastrzeżeń, jeśli chodzi o omawianie sposobów unikania naruszeń bezpieczeństwa danych. Dokładna natura ataku będzie zależeć od konkretnych podatności organizacji i tego, co dany cyberprzestępca zamierza zrobić z wykradzionymi informacjami.

Pamiętając o tym, istnieje kilka głównych typów naruszeń bezpieczeństwa danych. Obejmują one podstawowe błędy ludzkie, cyberataki, począwszy od phishingu i złośliwego oprogramowania po ransomware i ataki na hasła, a także ataki celowo przeprowadzane przez osoby mające dostęp do informacji poufnych.

- Błąd ludzki: Naruszenia bezpieczeństwa danych spowodowane przez błąd ludzki są, jak sugeruje kategoria, przypadkowe. Na przykład, zespoły IT mogą nieumyślnie ujawnić dane osobowe klientów (takie jak numery kart kredytowych, dane logowania i adresy e-mail) poprzez błędną konfigurację serwerów lub pracownicy mogą paść ofiarą ataków socjotechnicznych. Tego typu ataki mają na celu nakłonienie członków zespołu organizacji do kliknięcia na złośliwe linki lub pobrania pozornie bezpiecznych plików. Według CompTIA, ponad połowa przypadków naruszenia danych jest wynikiem błędu ludzkiego, co czyni tę kategorię jedną z najważniejszych do rozwiązania.

- Utrata urządzeń: Dodatkowo, utrata urządzeń z powodu osobistej nieuwagi lub kradzieży może stanowić poważne zagrożenie bezpieczeństwa. Osoby fizyczne mogą być nieostrożne i pozostawić smartfony, laptopy, tablety lub dyski twarde – urządzenia zawierające zastrzeżone informacje lub nieskrępowany dostęp do sieci. Mogą również nie zwracać należytej uwagi na te urządzenia i dawać złym aktorom szansę na ich kradzież, gdy nie są one pilnowane. W każdej z tych sytuacji przestępcy mogą być w stanie obejść protokoły bezpieczeństwa danego urządzenia i uzyskać dostęp do poufnych informacji.

- Cyberatak: Kolejna kategoria, cyberatak, ze zrozumiałych względów znajduje się w czołówce tematów związanych z bezpieczeństwem danych. Biorąc pod uwagę koszty cyberprzestępczości przekraczające 600 miliardów dolarów na całym świecie, organizacje są zaniepokojone zagrożeniami stwarzanymi przez złych aktorów próbujących oszukać ich systemy obronne. W tym celu cyberprzestępcy mogą wykorzystywać złośliwe oprogramowanie do infekowania systemów, phishing do uzyskiwania dostępu poprzez użytkowników sieci lub oprogramowanie ransomware do wymuszania okupu od firm po kradzieży cennych informacji. Chociaż podstawowe luki wykorzystywane podczas tych ataków różnią się od siebie – złośliwe oprogramowanie może polegać na aplikacjach, które nie zostały odpowiednio zaktualizowane, podczas gdy phishing opiera się na błędach ludzkich – skoordynowane, nikczemne intencje ataków pozostają takie same.

- Wewnętrzne naruszenia bezpieczeństwa: Wreszcie, wewnętrzne naruszenia bezpieczeństwa danych, które nie są przypadkowe, stanowią realne zagrożenie. Niezadowoleni pracownicy, pracownicy, którzy podejrzewają, że wkrótce zostaną zwolnieni, lub zwolnieni pracownicy, których dane uwierzytelniające nieumyślnie nie zostały jeszcze odebrane, mogą przenosić informacje, do których mają dostęp bez pozwolenia na ich rozpowszechnianie. Chociaż może być wiele powodów, dla których zdecydują się oni na taki atak, od wymuszeń po handel na czarnym rynku, organizacje powinny pamiętać, że naruszenia pochodzące z wewnątrz często nie są spowodowane wyłącznie błędami ludzkimi.

Najlepsze praktyki: How to Prevent a Data Security Breach

Dla zespołów IT obrona organizacji przed tak różnorodnymi zagrożeniami jest zniechęcająca. Trzeba wiedzieć, jak zapobiegać naruszeniom bezpieczeństwa danych i jakie kroki są niezbędnymi elementami większej obrony cyberbezpieczeństwa. Tradycyjnie, cykl życia związany z naruszeniem bezpieczeństwa danych obejmuje pięć kluczowych etapów: odkrycie, wykrycie, ustalenie priorytetów, remediację i zarządzanie. Etapy te nie są jednak krokami jednorazowymi. Powinny one raczej stanowić stałe elementy całodobowej operacji zapobiegania naruszeniom danych.

- Odkrycie: Podczas fazy wykrywania specjaliści ds. bezpieczeństwa powinni przeanalizować wrażliwe informacje w celu zidentyfikowania wszelkich niezabezpieczonych danych w stanie spoczynku. Tego rodzaju informacje są łatwym celem dla złych aktorów zarówno wewnątrz, jak i na zewnątrz organizacji, dlatego tak ważne jest podjęcie kroków w celu ich zabezpieczenia. Proces ten można rozpocząć od sprawdzenia, które osoby mają dostęp do jakich danych i zmiany uprawnień, aby zapewnić, że tylko ci, którzy muszą pracować z tymi danymi, mogą to zrobić.

- Wykrywanie: Następnie przychodzi czas na wykrywanie. Na tym etapie specjaliści IT powinni monitorować zagrożenia bezpieczeństwa, które mogą zapewnić cyberprzestępcom łatwe punkty wejścia do sieci. Bez tego rodzaju czujności, złym aktorom może być zaskakująco łatwo uzyskać dostęp do Twoich danych i przenieść je w inne miejsce. Na przykład, jeśli główne aplikacje nie zostały zaktualizowane o najnowsze poprawki bezpieczeństwa, źli aktorzy mogą łatwo wykorzystać te luki, aby uzyskać dostęp do sieci. Regularne sprawdzanie oczekujących aktualizacji jest więc niezbędne.

- Ustalanie priorytetów: Podczas fazy ustalania priorytetów, ważne jest, aby wydzielić zagrożone zasoby w celu zabezpieczenia najbardziej rażących luk w zabezpieczeniach cybernetycznych. Wykorzystując połączoną inteligencję informacji bezpieczeństwa i operacji na danych, aby wskazać miejsca, w których źli aktorzy mogą zaatakować Twoją sieć, Twój zespół może zlikwidować luki i lepiej chronić Twoją organizację. Aby to osiągnąć, specjaliści ds. bezpieczeństwa będą musieli przeprowadzić audyty, aby zrozumieć, co należy potraktować priorytetowo.

- Remediacja: W ramach działań zaradczych, należy pracować nad usunięciem zagrożeń dla bezpieczeństwa danych, które zostały zidentyfikowane i uszeregowane pod względem ważności w poprzednich krokach. Jak wyjaśniono wcześniej, może to obejmować aktualizację aplikacji przy użyciu najnowszych łat bezpieczeństwa. Może to również wymagać zaszyfrowania poufnych informacji w celu kontroli dostępu do nich, całkowitego usunięcia ich z sieci lub zmiany autoryzacji i uprawnień użytkowników w całej organizacji.

- Zarządzanie: Wreszcie, specjaliści IT muszą zarządzać tym procesem w sposób strategiczny i skuteczny. Przejęcie kontroli nad cyklem życia zapobiegania naruszeniom danych i uczynienie go skutecznym dla Twojej organizacji będzie wymagało skalowalnych rozwiązań wykorzystujących użyteczne dane z całej sieci i przekształcających je w użyteczne informacje. Jak wspomniano powyżej, proces ten jest procesem ciągłym, a nie projektem z określonym punktem końcowym. Warto zainwestować w narzędzia, które ułatwią zespołom ds. bezpieczeństwa cybernetycznego monitorowanie infrastruktury cyfrowej i rozwiązywanie potencjalnych zagrożeń.

Jakie są najlepsze narzędzia do zapobiegania naruszeniom bezpieczeństwa danych?

Zapobieganie naruszeniom bezpieczeństwa danych wrażliwych jest istotnym zadaniem dla zespołów IT i specjalistów ds. bezpieczeństwa cybernetycznego, aczkolwiek trudnym. Biorąc pod uwagę wzrost zaawansowanej cyberprzestępczości na całym świecie oraz rozprzestrzenianie się nowych technologii i zachowań cyfrowych, takich jak IoT i BYOD, zabezpieczenie wrażliwych informacji w rozległych firmach wymaga zaawansowanych rozwiązań z funkcjami nowej generacji, które pomogą wesprzeć strategię bezpieczeństwa cybernetycznego organizacji.

Poniżej przedstawiono kilka popularnych typów oprogramowania zabezpieczającego, zaprojektowanego w celu pomocy w ochronie firmy przed naruszeniem poufnych danych:

- Kontrola dostępu: Ważne jest, aby mieć narzędzie do zarządzania prawami dostępu i pomagać w delegowaniu odpowiednich uprawnień do pracowników. Oprogramowanie do kontroli dostępu zapewnia podstawowe i niezbędne bezpieczeństwo dla firm, ponieważ pozwala IT monitorować, kto ma dostęp do danych informacji i łatwiej zmieniać uprawnienia w razie potrzeby. Konfigurowalny, oparty na rolach szablon pomaga zapewnić zespołom IT możliwość automatycznego przypisania tego, co firma uzna za odpowiednią ilość poziomów uprawnień w oparciu o rolę zawodową. W niektórych przypadkach, tego rodzaju oprogramowanie może pomóc w audycie ścieżek i generowania raportów zgodności.

O ile posiadanie skutecznej kontroli dostępu jest dobrym krokiem w kierunku zapobiegania problemom bezpieczeństwa związanym z kontami użytkowników, o tyle posiadanie rozwiązania do monitorowania danych narażonych w wyniku naruszeń może również pomóc w utrzymaniu świadomości potencjalnie zagrożonych danych uwierzytelniających. Wykorzystanie specjalnie skonstruowanego narzędzia łączącego automatyzację z ludzką inteligencją do monitorowania danych o naruszeniach ze źródeł publicznych i niepublicznych może obniżyć ryzyko i pomóc w zapobieganiu przejęcia kont. - SIEM: Oprogramowanie do zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM) łączy zarządzanie informacjami bezpieczeństwa (SIM) i zarządzanie zdarzeniami bezpieczeństwa (SEM) w celu uzyskania bardziej kompleksowego rozwiązania. Podstawowym zadaniem narzędzia SIEM jest zarządzanie dziennikami, które obejmuje zbieranie i przechowywanie komunikatów dziennika oraz analizowanie i raportowanie danych dziennika. Oprogramowanie to nadzoruje również alerty bezpieczeństwa w czasie rzeczywistym, a w niektórych przypadkach może automatycznie rozwiązywać typowe zagrożenia. Dział IT może również wykorzystać narzędzie SIEM do przeglądania i podejmowania działań w związku z bieżącymi zagrożeniami oraz przeglądania danych historycznych dotyczących zagrożeń z przeszłości.

- Antywirus: Oprogramowanie antywirusowe może pomóc w ochronie przed zagrożeniami z zewnątrz oraz w identyfikowaniu i usuwaniu zagrożeń, które już przeniknęły do systemów obronnych. W idealnym przypadku narzędzia antywirusowe mogą pomóc chronić Cię przed takimi problemami, jak trojany, robaki, oprogramowanie reklamowe, oprogramowanie szpiegujące, oprogramowanie ransomware i wszelkiego rodzaju złośliwe działania. Solidne narzędzie antywirusowe powinno uwzględniać szereg tych zagrożeń i zapewniać pełną widoczność ataków cybernetycznych.

Niezależnie od rodzaju narzędzi do zarządzania bezpieczeństwem IT, które wdrażasz, upewnij się, że ich funkcje są solidne. Platformy powinny być wyposażone w automatyczne aktualizacje i poprawki, aby zapewnić niezawodność. Należy upewnić się, że oprogramowanie uwzględnia szyfrowanie danych, jeśli jest to istotne. Ponadto, należy szukać narzędzia, które sprawdza potencjalne zagrożenia w oparciu o zaktualizowaną bazę znanych globalnych zagrożeń. Nowe cyberataki zaprojektowane w celu uniknięcia tradycyjnych metod wykrywania mogą rozprzestrzeniać się niezwykle szybko, a Twoje rozwiązanie zabezpieczające powinno stale „ewoluować”, aby być o krok do przodu.

Ogółem, jeśli chcesz chronić swoją organizację przed różnymi rodzajami naruszeń danych, kluczowe znaczenie ma ocena potencjalnych zagrożeń, zrozumienie, w jaki sposób może dojść do ataku, oraz wybór wydajnych narzędzi klasy biznesowej, zaprojektowanych w celu pełnej ochrony sieci, serwerów i wrażliwych danych.