Jeśli lokalne kontrolery domeny Active Directory mają certyfikaty serwera obsługujące połączenia LDAP over SSL (LDAPS), to lepiej jest skonfigurować CentreStack do komunikacji z kontrolerami domeny przy użyciu LDAPS niż LDAP, ponieważ komunikacja LDAPS jest szyfrowana, podczas gdy LDAP jest w postaci czystego tekstu i jest podatny na przechwycenie.

Certyfikaty serwera

Lokalne kontrolery domeny Active Directory muszą mieć certyfikaty, które obsługują komunikację LDAPS. Wymagania są udokumentowane w tym artykule pomocy technicznej firmy Microsoft: https://support.microsoft.com/en-us/help/321051/how-to-enable-ldap-over-ssl-with-a-third-party-certification-authority

LDAPS TCP Port 636

Serwer internetowy CentreStack musi mieć dostęp do kontrolerów domeny przez TCP 636, port LDAPS. Port LDAP to TCP 389.

Konfiguracja

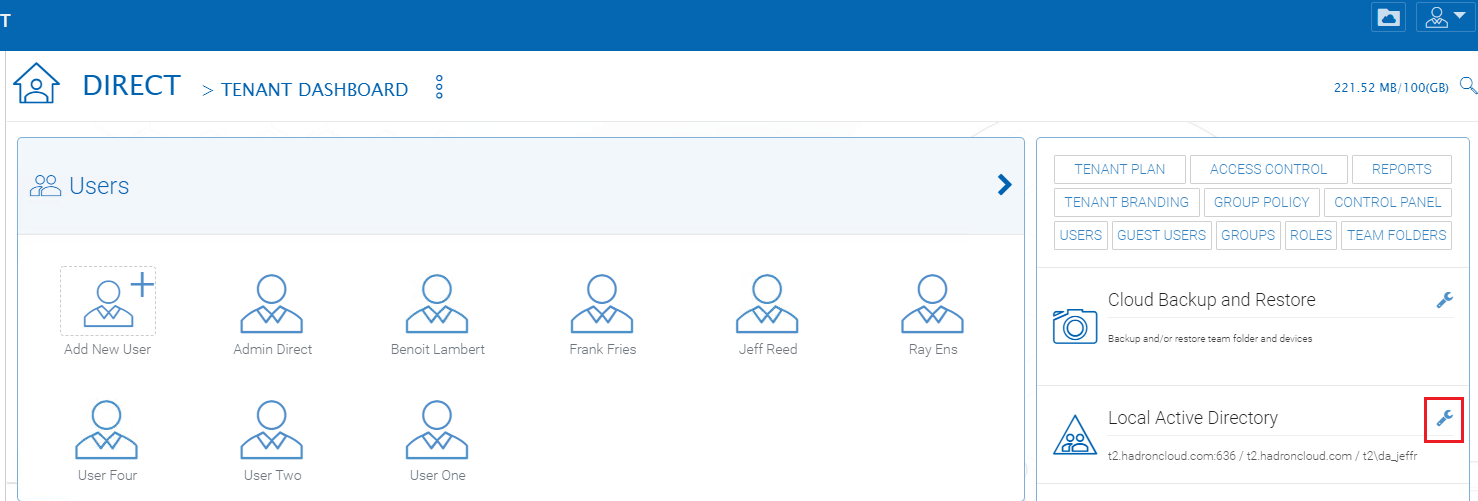

- W CentreStack Tenant Dashboard kliknij ikonę klucza w sekcji Local Active Directory:

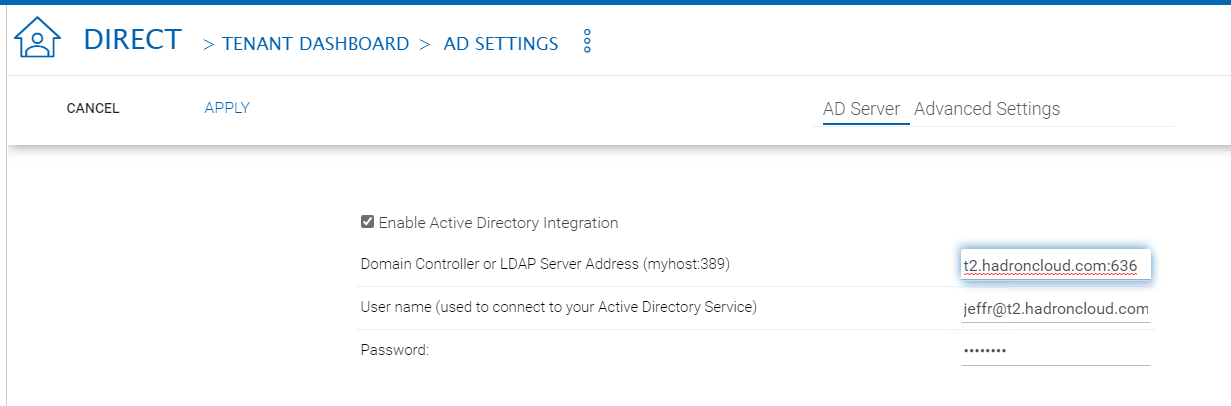

- Kliknij przycisk Edit, a następnie włącz opcję Enable Active Directory Integration.

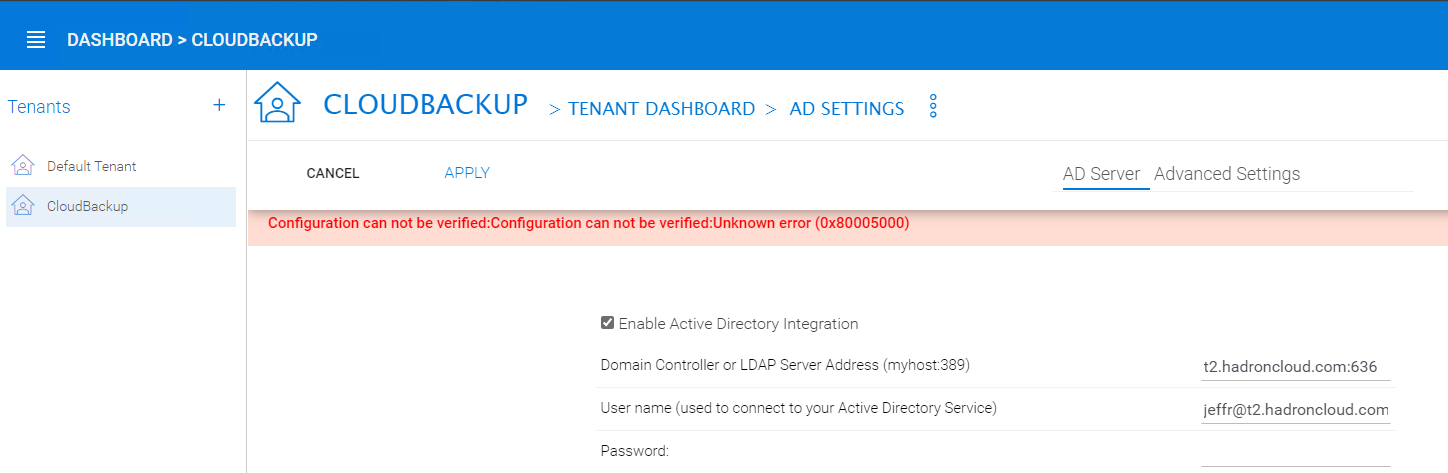

- W polu tekstowym Domain Controller or LDAP Server Address wpisz nazwę domeny DNS domeny AD, a następnie „:636”, w tym przykładzie: t2.hadroncloud.com:636, a następnie podaj nazwę użytkownika i hasło. UWAGA: Administrator domeny nie jest wymagany, ponieważ wszyscy użytkownicy mają zazwyczaj dostęp Read do katalogu:

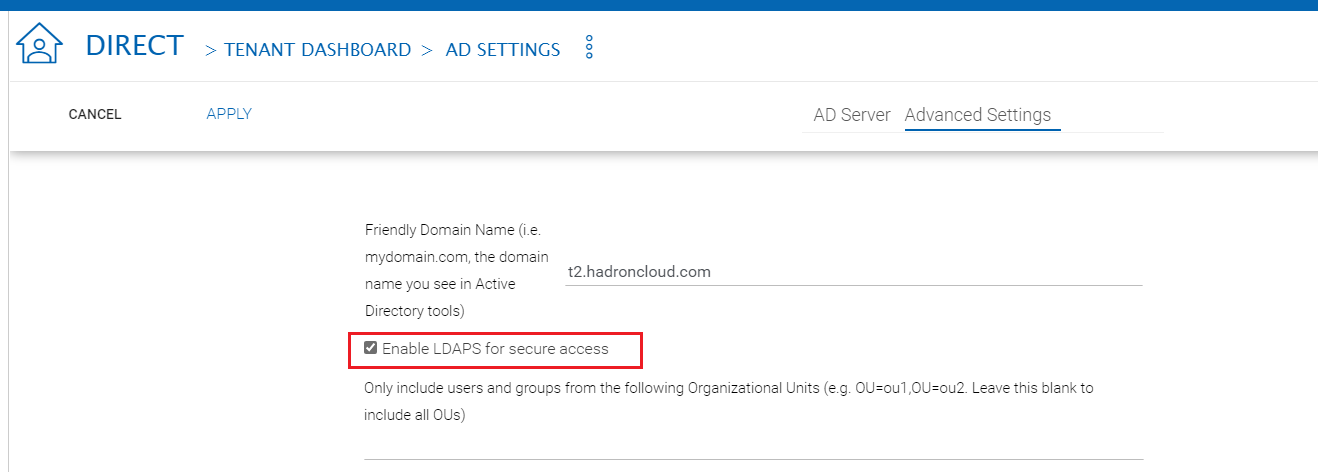

- Kliknij zakładkę Advanced Settings, a następnie włącz opcję Enable LDAPS for secure access:

- Kliknij Apply u góry ekranu. System powiąże się z Active Directory przy użyciu nowej konfiguracji. Nie powinny pojawić się żadne błędy.

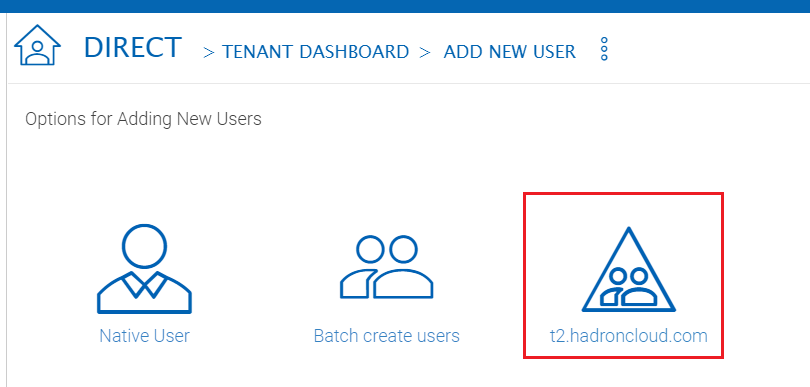

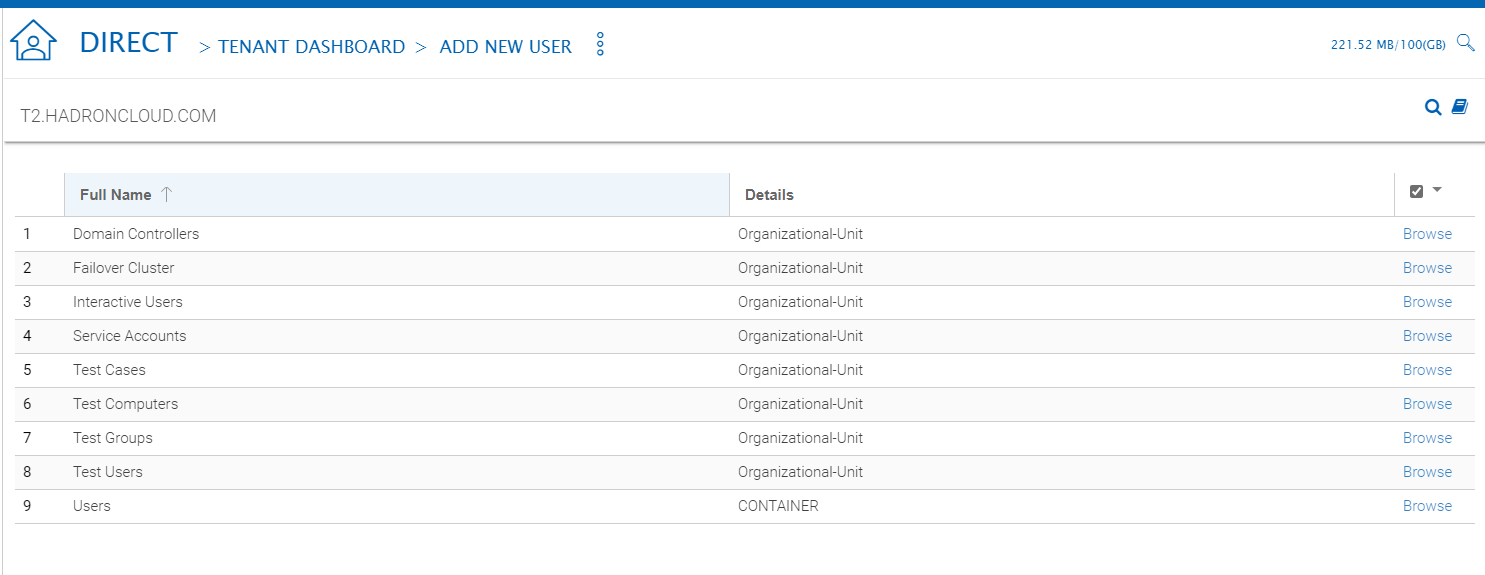

- Powróć do Panelu Najemcy i kliknij Dodaj nowego użytkownika.

- Kliknij na domenę AD:

- Obiekty w domenie powinny zostać wyliczone, co świadczy o tym, że połączenie działa:

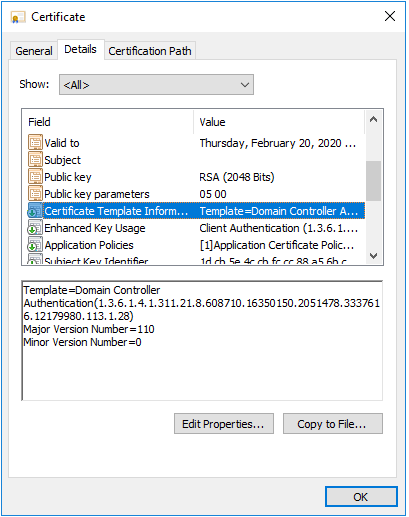

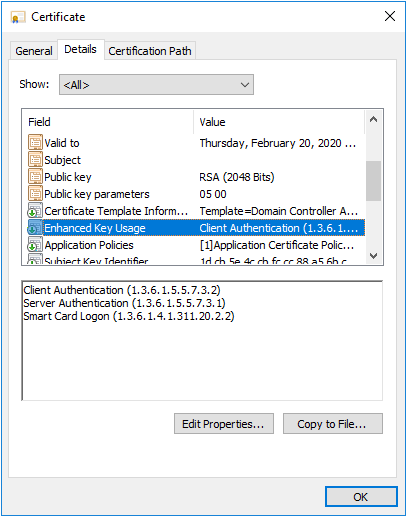

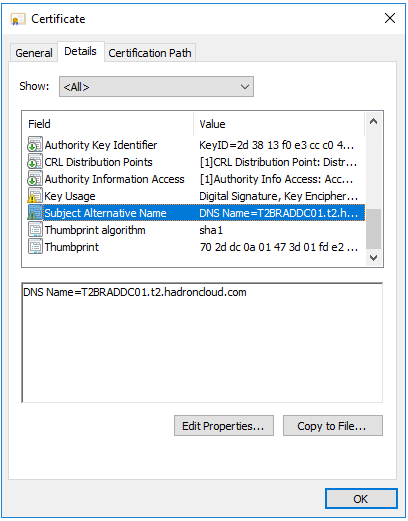

Weryfikuj certyfikaty na kontrolerach domeny

Uruchom snap-in certyfikatów mmc.exe na komputerze lokalnym na kontrolerach domeny. W środowisku wykorzystującym Microsoft Certification Authority dla infrastruktury klucza publicznego (PKI) powinieneś otrzymać certyfikat serwera o następujących właściwościach:

Probe TCP 636 on the Domain Controller(s)

Użyj narzędzia Microsoft SysInternals, psping.exe, aby sprawdzić, czy serwer CentreStack może uzyskać dostęp do TCP 636 na kontrolerach domeny. Po pobraniu i rozpakowaniu narzędzia PsPing uruchom wiersz poleceń i wykonaj polecenie podobne do tego:

psping <domain_controller_fqdn>:636

Na przykład:

psping T2BRADDC01.t2.hadroncloud.com:636

Wyniki powinny wyglądać tak:

TCP connect to 10.0.0.20:636:

5 iterations (warmup 1) ping test:

Connecting to 10.0.0.20:636 (warmup): from 10.0.0.29:57741: 0.37ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57742: 0.43ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57743: 0.25ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57744: 0.50ms

Connecting to 10.0.0.20:636: from 10.0.0.29:57745: 0.40ms

TCP connect statistics for 10.0.0.20:636:

Sent = 4, Received = 4, Lost = 0 (0% loss),

Minimum = 0.25ms, Maximum = 0.50ms, Average = 0.39ms

Jeśli widzisz wyniki inne niż powyżej, istnieje duża szansa, że zapora sieciowa blokuje TCP 636 do kontrolera(ów) domeny.

Test z ldp.exe

Na serwerze CentreStack wykonaj poniższe polecenie w podniesionej sesji PowerShell:

Install-WindowsFeature RSAT-ADDS-ToolsTo zainstaluje narzędzie ldp.exe i inne narzędzia do zarządzania Active Directory na serwerze CentreStack.

Uruchom ldp.exe

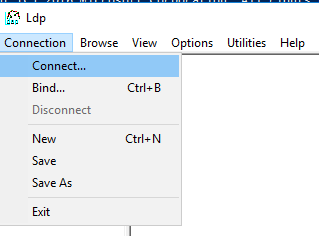

W menu Połączenie kliknij Połącz….

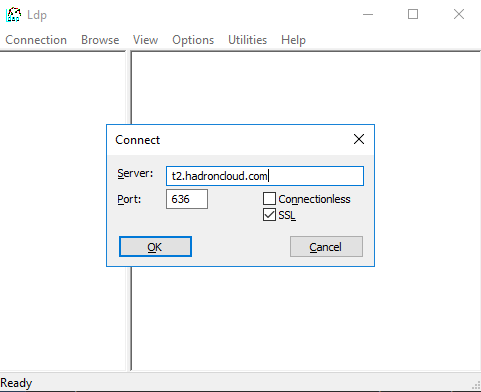

- W polu tekstowym Server podaj nazwę domeny DNS

- W polu tekstowym Port użyj 626

- Włącz opcję SSL:

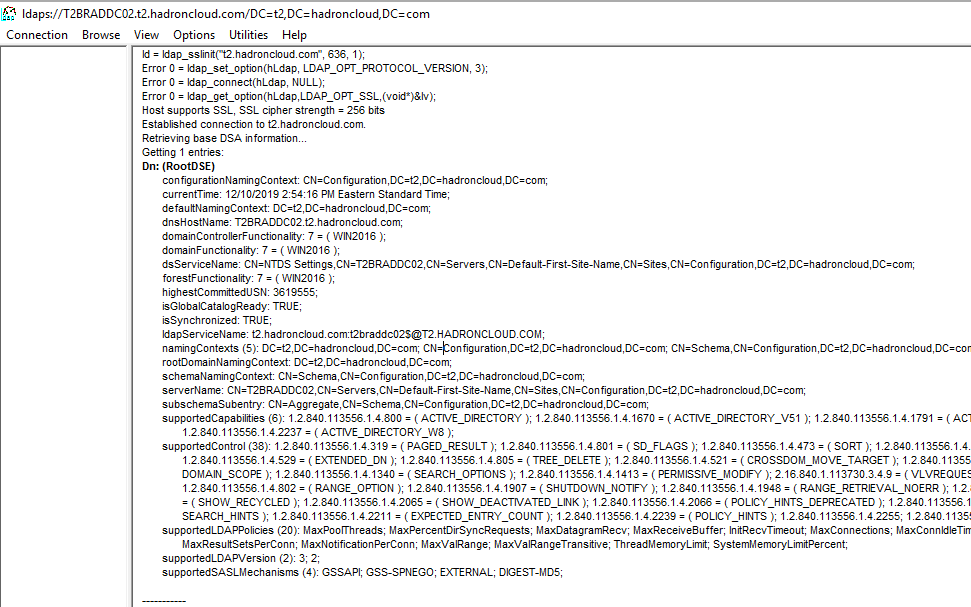

Po kliknięciu przycisku OK w oknie dialogowym Connect, wyniki połączenia zostaną wyświetlone w ldp.exe:

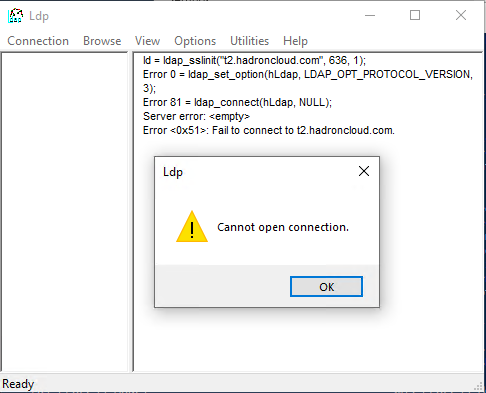

Jeśli ten błąd jest wyświetlany przez ldp.exe oznacza to zazwyczaj, że występuje problem z certyfikatem:

W takim przypadku może to zostać zapisane w dzienniku zdarzeń systemowych:

Log Name: System

Source: Schannel

Date: 12/10/2019 3:06:48 PM

Event ID: 36882

Task Category: None

Level: Error

Keywords:

User: TXBRCSTK02\JeffR

Computer: TXBRCSTK02

Description:

The certificate received from the remote server was issued by an untrusted certificate authority. Because of this, none of the data contained in the certificate can be validated. The TLS connection request has failed. The attached data contains the server certificate.

„Niezaufany urząd certyfikacji” oznacza zazwyczaj, że urząd certyfikacji (CA), który wydał certyfikat, nie jest zaufany przez serwer CentreStack. Jest to bardzo typowe, jeśli CA jest wewnętrznym prywatnym CA, a CentreStack nie jest połączony z domeną (np. komputer grupy roboczej w sieci obwodowej).

W CentreStack, ten problem będzie wyświetlany z tym objawem:

Błąd to: Configuration can not be verified:Konfiguracja nie może zostać zweryfikowana:Unknown error (0x80005000)

Spowoduje to również, że Schannel będzie logował ten sam Event ID: 36882.

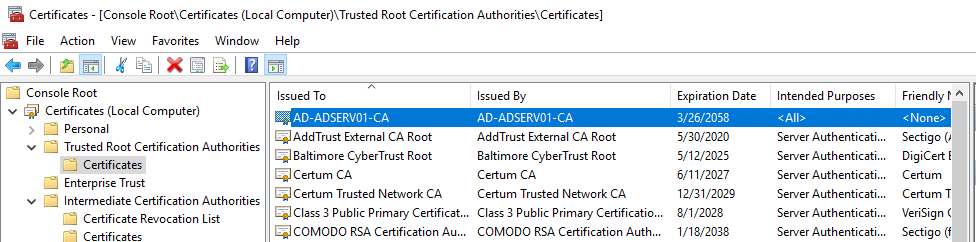

Aby CentreStack mógł zaufać certyfikatowi CA, zwykle trzeba będzie zaimportować go do węzła Trusted Root Certification Authorities w snapinie certyfikatów mmc.exe, jak pokazano tutaj:

Dodatkowe informacje

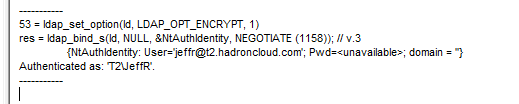

Zakładając, że program ldp.exe jest w stanie nawiązać połączenie LDAPS, można go również użyć do sprawdzenia, czy wiązanie może zostać nawiązane przy użyciu poświadczeń używanych w konfiguracji AD w CentreStack:

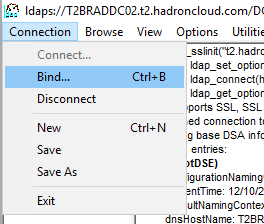

W menu Connection kliknij przycisk Bind:

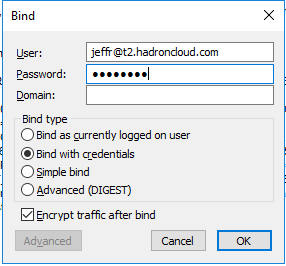

Włącz opcję Bind with credentials, a następnie podaj użytkownika i hasło:

UWAGA: Pole Domain może być puste w przypadku użycia userPrincipalName

Wyniki wiązania zostaną wyświetlone w ldp.exe:

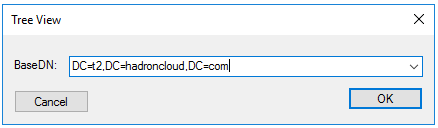

Aby przeglądać drzewo, naciśnij Ctrl+T (lub View > Tree), a następnie wpisz BaseDN korzenia domeny:

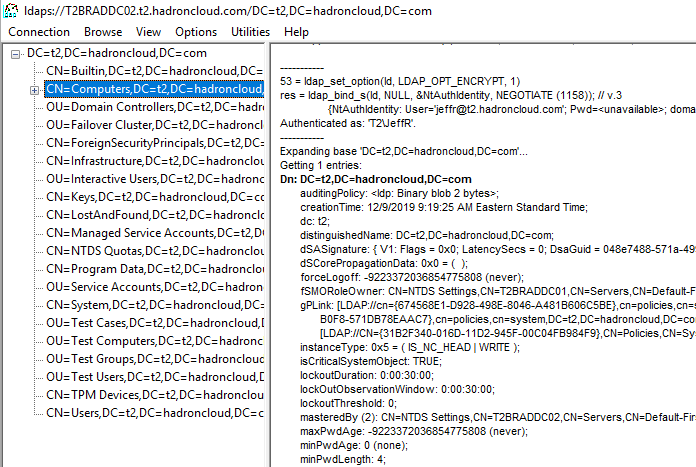

ldp.exe wyświetli drzewo w lewym panelu:

Drzewo domeny.