Incydent bezpieczeństwa jest często sytuacją pod dużą presją. Posiadanie wcześniej zaplanowanych kroków reagowania na incydenty pomaga w natychmiastowej i bardziej zorganizowanej reakcji i może oszczędzić wielu niepotrzebnych skutków biznesowych i związanych z nimi szkód dla reputacji.

Kiedy dochodzi do incydentu bezpieczeństwa, każda sekunda ma znaczenie. Infekcje złośliwym oprogramowaniem szybko się rozprzestrzeniają, ransomware może spowodować katastrofalne szkody, a zagrożone konta mogą zostać wykorzystane do eskalacji uprawnień, prowadząc napastników do bardziej wrażliwych zasobów.

Niezależnie od wielkości organizacji, powinna ona posiadać wyszkolony zespół reagowania na incydenty, którego zadaniem jest podejmowanie natychmiastowych działań w przypadku wystąpienia incydentów. Przeczytaj dalej, aby poznać sześcioetapowy proces, który pomoże Twoim pracownikom reagować na incydenty szybciej i skuteczniej, kiedy włączy się alarm.

W tym artykule dowiesz się:

- Co to jest reakcja na incydent

- Jaki jest cel natychmiastowego zgłaszania incydentu bezpieczeństwa cybernetycznego?

- Jakie jest 6 kroków, które należy podjąć po wystąpieniu incydentu bezpieczeństwa:

- 1. Zbierz zespół

- 2. Wykryj i ustal źródło

- 3. Zapanuj nad incydentem i przywróć go do normalnego stanu

- 4. Oceń szkody i dotkliwość

- 5. Rozpocząć proces powiadamiania

- 6. Podjąć kroki w celu zapobieżenia temu samemu zdarzeniu w przyszłości

Co to jest reakcja na incydent?

Reakcja na incydent (IR) to ustrukturyzowana metodologia obsługi incydentów bezpieczeństwa, naruszeń i zagrożeń cybernetycznych. Dobrze zdefiniowany plan reagowania na incydenty (IRP) pozwala skutecznie zidentyfikować, zminimalizować szkody i zredukować koszty cyberataku, jednocześnie znajdując i usuwając jego przyczynę, aby zapobiec przyszłym atakom.

Podczas incydentu związanego z bezpieczeństwem cybernetycznym, zespoły bezpieczeństwa stają w obliczu wielu niewiadomych i szału aktywności. W tak gorączkowym środowisku, mogą one nie stosować właściwych procedur reagowania na incydenty, aby skutecznie ograniczyć szkody. Jest to ważne, ponieważ incydent bezpieczeństwa może być sytuacją pod dużą presją, a zespół IR musi natychmiast skupić się na krytycznych zadaniach. Jasny sposób myślenia i szybkie podejmowanie zaplanowanych wcześniej kroków w odpowiedzi na incydent bezpieczeństwa może zapobiec wielu niepotrzebnym wpływom biznesowym i szkodom dla reputacji.

Możesz pomóc swojemu zespołowi w przeprowadzeniu kompletnej, szybkiej i skutecznej reakcji na incydent bezpieczeństwa cybernetycznego poprzez posiadanie kompleksowego planu reakcji na incydent. Ponadto, wypełnienie listy kontrolnej planu reagowania na incydenty oraz opracowanie i wdrożenie polityki IR może pomóc przed pełnym opracowaniem planu IR.

Dlaczego należy natychmiast zgłosić incydent bezpieczeństwa cybernetycznego?

Gdy incydent bezpieczeństwa cybernetycznego zostanie potwierdzony przez analityków bezpieczeństwa, ważne jest, aby jak najszybciej poinformować odpowiednie strony. Przepisy dotyczące prywatności, takie jak GDPR i kalifornijska ustawa CCPA, wymagają publicznego powiadomienia, a w niektórych przypadkach osobistego powiadomienia osób, których dane dotyczą, w przypadku naruszenia danych.

W zależności od powagi naruszenia, należy zaangażować dział prawny, prasowy i kierownictwo. W wielu przypadkach inne działy, takie jak obsługa klienta, finanse czy IT, muszą podjąć natychmiastowe działania. Państwa plan reagowania na incydenty powinien jasno określać, w zależności od rodzaju i powagi naruszenia, kto powinien zostać poinformowany. Plan powinien zawierać pełne dane kontaktowe oraz sposób komunikacji z każdą odpowiednią stroną, aby zaoszczędzić czas w następstwie ataku.

Jakie jest 6 kroków reagowania na incydenty?

Pierwszym priorytetem przy wdrażaniu cyberbezpieczeństwa reagowania na incydenty jest przygotowanie się z wyprzedzeniem poprzez wprowadzenie konkretnego planu IR. Twoja metodologia reagowania na incydenty powinna być przetestowana przed wystąpieniem poważnego ataku lub naruszenia danych. Powinna ona obejmować następujące fazy reakcji, zgodnie z definicją zawartą w podręczniku NIST Computer Security Incident Handling Guide (SP 800-61).

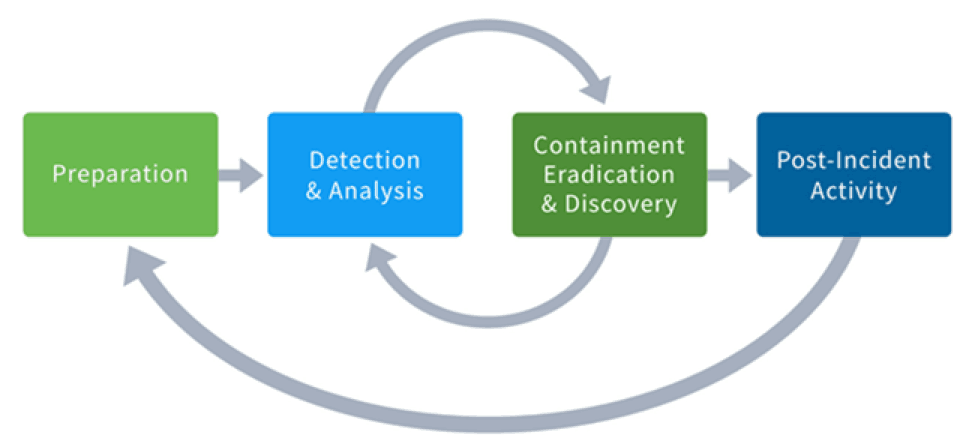

- Przygotowanie – Planowanie z wyprzedzeniem, jak obsługiwać i zapobiegać incydentom bezpieczeństwa

- Wykrywanie i analiza – Obejmuje wszystko, od monitorowania potencjalnych wektorów ataku, przez poszukiwanie oznak incydentu, po ustalanie priorytetów

- Zapobieganie, eliminowanie i odzyskiwanie – Opracowanie strategii zapobiegania, identyfikowanie i łagodzenie skutków atakowanych hostów i systemów, oraz posiadanie planu odzyskiwania

- Działania poDziałanie po incydencie – Przegląd wniosków i posiadanie planu przechowywania dowodów

Figura 1 – Zalecane przez NIST fazy reagowania na incydenty związane z bezpieczeństwem cybernetycznym

Budując na przedstawionych fazach NIST, Poniżej przedstawiamy konkretne kroki reakcji na incydent, które należy podjąć po wykryciu krytycznego zdarzenia bezpieczeństwa:

1. Zbierz swój zespół

Krytyczne znaczenie ma posiadanie właściwych ludzi z odpowiednimi umiejętnościami, wraz z powiązaną wiedzą plemienną. Wyznacz lidera zespołu, który będzie ponosił ogólną odpowiedzialność za reakcję na incydent. Osoba ta powinna mieć bezpośrednią linię komunikacji z kierownictwem, aby ważne decyzje – takie jak wyłączenie kluczowych systemów w razie potrzeby – mogły być podejmowane szybko.

W mniejszych organizacjach lub w przypadku, gdy zagrożenie nie jest poważne, do obsługi incydentu może wystarczyć zespół SOC lub konsultanci ds. bezpieczeństwa. Jednak w przypadku poważniejszych incydentów należy zaangażować inne istotne obszary firmy, takie jak komunikacja korporacyjna i zasoby ludzkie.

Jeśli zbudowałeś zespół reagowania na incydenty bezpieczeństwa (CSIRT), teraz jest czas, aby go uaktywnić, angażując całą gamę wcześniej wyznaczonych specjalistów technicznych i nietechnicznych.

Jeśli naruszenie może skutkować procesem sądowym lub wymaga publicznego powiadomienia i naprawy, należy natychmiast powiadomić dział prawny.

2. Wykrycie i ustalenie źródła.

Zespół IR, który zebrałeś, powinien najpierw pracować nad zidentyfikowaniem przyczyny naruszenia, a następnie zapewnić, że jest ono opanowane.

Zespoły bezpieczeństwa dowiedzą się, że incydent ma miejsce lub miał miejsce z bardzo szerokiej gamy wskaźników, w tym:

- Użytkownicy, administratorzy systemów, administratorzy sieci, pracownicy działu bezpieczeństwa i inne osoby z organizacji zgłaszające oznaki incydentu bezpieczeństwa

- SIEM-y lub inne produkty bezpieczeństwa generujące alerty na podstawie analizy danych dziennika

- Oprogramowanie sprawdzające integralność plików, wykorzystujące algorytmy haszujące do wykrywania, kiedy ważne pliki zostały zmienione

- Programy antymalware

- Dzienniki (w tym dane związane z audytem), które powinny być systematycznie przeglądane w poszukiwaniu anomalii i podejrzanych działań z:

- Użytkowników

- Zewnętrznej pamięci masowej

- Pamięci czasu rzeczywistego

- Urządzeń sieciowych

- Systemów operacyjnych

- Usług w chmurze

- Aplikacji

3. Zapobiegaj i odzyskuj

Incydent bezpieczeństwa jest analogiczny do pożaru lasu. Po wykryciu incydentu i jego źródła, należy opanować szkody. Może to oznaczać wyłączenie dostępu do sieci dla komputerów, o których wiadomo, że są zainfekowane wirusami lub innym złośliwym oprogramowaniem (aby można je było poddać kwarantannie) i zainstalowanie poprawek bezpieczeństwa w celu rozwiązania problemów związanych ze złośliwym oprogramowaniem lub lukami w sieci. Konieczne może być również zresetowanie haseł dla użytkowników, których konta zostały naruszone, lub zablokowanie kont osób, które mogły spowodować incydent. Dodatkowo, Twój zespół powinien wykonać kopię zapasową wszystkich systemów, których dotyczy incydent, aby zachować ich aktualny stan dla późniejszych analiz śledczych.

Następnie, przejdź do niezbędnego przywrócenia usług, które obejmuje dwa krytyczne kroki:

- Przeprowadź walidację i testowanie systemu/sieci, aby poświadczyć, że wszystkie systemy są sprawne.

- Przywróć certyfikację każdego komponentu, który został naruszony, jako sprawny i bezpieczny.Upewnij się, że długoterminowa strategia powstrzymywania obejmuje nie tylko przywrócenie wszystkich systemów do produkcji, aby umożliwić standardowe działanie firmy, ale także zablokowanie lub usunięcie kont użytkowników i backdoorów, które umożliwiły włamanie.

4. Oszacuj szkody i powagę

Dopóki nie opadnie dym, może być trudno zrozumieć powagę incydentu i zakres szkód, jakie spowodował. Na przykład, czy był to wynik zewnętrznego ataku na serwery, który mógł spowodować wyłączenie krytycznych komponentów biznesowych, takich jak handel elektroniczny lub systemy rezerwacji? Czy też, na przykład, włamanie do warstwy aplikacji webowej przeprowadziło atak SQL Injection w celu wykonania złośliwych poleceń SQL w bazie danych aplikacji webowej lub potencjalnie wykorzystało serwer webowy jako ścieżkę do kradzieży danych lub kontroli krytycznych systemów backendowych? Jeśli w grę wchodzą krytyczne systemy, należy eskalować incydent i natychmiast aktywować CSIRT lub zespół reagowania.Ogólnie należy przyjrzeć się przyczynie incydentu. W przypadkach, w których doszło do skutecznego ataku zewnętrznego lub złośliwego insidera, należy uznać zdarzenie za poważniejsze i odpowiednio zareagować. W odpowiednim momencie przeanalizuj zalety i wady rozpoczęcia pełnowymiarowego dochodzenia w sprawie atrybucji cybernetycznej.

5. Rozpocznij proces powiadamiania

Naruszenie danych to incydent bezpieczeństwa, w którym wrażliwe, chronione lub poufne dane są kopiowane, przesyłane, przeglądane, kradzione lub wykorzystywane przez nieupoważnioną osobę. Przepisy dotyczące prywatności, takie jak GDPR i kalifornijska ustawa CCPA, wymagają publicznego powiadomienia w przypadku takiego naruszenia danych. Należy powiadomić zainteresowane strony, aby mogły uchronić się przed kradzieżą tożsamości lub innymi skutkami ujawnienia poufnych danych osobowych lub finansowych. Zobacz blog Exabeam o tym, jak stworzyć pismo powiadamiające o naruszeniu z wyprzedzeniem przed incydentem bezpieczeństwa.6. Zacznij już teraz, aby zapobiec podobnym incydentom w przyszłości

Po ustabilizowaniu incydentu bezpieczeństwa przeanalizuj zdobyte doświadczenia, aby zapobiec ponownemu wystąpieniu podobnych zdarzeń. Może to obejmować łatanie luk w zabezpieczeniach serwerów, szkolenie pracowników w zakresie unikania oszustw phishingowych lub wdrażanie technologii pozwalających na lepsze monitorowanie zagrożeń ze strony osób trzecich. Naprawianie błędów bezpieczeństwa lub luk wykrytych podczas działań po incydencie jest oczywistością.Ponadto, przeanalizuj wnioski wyciągnięte z incydentu i wprowadź odpowiednie zmiany w polityce bezpieczeństwa wraz ze szkoleniami dla personelu i pracowników. Na przykład, jeśli atak był wynikiem otwarcia przez nieświadomego pracownika pliku Excel jako załącznika do wiadomości e-mail, należy wdrożyć ogólnofirmową politykę i szkolenia dotyczące rozpoznawania i reagowania na wiadomości phishingowe.

Na koniec należy zaktualizować plan reagowania na incydenty bezpieczeństwa, aby odzwierciedlał wszystkie te środki zapobiegawcze.

Każda organizacja będzie miała inne kroki reagowania na incydenty w oparciu o swoje unikalne środowisko IT i potrzeby biznesowe. Zapoznaj się z przewodnikami branżowymi, takimi jak te opublikowane przez NIST, aby upewnić się, że Twój plan reagowania na incydenty bezpieczeństwa zawiera wszystkie niezbędne kroki reakcji na incydenty w celu ochrony organizacji w przypadku wystąpienia incydentu bezpieczeństwa cybernetycznego.

Podsumowanie

Metodologia reagowania na incydenty bezpieczeństwa umożliwia organizacjom zdefiniowanie środków zaradczych z wyprzedzeniem. Istnieje szeroki wachlarz podejść do IR. Większość specjalistów ds. bezpieczeństwa zgadza się z sześcioma krokami reakcji na incydenty zalecanymi przez NIST, w tym z przygotowaniem, wykrywaniem i analizą, ograniczaniem, eliminowaniem, odzyskiwaniem i audytami poincydentowymi.

Jeśli chodzi o przygotowanie, wiele organizacji wykorzystuje kombinację list kontrolnych oceny, szczegółowych planów reagowania na incydenty, podsumowanych i możliwych do zastosowania podręczników reagowania na incydenty, a także polityk, które mogą zautomatyzować niektóre z tych procesów. Chociaż dobrze zaplanowana, metodologia reagowania na incydenty powinna pozostać elastyczna, pozwalając na ciągłe doskonalenie.

Chcesz dowiedzieć się więcej na temat reagowania na incydenty?

Zobacz te artykuły:- Trzy elementy reagowania na incydenty: Plan, zespół i narzędzia

- Kompletny przewodnik po organizacji CSIRT: Jak zbudować zespół reagowania na incydenty

- 10 najlepszych praktyk tworzenia skutecznego zespołu reagowania na incydenty bezpieczeństwa komputerowego (CSIRT)

- Jak szybko wdrożyć skuteczną politykę reagowania na incydenty

- Plan reagowania na incydenty 101: Jak go zbudować, szablony i przykłady

- Bezpieczeństwo IT: Co powinieneś wiedzieć

- Zwalczaj cyberzagrożenia za pomocą automatyzacji zabezpieczeń

- Bezpieczeństwo IPS: Jak aktywne zabezpieczenia oszczędzają czas i zatrzymują ataki w miejscu

.